Die jüngsten Cyberangriffe auf die Ivanti Endpoint Manager Mobile (EPMM) Software durch eine chinesische Hackergruppe haben global für Aufsehen gesorgt. Die Angriffe konzentrieren sich auf zwei kürzlich gepatchte Sicherheitslücken, die es den Angreifern ermöglichen, ohne jegliche Authentifizierung beliebigen Code auf betroffenen Systemen auszuführen. Diese kritische Lage hat Unternehmen in Europa, Nordamerika und der Asien-Pazifik-Region in Alarmbereitschaft versetzt, da die betroffenen Branchen von der Gesundheitsversorgung über Telekommunikation und Luftfahrt bis hin zu Finanzwesen und Verteidigung reichen. Ivanti hat die Schwachstellen unter den Bezeichnungen CVE-2025-4427 und CVE-2025-4428 identifiziert und vor kurzem entsprechend behoben. Die deutlich gewordene Bedrohung verdeutlicht jedoch, wie wichtig ein zeitnahes Patch-Management und ein tiefes Verständnis der Cyberbedrohungslandschaft sind.

Die Angriffe werden der chinesisch-nexus Gruppen UNC5221 zugeschrieben, einer Cyber-Spionage Einheit, die bereits seit 2023 für gezielte Attacken auf Edge-Netzwerkgeräte bekannt ist. Das Vorgehen dieser Gruppe zeigt eine beeindruckende Expertise in der Ausnutzung von Ivanti EPMM-Systemen. Sie verstehen die interne Architektur der Software so tiefgehnd, dass sie legitime Systemkomponenten zu Zwecken der verdeckten Datenexfiltration umfunktionieren können. Ein erfolgreicher Angriff hat somit das Potenzial, aus der Ferne Zugriff auf zehntausende verwalteter mobiler Geräte innerhalb eines Unternehmens zu ermöglichen und diese kompromittieren oder manipulieren zu können. Der Einstiegspunkt der Angreifer liegt dabei am sogenannten "/mifs/rs/api/v2/" Endpoint.

Über diesen Weg wird eine interaktive Reverse-Shell etabliert, die die Ausführung beliebiger Befehle auf den EPMM-Servern ermöglicht. Anschließend wird eine Schadsoftware namens KrustyLoader eingesetzt, ein auf Rust basierender Loader, der für die Installation weiterer schadhafter Komponenten wie Sliver dient. Besonders bemerkenswert ist die Nutzung harter MySQL-Datenbank-Zugangsdaten, die im Dateisystem des Servers hinterlegt sind. Über diese Zugangsdaten verschaffen sich die Angreifer unautorisierten Zugriff auf die mifs-Datenbank, aus der sie sensible Daten exfiltrieren können. Diese Daten umfassen unter anderem Informationen zu verwalteten mobilen Geräten, LDAP-Benutzern sowie Tokens für Office 365, welche weite Einblicke und Kontrolle über das Unternehmensnetzwerk erlauben.

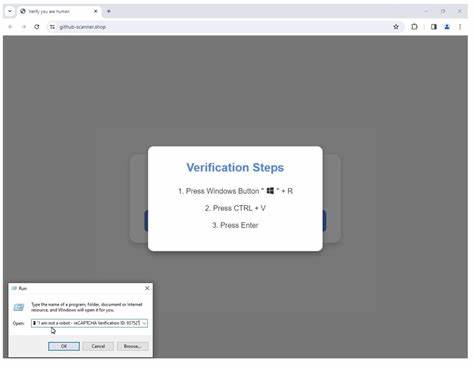

Die Angreifer verschleiern ihre Aktivitäten durch den Einsatz komplexer, obfuskierter Shell-Befehle, mit denen sie Host-Reconnaissance betreiben, bevor sie KrustyLoader herunterladen. Dieser wird von einem AWS S3 Bucket geladen, was den Zugriff auf Schadsoftware erleichtert und die Nachverfolgung erschwert. Zudem verwendet die Hackergruppe das Open-Source-Tool Fast Reverse Proxy (FRP), das in der chinesischen Cybercrime-Szene stark verbreitet ist. FRP dient der Netzwerkaufklärung und der seitlichen Bewegung innerhalb der kompromittierten Netzwerke, was den Angreifern erlaubt, ihre Reichweite und Kontrolle kontinuierlich auszubauen. Eine weitere Verbindung führt zu einem Linux-Backdoor namens Auto-Color, der von Sicherheitsexperten bereits als Teil von Angriffswellen gegen Universitäten und Regierungsorganisationen in Nordamerika und Asien dokumentiert wurde.

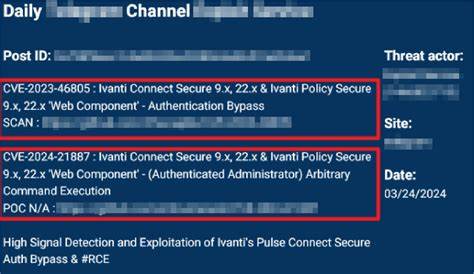

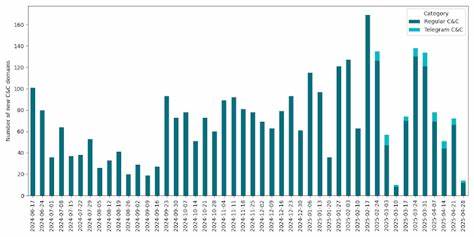

Observiert wurde eine IP-Adresse, die mit der Auto-Color Infrastruktur in Verbindung steht und unmittelbar nach der Kompromittierung der Ivanti EPMM-Server aktive Verbindungstests durchführt. Dieses Verhalten entspricht dem typischen Muster von Staging und Beaconing, das auf eine koordinierte Steuerung der Angriffe durch die chinesische Hackergruppe hinweist. Die gesamte Kampagne wird durch intensives Scanning und Aufklärung an den Ivanti-Produkten eingeleitet. Laut dem Sicherheitsexpertenf irma GreyNoise gehen diese Vorgänge meist Minuten oder Stunden vor der öffentlichen Bekanntgabe von Zero-Day-Schwachstellen voraus. Dies zeigt, wie Angreifer kritische Netzwerkinfrastrukturen systematisch ausspähen, um dann gezielt Schwachstellen auszunutzen, sobald diese bekannt oder verfügbar sind.

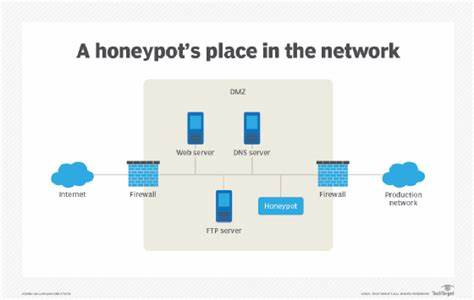

Die Ivanti EPMM-Sicherheitslücken und deren Ausnutzung mahnen Unternehmen eindringlich, ihre Sicherheitsarchitekturen zu überprüfen und den Schutz von Verwaltungsplattformen für mobile Endgeräte zu priorisieren. Die Integration von regelmäßigen Updates sowie die Umsetzung von mehrstufigen Zugangskontrollen kann die Angriffsfläche deutlich verringern. Gleichzeitig ist es entscheidend, Mitarbeiter für die Gefahren von Cyberangriffen zu sensibilisieren und auf Anomalien in Netzwerkverhalten und Systemlogs umgehend zu reagieren. Auf technologischer Ebene sollten Unternehmen den Einsatz von Erkennungssystemen für Cyber-Bedrohungen intensivieren und insbesondere auf Verhaltensanalysen setzen, um frühe Hinweise auf unautorisierte Zugriffe herauszufiltern. Der Vorfall macht darüber hinaus deutlich, dass die Zusammenarbeit zwischen Sicherheitsanbietern, Strafverfolgungsbehörden und Unternehmen im globalen Kontext unerlässlich ist, um die immer komplexer werdenden Bedrohungen durch staatlich unterstützte Hackergruppen zu bekämpfen.

Das Wissen um die zugrundeliegenden Techniken und Werkzeuge wie KrustyLoader, Sliver und Fast Reverse Proxy ist hier von zentraler Bedeutung, um effektive Gegenmaßnahmen zu entwickeln. Letztendlich ist die Sicherheit von IT-Infrastrukturen ein permanenter Prozess, der ständige Wachsamkeit und Anpassung an aktuelle Bedrohungslagen erfordert. Unternehmen müssen sich bewusst sein, dass selbst weit verbreitete und als sicher geltende Produkte wie Ivanti EPMM durch die gezielte Ausnutzung von Schwachstellen kompromittiert werden können. Nur ein ganzheitlicher Ansatz aus technischer, organisatorischer und menschlicher Verteidigung bietet langfristigen Schutz vor der wachsenden Cyberbedrohung durch raffinierte Hackergruppen mit globaler Reichweite.