Die Bekämpfung von Cyberkriminalität stellt eine der größten Herausforderungen der digitalen Ära dar. Angesichts ständig wachsender Bedrohungen durch Malware und Hacker ist jede erfolgreiche Aktion gegen kriminelle Netzwerke von großer Bedeutung. Ein jüngster Höhepunkt in der Sicherheitswelt ist die Aufdeckung und der konsequente Angriff auf die Lumma Stealer Malware-Operation durch Microsoft in Zusammenarbeit mit internationalen Strafverfolgungsbehörden. Diese koordinierte Maßnahme brachte die Zerschlagung einer berüchtigten Malware-Infrastruktur mit sich und bietet wichtige Erkenntnisse für Unternehmen, Nutzer und Sicherheitsfachleute. Die Lumma Stealer Malware wurde als ein speziell entwickeltes Infostealer-Programm identifiziert, das seit 2022 vor allem auf russischsprachigen Cybercrime-Foren aktiv beworben und vertrieben wurde.

Die Schadsoftware ist als Malware-as-a-Service konzipiert, was bedeutet, dass Cyberkriminelle diverse Abonnementmodelle erwerben können, um maßgeschneiderte Versionen der Schadsoftware gegen ihre Ziele einzusetzen. Von einfachen Lizenzen für wenige Hundert Dollar bis hin zu Quellen-Codes im Wert von 20.000 US-Dollar bietet diese Operation ein umfassendes Servicepaket für andere Angreifer. Die Funktionsweise der Lumma Stealer Malware ist erschreckend effektiv. Sie ist in der Lage, eine breite Palette sensibler Daten von den infizierten Windows-Rechnern zu entwenden, darunter Browser-Credentials und Cookies, Autofill-Daten aus gängigen Browsern wie Chromium, Firefox oder Edge sowie private Schlüssel von Kryptowallets wie MetaMask oder Electrum.

Ebenso werden VPN-Konfigurationsdateien, E-Mail- und FTP-Kundendaten sowie Informationen von Instant-Messaging-Programmen wie Telegram kompromittiert. Darüber hinaus sucht Lumma gezielt in den Benutzerprofilen nach Dokumenten mit Endungen wie .pdf, .docx oder .rtf, um unter Umständen vertrauliche Dateien zu stehlen.

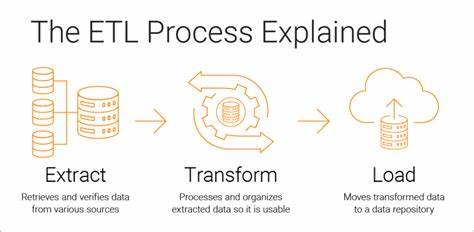

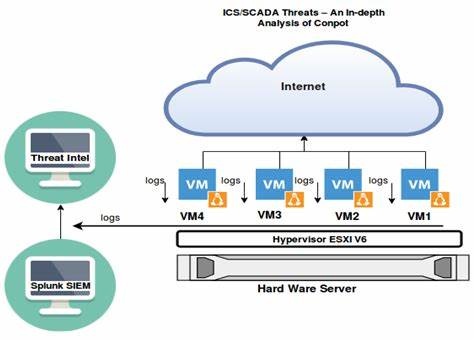

Um die Operationen weiter zu optimieren, sammelt die Malware auch technische Daten über das Zielsystem, etwa CPU-Typ, Betriebssystemversion und installierte Anwendungen, was eine gezielte Anpassung zukünftiger Angriffe ermöglicht. Diese Informationen landen häufig auf Dark-Web-Marktplätzen oder dienen als Ausgangsbasis für weiterführende Cyberattacken, beispielsweise Erpressungsversuche durch Ransomware. Microsofts Digital Crimes Unit konnte im Rahmen umfangreicher Ermittlungen 2.300 Domains beschlagnahmen, die als Kommando- und Kontrollzentralen der Malware dienten. Diese Domains wurden sinkholed, also auf sichere Server umgeleitet, um den Datenverkehr zu überwachen und Betroffene vor weiteren Schäden zu schützen.

In einer zweimonatigen Scanphase wurde festgestellt, dass mehr als 394.000 Windows-Systeme weltweit mit den Lumma-Stealer-Servern kommunizierten. Dies verdeutlicht das große Ausmaß der Opfer, die von Bildungseinrichtungen über kleine Unternehmen bis hin zu global operierenden Herstellern reichen. Die Aktion erfolgte in enger Zusammenarbeit mit internationalen Partnern, unter anderem Europol und Japans Cybercrime Control Center (JC3), wodurch eine multinationale Strafverfolgung mobilisiert wurde. Der US-Justizminister leitete zudem die Abschaltung des zentralen Steuerelements der Malware ein, was zusammen mit der Domain-Beschlagnahme die zersplitterte Infrastruktur nahezu vollständig lahmlegte.

Die Verhaftung und das Aushebeln einer solchen Schadsoftware-Plattform zeigt die Kraft von gemeinschaftlichen Initiativen im Bereich der Cybersicherheit. Dabei spielen nicht nur technisch versierte Spezialisten eine Rolle, sondern auch juristische Werkzeuge wie Gerichtsbeschlüsse zur rechtmäßigen Übernahme von Domains sowie die gute Zusammenarbeit zwischen privaten Firmen und Strafverfolgungsbehörden. In diesem Kontext ist Microsofts Digital Crimes Unit ein wesentlicher Akteur, der mit spezialisierten Teams die digitale Untergrundwelt infiltriert und zerschlägt. Besonders auffällig ist die Entwicklung der Liefermethoden von Lumma Stealer. Im Gegensatz zu älteren Infostealern, die primär über Massen-Spam-E-Mails verbreitet wurden, setzt Lumma auf eine Kombination ausgeklügelter Techniken.

Phishing-Kampagnen, malvertising und Drive-by-Downloads erlauben es den Angreifern, zielgerichtet bestimmte Systeme zu kompromittieren. Zudem nutzt die Malware zunehmend Methoden zur Täuschung und zum Umgehen von Sicherheitslösungen, was die Erkennung und Abwehr erschwert. Für Unternehmen und Endnutzer bedeutet die Lumma Stealer-Bedrohung eine ernsthafte Warnung, wie wichtig eine robuste Sicherheitsinfrastruktur ist. Angesichts der Vielzahl gestohlener Daten, von Passwörtern bis hin zu digitalen Geldbörsen, sind Maßnahmen zur Prävention und schnelle Reaktion entscheidend. Sicherheitsverantwortliche sollten verstärkt auf mehrschichtige Schutzmechanismen setzen, darunter fortschrittliche Endpoint Protection, Netzwerküberwachung und Schulungen gegen technische Social-Engineering-Angriffe.

Auch die Rolle der Cyberkriminalität als Dienstleistungs- und Handelsplattform im Dark Web wird durch diese Operation verdeutlicht. Die Möglichkeit, Malware zu mieten oder zu kaufen, senkt die Zugangshürde für Angreifer erheblich und fördert die Ausbreitung der Bedrohungen. Die Zerschlagung solcher Services trifft demnach nicht nur einzelne Täter, sondern dämmt die gesamte kriminelle Infrastruktur ein. Die Erfolge bei der Bekämpfung von Lumma Stealer zeigen, dass kontinuierliche Forschung und internationale Kooperation im Bereich der Cyberabwehr essenziell sind. Unternehmen sollten ihre Sicherheitsstrategien ständig evaluieren und an neue Angriffstechniken anpassen.

Ebenso wichtig bleibt ein enger Informationsaustausch zwischen privaten Sicherheitsfirmen, Strafverfolgungsbehörden und Betroffenen. Abschließend bleibt festzuhalten, dass die Zerschlagung der Lumma Stealer Malware-Operation einen wichtigen Beitrag zur globalen Cybersicherheit leistet und zeigt, dass gemeinsames Handeln Malware-Netzwerke erfolgreich zerstören kann. Die aktive Teilnahme aller Beteiligten und die Nutzung modernster Techniken bleiben der Schlüssel, um in der digitalen Welt Sicherheit zu gewährleisten und Cyberkriminelle zu stoppen.