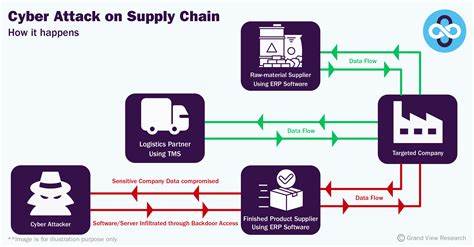

Google steht seit Jahrzehnten an der Spitze technologischer Innovationen und ist zugleich ein Synonym für Zuverlässigkeit und Sicherheit im digitalen Raum. Umso überraschender war die Entdeckung einer tiefgreifenden Schwachstelle in einem von Google eingesetzten Open-Source-Tool, das Millionen von Entwicklern weltweit nutzen: Gerrit, eine webbasierte Code-Collaborationsplattform. Die Sicherheitsforscher von Tenable Cloud Research enthüllten die sogenannte GerriScary-Lücke, die eine bislang unterschätzte Form der Supply-Chain-Attacke ermöglichte. Dabei ist nicht nur ChromiumOS betroffen, sondern auch andere maßgebliche Google-Projekte wie Chromium, Dart und Bazel. Die Tragweite dieser Entdeckung wirft ein grelles Licht auf Sicherheitsrisiken im Bereich der Softwarelieferkette – einer der kritischsten Angriffspunkte in der heutigen IT-Landschaft.

Im Kern handelt es sich bei Gerrit um eine Plattform, die Entwicklern erlaubt, Codeänderungen vorzuschlagen, zu diskutieren und vor der endgültigen Integration in große Softwareprojekte zu überprüfen. Gerrit unterstützt damit den offenen, kollaborativen Entwicklungsprozess, der in der Welt der Open-Source-Software unabdingbar ist. Doch genau hier liegt eine Schwachstelle: Die Standardkonfiguration von Gerrit erlaubt es jedem registrierten Nutzer – und die Registrierung ist offen –, bestehende Codeänderungen durch das Hinzufügen neuer Patch-Sets zu modifizieren. Normalerweise sollten solche Änderungen neue Prüfungen und Freigaben durchlaufen, doch die Fehlkonfigurationen und Logikfehler in den Projekten führten dazu, dass bereits verifizierte Label und Genehmigungen – sogenannte Submit Requirements – unberechtigterweise auf neue Änderungen übertragen wurden. Dadurch konnten Angreifer bösartigen Code einschleusen, der mit den bisherigen, legitimen Freigaben „versiegelt“ war.

Der Angriff nutzte dabei mehrere technische Schwächen aus: Zum einen die übermäßigen Berechtigungen, die in der Standardeinstellung auf den Nutzergruppen liegen, zum anderen eine Funktion namens „Copy Conditions“, mit der Bewertungslabel von einem Patch-Set auf das nächste übertragen werden können. Diese Kombination erlaubte es, auf bereits genehmigte Änderungen ohne erneute Überprüfungen bösartigen Code anzuhängen – vollkommen ohne Nutzerinteraktion. Zudem entdeckten die Forscher eine sehr clever ausgeführte Race-Condition-Attacke, bei der Angreifer akribisch das Zeitfenster zwischen dem automatischen Commit-Queue-Label „+2“ und der tatsächlichen Zusammenführung des Codes ausnutzten. In diesem Zeitfenster konnten sie ihre manipulativen Patch-Sets vor dem automatischen Merge einschleusen. Die Konsequenzen einer erfolgreichen Supply-Chain-Attacke in einem so zentralen Projekt wie ChromiumOS oder Bazel sind gewaltig.

Von der Entwicklung über den Build-Prozess bis hin zur Auslieferung von Softwarepaketen können Schadprogramme unbemerkt implementiert werden und sich weit über die ursprünglich betriebene Plattform hinaus verbreiten. Chromium als webbrowser-relevantes Projekt beeinflusst nicht nur Google Chrome, sondern auch zahlreiche andere Browser und Anwendungen, die darauf aufbauen. Die Gefahr, die von solchen unautorisierten Code-Änderungen ausgeht, reicht daher weit über die Grenzen Googles hinaus und betrifft Entwickler, Unternehmen und Nutzer weltweit. Nach der Veröffentlichung der Forschungsergebnisse reagierten die betroffenen Google-Teams prompt. Sie passten die Konfigurationen so an, dass die weiterhin problematischen Berechtigungen auf vertrauenswürdige Mitwirkende beschränkt werden und jeder neue Patch-Set wieder eine frische, manuelle Überprüfung benötigt.

Das hat die Angriffsfläche entscheidend verkleinert und den Ablauf bei Code-Reviews erheblich gesichert. Dennoch bleibt die Warnung bestehen: Viele andere Projekte, die Gerrit verwenden, insbesondere im Open-Source-Umfeld, sind weiterhin potenziell angreifbar. Entwicklerorganisationen müssen daher dringend ihre eigenen Konfigurationen überprüfen und absichern. Die Enthüllungen rund um GerriScary verdeutlichen, wie komplex und anfällig Lieferketten in der Softwareentwicklung heute sind. Moderne Software wird zunehmend modular aufgebaut und durch offene Kollaboration ermöglicht.

Doch mit offener Zugänglichkeit kommen neue Herausforderungen. Ein kleines Missverständnis in der Berechtigungsvergabe oder eine komplizierte Logik in der Label-Vererbung kann verheerende Sicherheitslücken öffnen. Die GerriScary-Schwachstelle profitiert davon, dass Code-Review-Systeme in vielen Fällen die Vertrauensbasis für die Integrität von Software bilden. Wenn die Vertrauensmechanismen durch Fehlkonfigurationen unterlaufen werden, können die Folgen schwerwiegend sein. Für Unternehmen ist hieraus eine klare Lehre zu ziehen: Sicherheitsmaßnahmen müssen nicht nur auf Anwendungsebene greifen, sondern tief in den Entwicklungs- und Lieferkettenprozess integriert sein.

Automatisierte Überprüfungen, gegliederte und restriktive Berechtigungen sowie regelmäßige Audits der verwendeten Tools sind essenziell. Darüber hinaus sollte das Kollaborationsumfeld so gestaltet sein, dass keine unbeabsichtigten Zugangsrechte bestehen, die das Einfügen ungeprüften Codes ermöglichen. Eine weitere Herausforderung stellt die Erkennung und das Monitoring solcher Supply-Chain-Attacken dar. Da diese Angriffe auf legitimen Prozessen und Vertrauensmechanismen aufbauen, sind sie für traditionelle Sicherheitslösungen schwer erfassbar. Ein proaktives Sicherheitskonzept muss daher auch eine Analyse der Entwicklungs- und Build-Prozesse umfassen, um potenzielle Schwachstellen frühzeitig zu entdecken und zu beheben.

Die Geschichte von GerriScary ist nicht nur ein warnendes Beispiel, sondern auch eine Inspiration für die Sicherheitsgemeinschaft, besser zusammenzuarbeiten, um solche Risiken zu minimieren. Die Offenlegung durch Tenable Cloud Research ist ein Paradebeispiel für verantwortungsvolle Sicherheitspraxis, bei der Forscher mit den betroffenen Firmen zusammenarbeiten, um Schwachstellen zu beheben, bevor sie ausgenutzt werden können. Im Endeffekt zeigt die Supply-Chain-Attacke auf Gerrit, wie wichtig eine sorgfältige, kontinuierliche Prüfung aller Ebenen und Komponenten in der Softwareentwicklung ist. Die Balance zwischen Offenheit und Sicherheit bleibt eine ständige Herausforderung, die nur durch technische Innovation, organisatorische Maßnahmen und ein Bewusstsein für die Komplexität moderner IT-Systeme gemeistert werden kann. Unternehmen, Entwickler und Nutzer sollten die Geschehnisse rund um GerriScary als Lehrstück verstehen und ihre eigenen Prozesse kritisch hinterfragen.

Die angegriffenen Google-Projekte wie ChromiumOS, Dart, Bazel und viele weitere haben erhebliche Schritte unternommen, um ihre Systeme zu stärken. Doch der Blick muss weitergehen. Open-Source-Projekte auf der ganzen Welt sind Teil des gleichen Ökosystems. Ihre Sicherheit ist nur so stark wie das schwächste Glied in der Kette. Deshalb gehören regelmäßige Sicherheitschecks, Berechtigungsreviews und eine klare Governance zu den unverzichtbaren Pflichtaufgaben in der heutigen Softwareentwicklung.

Insgesamt zwingt der Vorfall die Branche, die Risiken von Supply-Chain-Angriffen ernster zu nehmen. Die Integration von Sicherheitsprinzipien in jeden Aspekt der Softwareentwicklung – vom Code-Review über Continuous Integration bis zur Auslieferung – kann solche Angriffe erschweren und Auswirkungen begrenzen. Die Herausforderung besteht darin, praktikable Lösungen zu finden, die den Innovationsgeist nicht ersticken, sondern zugleich die Grundlage für vertrauenswürdige und sichere Software schaffen. GerriScary ist somit mehr als nur eine Schwachstelle. Sie ist ein Weckruf für die gesamte IT-Community, sich mit den eigenen Werkzeugen, Prozessen und Praktiken intensiv auseinanderzusetzen.

Nur so können die komplexen Risiken der modernen Software-Lieferkette in den Griff bekommen und der digitale Fortschritt nachhaltig geschützt werden.