Die DNS-Auflösung ist ein essenzieller Bestandteil der Netzwerkkommunikation in Kubernetes-Clustern. Sie ermöglicht es Pods, andere Dienste oder externe Hosts über ihre Domänennamen zu erreichen. Kommt es hier zu Ausfällen oder Verzögerungen, kann dies die Verfügbarkeit und Funktionalität von Anwendungen massiv beeinträchtigen. Ein häufig übersehener Grund für solche DNS-Probleme sind zu restriktiv konfigurierte Netzwerk-Richtlinien, die den Netzwerkverkehr, insbesondere den DNS-Verkehr, blockieren. Diese Besonderheit wird oft erst entdeckt, wenn Fehlermeldungen auftreten und die Fehlersuche bereits aufwendig geworden ist.

In Kubernetes-Clustern wird DNS hauptsächlich durch CoreDNS verwaltet, das auf Port 53 sowohl UDP- als auch TCP-Anfragen entgegennimmt. Pods greifen auf CoreDNS zu, um Domainnamen in IP-Adressen aufzulösen. Netzwerk-Richtlinien, die den ausgehenden Verkehr einschränken, können daher leicht beeinflussen, ob Pods überhaupt DNS-Abfragen erfolgreich durchführen können. Wird der Port 53 für DNS-Anfragen in der Egress-Regel nicht explizit zugelassen, erhalten Pods keine Antwort und die Namensauflösung schlägt fehl. Die Folgen sind ausgeprägte Fehler bei der Serviceerkennung und Anbindung, was Anwendungen und Services erheblich beeinträchtigen kann.

Typische Fehlermeldungen, die auf DNS-Probleme durch Netzwerkrichtlinien hinweisen, lauten beispielsweise „could not resolve host: example.com“ oder im Log einer Anwendung "dial tcp: lookup <service-name> on 10.96.0.10:53: no such host".

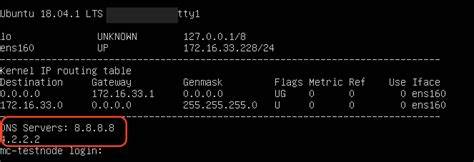

Diese Meldungen zeigen an, dass der DNS-Server für den Pod nicht erreichbar ist. Die IP-Adresse 10.96.0.10 ist häufig die standardmäßige CoreDNS-Adresse in Kubernetes-Clustern und ein Ausfall in der Erreichbarkeit bedeutet direkt eine DNS-Blockade.

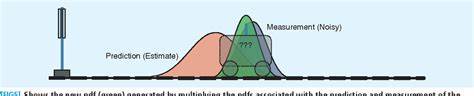

Warum geschieht das? Netzwerk-Richtlinien steuern den Austausch von Paketen zwischen Pods und externen Zielen. Mit ihnen lässt sich feinjustieren, welche Verbindungen erlaubt und welche blockiert werden. Viele Administratoren setzen restriktive Richtlinien ein, um den Datenverkehr einzugrenzen und so die Sicherheit zu erhöhen. Dabei wird jedoch oft vergessen, den essenziellen DNS-Verkehr zu erlauben. Diese Lücke resultiert daraus, dass CoreDNS in einem eigenen Namespace, meistens kube-system, läuft und auf spezifischen Ports arbeitet, die in der standardmäßigen Richtlinie möglicherweise nicht abgedeckt sind.

Die Behebung eines solchen DNS-Fehlers beginnt mit einer sorgfältigen Überprüfung der bestehenden Netzwerk-Richtlinien. Es ist wichtig, genau zu verifizieren, ob die Richtlinien den Ausgangsverkehr zu Port 53 sowohl für UDP als auch für TCP erlauben. Dabei hilft das gezielte Testen der DNS-Auflösung direkt im betroffenen Pod. Mit Befehlen wie nslookup oder dig können Sie schnell feststellen, ob DNS-Abfragen erfolgreich sind oder blockiert werden. Wenn der betroffene Pod keine Shell enthält, können Sie mit kubectl debug einen temporären Debug-Container starten, der alle nötigen Tools bereitstellt, um die Netzwerkverbindung und DNS-Anfragen zu prüfen.

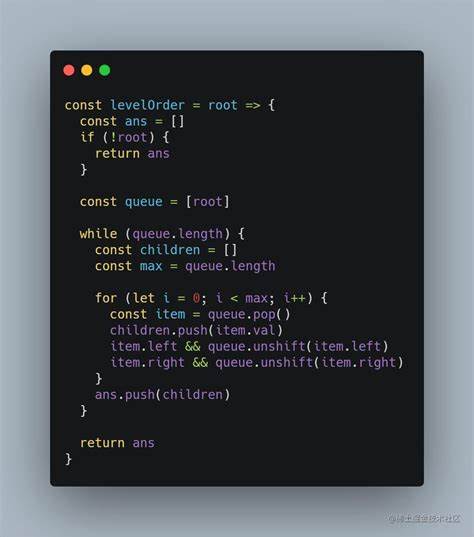

Die Anpassung der Richtlinien sollte somit beinhalten, explizit den Egress-Verkehr auf Port 53 TCP und UDP in Richtung des kube-system-Namespaces zu erlauben. Nur so erreichen DNS-Abfragen den CoreDNS-Pod und erhalten eine Antwort. Ein Beispiel einer zu restriktiven Regel blockiert lediglich den Verkehr zu bestimmten Pods über Port 8080, ignoriert aber DNS komplett und schneidet so die DNS-Kommunikation ab. Eine korrigierte Richtlinie muss deshalb eine Ausnahme für DNS-Herzstücke definieren, damit die CoreDNS-Dienste innerhalb des Clusters erreichbar bleiben. Es ist ratsam, nach der Richtlinienanpassung einen erneuten Test der DNS-Auflösung durchzuführen und erst dann die Produktion wieder freizugeben.

So vermeiden Sie weitere Ausfallzeiten und stellen die Erreichbarkeit Ihrer Dienste sicher. Falls weiterhin Probleme auftreten, können Sie den Netzwerkverkehr mithilfe von tcpdump überwachen. So lassen sich Pakete, die an Port 53 gesendet oder empfangen werden, auf einem Node mitschneiden und auf Anomalien oder fehlende Anfragen analysieren. Gerade in komplexen oder dynamischen Kubernetes-Umgebungen stellt die manuelle Verwaltung von Netzwerk-Richtlinien eine Herausforderung dar. Oft ändern sich Pods, Services und auch sonstige Cluster-Ressourcen häufig, was die Pflege der Richtlinien erschwert.

Um diese Komplexität zu reduzieren, bieten modernere Tools wie Otterize automatisierte Lösungen an. Sie analysieren den tatsächlichen Netzwerkverkehr und generieren auf dieser Basis passende Netzwerk-Richtlinien, die gleichzeitig Sicherheit und Konnektivität gewährleisten. So sparen Administratoren wertvolle Zeit und vermeiden häufige Fehler, die bei manueller Konfiguration auftreten können. Ein ganzheitliches Verständnis der DNS-Integration und der Auswirkungen von Netzwerk-Richtlinien ist wichtig, um in Kubernetes eine stabile und sichere Umgebung aufzubauen. Die richtige Balance zwischen strenger Sicherheit und notwendiger Funktionalität muss gewährleistet sein.

DNS ist hierbei eines der zentralen Elemente, dessen Ausfall sofort spürbare Folgen für Anwendungen bringt. Daher sollte die DNS-Kommunikation bei der Erstellung von Egress-Regeln in allen Netzwerkrichtlinien immer aktiv berücksichtigt werden. Netzwerk-Richtlinien bieten viele Vorteile und ermöglichen granulare Sicherheit im Cluster. Doch sie bergen auch Fallstricke, die bei falscher Konfiguration zu schwer nachvollziehbaren Problemen führen. DNS-Auflösung, als unerlässliche Basis jeder Netzwerkkommunikation, darf dabei nicht ins Hintertreffen geraten.