In der heutigen digitalen Landschaft sind Backups längst nicht mehr nur einfache Kopien von Daten. Sie sind das Rückgrat der Unternehmenssicherheit und entscheidend für die Gewährleistung der Geschäftskontinuität. Doch genau diese Sicherungssysteme stehen zunehmend im Fokus hochentwickelter Cyberangriffe, insbesondere durch Ransomware-Gruppen, die gezielt Backup-Infrastrukturen angreifen, um eine Rekonstruktion der Systeme zu verhindern und Lösegeldzahlungen zu erzwingen. Die Gefahr liegt darin, dass Angreifer nicht mehr nur Produktionsumgebungen infiltrieren, sondern auch die letzte Verteidigungslinie – die Backups selbst – übernehmen wollen. Daher ist es essenziell, Backup-Strategien grundlegend zu überdenken und ihnen eine stärkere Sicherheitsarchitektur zu verleihen.

Herkömmliche Ansätze wie einfache lokale Backups oder ungeschützte Cloud-Speicher sind häufig unzureichend und machen sensible Daten anfällig für Manipulation oder Verlust. Die Schwachstellen traditioneller Backup-Systeme sind vielseitig. Oft liegen Backups in derselben Umgebung wie die Originaldaten, was Angreifern die Möglichkeit gibt, beim Eindringen schnell auch auf Sicherungen zuzugreifen. Besonders kritisch ist die fehlende physische und logische Trennung, die sogenannte Isolation oder auch Air Gap. Wenn Angreifer sich Zugang zu Produktionsnetzwerken erlangen, können sie über verschiedene Techniken lateral zu Backup-Servern vordringen, diese kompromittieren und entweder löschen oder verschlüsseln.

Ein weiterer Risikofaktor ist die mangelnde Berechtigungskontrolle. Häufig weisen Backup-Systeme zu viele Berechtigungen auf oder nutzen das gleiche Identitätsmanagement wie die Produktionsumgebung, sodass kompromittierte Nutzerkonten oder gestohlene API-Zugänge leicht zur Manipulation von Backups genutzt werden können. Cyberkriminelle bedienen sich dabei gezielter Angriffsmethoden. Active-Directory-Angriffe sind besonders verbreitet, da sie privilegierte Zugriffsrechte ermöglichen. Zusätzlich werden Schwachstellen in Virtualisierungsumgebungen ausgenutzt, um Kontrolle über virtuelle Maschinen zu übernehmen, die für Backupzwecke eingesetzt werden.

Gerade Windows-basierte Backup-Software steht häufig im Fokus von Angriffen, da bekannte Schwachstellen in den integrierten Services ohne zeitnahe Updates eine Angriffsfläche bieten. Hohe Priorität haben zudem Publicly Known Vulnerabilities, also veröffentlichte Sicherheitslücken, deren Exploits schnell für Angriffe verwendet werden, bevor entsprechende Patches installiert werden können. Cloud-Backup-Strategien weisen ähnliche Risiken auf. Wenn Backups im gleichen Ökosystem wie die Originaldaten gespeichert werden, etwa Microsoft 365-Backups innerhalb von Microsoft Azure, entsteht eine kritische Abhängigkeit. Wird die Cloud-Umgebung kompromittiert, sind sowohl Produktivdaten als auch Backups gefährdet, was die Chancen auf eine erfolgreiche Wiederherstellung stark verringert.

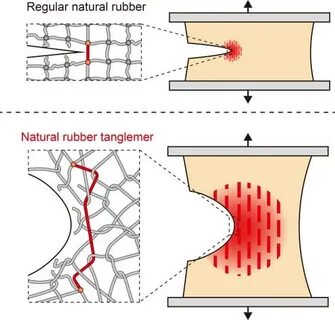

Zudem erhöht das Verlassen auf nur einen Cloud-Anbieter das Risiko eines Single Point of Failure – ein Vorfall beim Provider kann den Datenzugriff oder die Wiederherstellung komplett unterbinden. Um solchen Risiken wirksam entgegenzutreten, empfiehlt sich die Implementierung der erweiterten 3-2-1-1-0-Backup-Strategie. Sie gilt als evolutionäre Weiterentwicklung der traditionellen 3-2-1-Regel und berücksichtigt moderne Bedrohungen durch Ransomware und Cyberangriffe. Diese Strategie fordert, drei Kopien der Daten zu erstellen, diese auf zwei unterschiedlichen Medien zu speichern, mindestens eine Kopie an einem externen Standort physisch oder logisch abzusichern, zusätzlich eine unveränderbare (immutable) Kopie vorzuhalten und letztlich sicherzustellen, dass alle Backups fehlerfrei und betriebsbereit sind. Wichtig ist dabei, auf imagebasierte Backups zu setzen statt nur Dateilevel-Kopien zu machen.

Imagebasierte Backups erfassen Betriebssystem, Anwendungen und Einstellungen komplett und ermöglichen dadurch eine schnellere, umfassendere Wiederherstellung, etwa durch Bare-Metal-Recovery oder direkte Virtualisierung. Der Einsatz dedizierter Backup-Appliances auf Linux-Basis verringert die Angriffsfläche gegenüber Windows-Systemen und erlaubt eine bessere Isolation. Zwei unterschiedliche Medienformate, etwa lokale Speichersysteme kombiniert mit Cloud-Backups, reduzieren das Risiko eines gleichzeitigen Verlusts. Die physische oder logische Trennung des Offsite-Backups ist essenziell, um Katastrophenfälle wie Naturereignisse oder gezielte Angriffe auf den Hauptstandort abzufangen. Insbesondere eine immutable Kopie in der Cloud schützt vor Löschung, Verschlüsselung oder unautorisierten Änderungen.

Die Sicherstellung von Null-Fehlern durch regelmäßige Überprüfung, Tests und Monitoring garantiert, dass Backups auch wirklich verfügbar sind, wenn sie gebraucht werden. Neben der Auswahl der richtigen Backup-Strategie und -technologie ist die Absicherung der Backup-Umgebung ausschlaggebend. Dies umfasst Netzwerkhärtung durch die Verwendung sicherer, isolierter LAN-Umgebungen mit eingeschränktem Zugriff und Einsatz von Firewalls sowie Access Control Lists. Das Prinzip der minimalen Rechtevergabe (Least Privilege) und rollenbasierte Zugriffskontrolle vermindern die Gefahr von Insider-Missbrauch oder kompromittierten Konten. Multifaktor-Authentifizierung, idealerweise auf biometrischer Basis, verstärkt die Zugangssicherung zusätzlich.

Die Verschlüsselung auf Agentenebene schützt Backups bereits während der Übertragung und Speicherung. Nicht weniger bedeutend ist die physische Sicherung der Backup-Hardware mit verschlossenen Gehäusen, Zugangskontrollen und Überwachung, um Manipulation oder Diebstahl auszuschließen. Zudem sollten Backup-Systeme regelmäßig gepatcht und aktualisiert werden, um bekannte Schwachstellen auszuschließen und die Angriffsfläche zu minimieren. Im Cloud-Umfeld sollten Backup-Daten in einer getrennten Infrastruktur mit eigenständigem Authentifizierungssystem gehalten werden, um echte air-gapped Speicherlösungen zu realisieren. Der Einsatz privater Cloud-Architekturen, die unabhängig von Quellumgebungen betrieben werden, bietet zusätzliche Sicherheit und Isolation.

Zugriffscodes, Token und Credentials dürfen niemals innerhalb derselben Domäne oder desselben Ökosystems abgelegt werden, um Kompromittierungen oder Zugriffsverluste einzudämmen. Marktführende Lösungen wie die Business Continuity und Disaster Recovery (BCDR)-Plattformen von Datto demonstrieren, wie man punktsicher lokal und in der Cloud schützen kann. Sie nutzen Hardening durch Linux-basierte Appliances, bieten ein leistungsfähiges immutables Cloud-Backup, automatische Testverfahren inklusive Screenshot-Verifikationen sowie Funktionen wie 1-Click Disaster Recovery für eine zügige Wiederherstellung. Cloud Deletion Defense™ schützt sogar vor versehentlichem oder böswilligem Löschen von Cloud-Snapshots. Die Kombination aus lokaler Redundanz, sofortiger virtualisierter Wiederherstellung und Mehrschicht-Sicherheitsarchitekturen sorgt für ein robustes Schutzkonzept und damit für volle Vertrauen in die Wiederherstellbarkeit.