Am Donnerstag, den 3. Februar 2022, gelang es Angreifern, etwa 2 Millionen US-Dollar in Kryptowährung von Nutzern der koreanischen Krypto-Börse KLAYswap zu stehlen. Dieser Diebstahl, der in einem koreanischsprachigen Blogpost des Sicherheitsunternehmens S2W detailliert beschrieben wurde, nutzte systemische Schwachstellen im Routing-Ökosystem des Internets und in der Public Key Infrastructure (PKI) aus, was die sensibelsten Finanz-, Medizin- und anderen Websites des Internets anfällig für Angriffe machte. Bemerkenswerterweise hatten Forscher der Princeton University Jahre zuvor solche Angriffe in freier Wildbahn vorhergesagt und erfolgreiche erste Gegenmaßnahmen entwickelt, die hier beschrieben werden. Doch wenn diese Schwachstellen nicht ganzheitlich angegangen werden, können eine Vielzahl von Anwendungen durch dieselbe Art von Angriff kompromittiert werden.

Anders als viele Angriffe, die durch Zero-Day-Schwachstellen verursacht werden (die oft schnell gepatcht werden) oder durch offensichtliche Missachtung von Sicherheitsvorkehrungen, hatte der Angriff auf KLAYswap nichts mit der Software oder Sicherheitskonfiguration von KLAYswap zu tun. Vielmehr handelte es sich um ein gut durchdachtes Beispiel für einen Cross-Layer-Angriff, der Schwachstellen im Routing-System, in der Public Key Infrastructure und in den Webentwicklungspraktiken ausnutzte. Über Verteidigungen werden wir in einem nachfolgenden Blogpost diskutieren, aber um sich gegen diesen Angriff zu schützen, sind Sicherheitsverbesserungen auf allen Ebenen des Web-Ökosystems erforderlich. Die bei diesem Angriff ausgenutzten Schwachstellen wurden nicht gemildert. Sie sind heute genauso gut ausnutzbar wie zum Zeitpunkt des Angriffs.

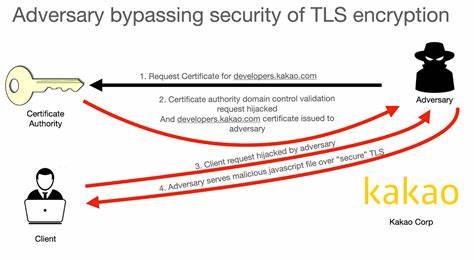

Denn der Hack nutzte strukturelle Schwachstellen im Vertrauen, das die PKI in die Routing-Infrastruktur des Internets setzt. Der Angriff vom 3. Februar erfolgte genau um 1:04:18 Uhr GMT (10:04 Uhr koreanischer Zeit), als KLAYswap unter Ausnutzung einer fundamentalen Schwachstelle im Vertrauen auf verschiedene Ebenen der Architektur des Webs kompromittiert wurde. KLAYswap ist eine Online-Kryptowährungsbörse, die den Benutzern eine Webschnittstelle zum Handel mit Kryptowährungen bietet. Als Teil ihrer Plattform verließ sich KLAYswap auf eine von der koreanischen Tech-Firma Kakao Corp.

geschriebene JavaScript-Bibliothek. Wenn Benutzer sich auf der Kryptowährungsbörse befanden, luden ihre Browser die JavaScript-Bibliothek von Kakao-Servern unter der folgenden URL: https://developers[.]kakao.com/sdk/js/kakao.min.

js Tatsächlich war diese URL das Ziel des Angreifers, nicht eines der von KLAYswap selbst betriebenen Ressourcen. Die Angreifer nutzten eine Technik namens Border Gateway Protocol (BGP)-Hijacking, um diesen Angriff zu starten. Ein BGP-Hijacking tritt auf, wenn ein bösartiges Netzwerk seinen benachbarten Netzwerken im Grunde genommen über die Internetadressen (oder IP-Adressen) belügt, die es erreichen kann. Wenn die benachbarten Netzwerke diese Lüge glauben, leiten sie den Datenverkehr des Opfers an das bösartige Netzwerk zur Lieferung um, anstatt den Netzwerken, die mit dem legitimen Besitzer dieser IP-Adressen verbunden sind, was es ermöglicht, sie zu kapern. Speziell löst der Domainname in der obigen URL: developers.

kakao.com zwei IP-Adressen auf: 121.53.104.157 und 211.

249.221.246. Pakete, die an diese IP-Adressen gesendet werden, sollen an Kakao weitergeleitet werden. Während des Angriffs kündigte das bösartige Netzwerk des Ang.

[Ende des Textes aufgrund von Begrenzung erreicht].