Die rasante Entwicklung großer Sprachmodelle hat viele Bereiche unseres Lebens tiefgreifend verändert. Ob in der Softwareentwicklung, im kreativen Bereich oder im täglichen Umgang mit digitalen Assistenten – die Anwendungsmöglichkeiten Künstlicher Intelligenz (KI) scheinen nahezu unbegrenzt. Doch trotz dieses Fortschritts blieb die Cybersecurity lange Zeit eine Domäne, in der der Einsatz großer Sprachmodelle (Large Language Models, kurz LLMs) nur zögerlich erfolgte. Die komplexen Anforderungen an spezialisierte Daten und die schwierige Repräsentation sicherheitsrelevanten Wissens stellten hier große Herausforderungen dar. Genau an diesem Punkt setzt das neu entwickelte Modell Foundation-Sec-8B an, das die Kluft zwischen allgemeinen KI-Modellen und den Bedürfnissen der Cybersicherheit überbrückt und damit eine neue Ära der automatisierten Sicherheitstechnologie einläutet.

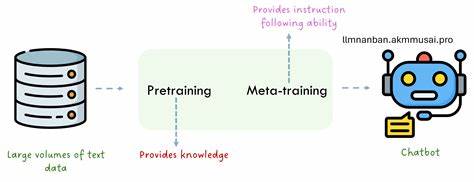

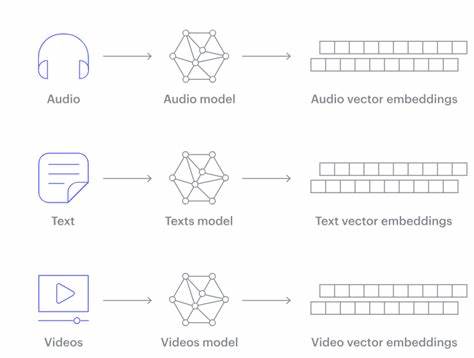

Foundation-Sec-8B basiert auf der Llama 3.1-Architektur, einem aktuellen und leistungsstarken Standard im Bereich der Transformer-basierten Sprachmodelle. Was dieses Modell jedoch besonders macht, ist seine umfassende, gezielte Nachschulung mit einem sorgfältig kuratierten Korpus aus sicherheitsrelevantem Datenmaterial. Dies ermöglicht es Foundation-Sec-8B, nicht nur allgemeine Sprachverarbeitung, sondern vor allem auch komplexe sicherheitsspezifische Aufgaben auf einem Niveau zu meistern, das bisher erst mit deutlich größeren Modellen wie Llama 3.1-70B oder gar GPT-4 möglich war.

Der Einsatz spezialiserter Modelle wie Foundation-Sec-8B adressiert dabei gleich mehrere Herausforderungen. Im Gegensatz zu allgemeinen Sprachmodellen, die oft mit breit gefächerten Textquellen trainiert werden, fokussiert sich dieses Modell auf tiefgreifendes Expertenwissen rund um Kryptografie, Netzwerksicherheit, Schwachstellenanalyse und Angriffserkennung. Dadurch kann es beispielsweise Sicherheitsprotokolle interpretieren, Exploit-Muster erkennen oder sogar präventive Maßnahmen in Echtzeit vorschlagen. Die Fähigkeit, domänenspezifisches Wissen kombiniert mit modernsten KI-Techniken einzusetzen, macht Foundation-Sec-8B zu einem wertvollen Werkzeug sowohl für Forschung als auch für die praktische Anwendung in Unternehmen und staatlichen Institutionen. Ein zentraler Vorteil von Foundation-Sec-8B liegt in seiner Effizienz.

Während viele hochleistungsfähige LLMs mit 70 Milliarden oder mehr Parametern enorme Rechenressourcen benötigen, kommt dieses Modell mit einem Bruchteil davon aus. Dies macht es zugänglicher für mittelständische Unternehmen und Organisationen mit begrenzten IT-Budgets, die dennoch von den neuesten Entwicklungen in der KI-gestützten Cybersicherheit profitieren möchten. Die Kombination aus hoher Performance, spezialisierter Kompetenz und relativer Ressourcenschonung bringt eine Demokratisierung von KI-Technologie im Sicherheitsbereich mit sich. Auf technischer Ebene nutzt Foundation-Sec-8B die Transformer-Architektur, die durch ihre Fähigkeit, kontextuelle Abhängigkeiten innerhalb von Texten zu erfassen, bereits den Durchbruch für moderne Sprachmodelle gebracht hat. Die spezifische Nachschulung auf Sicherheitsdaten sorgt dafür, dass die Feinabstimmung nicht nur allgemeine Sprachkompetenzen verstärkt, sondern tiefgreifendes Wissen und praxisrelevante Sicherheitskenntnisse verankert werden.

Dies zeigt sich in diversen Benchmark-Tests, bei denen Foundation-Sec-8B mit deutlich größeren Modellen konkurrieren kann und in manchen sicherheitsspezifischen Aufgaben sogar besser abschneidet. Diese Ergebnisse untermauern den Ansatz, dass Qualität und Domänenspezialisierung manchmal wichtiger sind als reine Modellgröße. Die Praxisrelevanz von Foundation-Sec-8B ist vielfältig. Unternehmen können das Modell nutzen, um automatisierte Schwachstellenanalysen durchzuführen oder komplexe Angriffsvektoren zu klassifizieren. Auch im Bereich der Incident Response, also der raschen Reaktion auf Sicherheitsvorfälle, bietet das Modell schnelle und präzise Unterstützung.

Es kann Logdaten und Systemmeldungen analysieren, mögliche Ursachen aufzeigen und passende Gegenmaßnahmen vorschlagen. Dieser Grad an Automatisierung und Intelligenz hilft dabei, menschliche Sicherheitsanalysten zu entlasten und Fehler zu reduzieren, die durch Überlastung oder unklare Informationslage entstehen können. Darüber hinaus hat die Verfügbarkeit von Foundation-Sec-8B als öffentlich zugängliches Modell erhebliche Auswirkungen auf die Forschung. Wissenschaftler und Entwickler können damit neue Ansätze für Cyberabwehr erforschen, Modelle weiter trainieren oder innovative Sicherheitswerkzeuge entwickeln, ohne auf proprietäre, oft teure Lösungen angewiesen zu sein. Dieser offene Zugang unterstützt eine stärkere Zusammenarbeit und sorgt dafür, dass der technologische Fortschritt schneller und breiter getragen wird.

Im Zeitalter zunehmender Digitalisierung und immer raffinierterer Cyberangriffe ist eine schnelle und zuverlässige Erkennung von Bedrohungen essenziell. Das steigende Volumen von Daten, Logs und Kommunikationsströmen überfordert schnell traditionelle, manuelle Analyseverfahren. KI-basierte Modelle wie Foundation-Sec-8B liefern hier die nötige Skalierbarkeit und Intelligenz. Indem sie Muster erkennen, die menschliche Analysten möglicherweise übersehen, tragen sie dazu bei, Sicherheitsvorfälle frühzeitiger zu identifizieren und zu neutralisieren. Der Einsatz solcher Modelle bringt jedoch auch neue Herausforderungen mit sich, insbesondere in den Bereichen Datenschutz, ethische Verantwortung und Fehlersicherheit.

Es bleibt wichtig, dass KI-basierte Sicherheitssysteme transparent arbeiten, nachvollziehbare Entscheidungen treffen und regelmäßig überprüft werden. Foundation-Sec-8B stellt sich dieser Verantwortung, indem es mit offenen Daten und nachvollziehbaren Trainingsprozessen entwickelt wurde, wobei die Community eine zentrale Rolle bei der Weiterentwicklung übernimmt. Ein weiterer Aspekt, der das Interesse an Foundation-Sec-8B steigert, ist die Kompatibilität mit bestehenden IT-Infrastrukturen. Das Modell ist so konzipiert, dass es relativ unkompliziert in vorhandene Sicherheits-Stacks integriert werden kann, wodurch Unternehmen ihre bestehenden Tools um intelligente Analysefunktionen erweitern können. Dadurch wird der Übergang zu KI-gestützten Sicherheitslösungen erleichtert und die Hemmschwelle für eine breite Nutzung gesenkt.

Abschließend lässt sich sagen, dass Foundation-Sec-8B einen wichtigen Meilenstein in der Verbindung von Künstlicher Intelligenz und Cybersicherheit darstellt. Es zeigt eindrucksvoll, dass spezialisierte, effiziente Sprachmodelle die Zukunft der digitalen Sicherheit entscheidend mitgestalten können. Die Kombination aus hohem technischem Niveau, praxisnaher Ausrichtung und offener Zugänglichkeit macht Foundation-Sec-8B zu einem Schlüsselwerkzeug im fortwährenden Kampf gegen Cyberbedrohungen und legt den Grundstein für innovative Sicherheitsstrategien in einer vernetzten Welt.