Das Erstellen von Backtraces ist seit jeher eine essenzielle Methode zur Fehlerbehebung und Analyse in der nativen Programmierung. Entwickler verwenden Backtraces, um die Aufrufhistorie von Funktionen nachzuvollziehen und so Fehlerursachen präzise zu identifizieren. Allerdings war das Erfassen eines Backtraces traditionell mit erheblichem Zeitaufwand verbunden, was die Integration in alltägliche Anwendungen erschwerte. Aktuelle Entwicklungen nutzen jedoch moderne Hardware-Funktionen, insbesondere den Shadow Stack auf x86/Linux-Systemen, um Backtraces deutlich schneller und ressourcenschonender zu ermöglichen. Diese neue Herangehensweise markiert einen Meilenstein in der Debugging-Technologie und eröffnet neue Möglichkeiten für Performance-orientierte Fehleranalyse und Systemdiagnose.

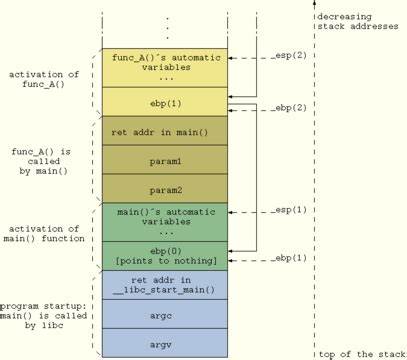

Backtraces basieren klassischerweise auf dem Durchwandern von Stack-Frames, die Rücksprungadressen und gespeicherte Basiszeiger enthalten. Dabei wird häufig auf die Frame Pointer zurückgegriffen, die zu einer verketteten Liste von Stackframes führen. Diese Vorgehensweise birgt jedoch mehrere Nachteile. Zum einen ist das Durchsuchen der Stackstruktur ressourcenintensiv, da es sich um eine Pointer-Chasing-Operation handelt, die den CPU-Cache ineffizient nutzt und somit zu Verzögerungen führt. Zum anderen ist der Stack häufig sehr groß und mit zahlreichen lokalen Variablen belegt, was weitere Zugriffsverzögerungen mit sich bringt.

Technologien wie libunwind versuchen, mithilfe der DWARF-Debug-Informationen und Frame Pointer Optimierungen solche Nachteile abzumildern, kommen aber an ihre Grenzen, wenn es um Geschwindigkeit und Zuverlässigkeit bei komplexen Anwendungen geht. Vor dem Hintergrund von Sicherheitserwägungen wurde der Shadow Stack entwickelt. Ursprünglich konzipiert, um gegen Attacken wie Stack-basierte Buffer Overflows zu schützen, fungiert der Shadow Stack als paralleler Stack, der ausschließlich Rücksprungadressen speichert. Anders als der reguläre Stack, der lokale Variablen, gespeicherte Frame Pointer und Rücksprungadressen enthält, ist der Shadow Stack linear und ausschließlich auf Return-Adressen fokussiert. Diese „Schattenschicht“ wird von der CPU hardwareseitig verwaltet und kann nur von bestimmten Instruktionen wie CALL und RET beschrieben beziehungsweise ausgelesen werden.

Auf diese Weise schützt der Shadow Stack die Integrität der Kontrollflussstruktur einer Anwendung, da ein inkonsistenter Rücksprung mit einer Ausnahme quittiert wird. Die Einführung der hardwarebasierten Unterstützung für den Shadow Stack wurde von Intel mit Control-flow Enforcement Technology (CET) und von AMD auf Zen 3 Prozessoren vorangetrieben. Diese Innovation setzt in Kombination mit operativen Systemen wie Linux neue Maßstäbe in Performance und Sicherheit. Linux hat mit Version 6.4 Support für den Shadow Stack inklusive der nötigen Kernel-Konfiguration angeboten, bleibt dabei jedoch für Entwickler unsichtbar, die nicht direkt mit niedriger Systemprogrammierung arbeiten.

Stattdessen wird über Compiler-Flags, speziell GCCs -fcf-protection=return oder =full, die Nutzung des Shadow Stacks aktiviert. Das Betriebssystem und die Laufzeitumgebung passen ihr Verhalten dynamisch an die Hardwarefähigkeiten an, um den Shadow Stack effizient einzubinden und zu verwenden. Ein zentraler Punkt bei der Nutzung des Shadow Stacks für Backtraces ist die Tatsache, dass sie eine wesentlich einfachere und performantere Alternative zu regulären Backtrace-Methoden darstellen. Während herkömmliche Backtrace-Mechanismen auf dem Lesen und Interpretieren einer komplexen Stackstruktur und der Verarbeitung von Debug-Informationen basieren, kann der Shadow Stack direkt die Rücksprungadressen aus einer kontinuierlichen, cachefreundlichen Speicherregion ziehen. Da auf dem Shadow Stack ausschließlich Return-Adressen abgelegt sind, minimiert sich der Lesemehraufwand, und die CPU kann dank linearer Speicherzugriffe deutlich schneller Backtrace-Daten auslesen.

Entwickler können somit Frame-Pointer-Jagd umgehen, was die Eigenschaft eines Backtraces von „teurer“ Operation zu einer leichtführbaren Debugging-Funktion hebt. Aktuelle Implementierungen in Glibc bieten dedizierte Unterstützung für Shadow Stacks. Der dynamische Linker prüft zur Laufzeit die Hardware- und Softwarevoraussetzungen und konfiguriert den Shadow Stack nach Benutzerpräferenz über Umgebungsvariablen wie glibc.cpu.x86_shstk.

Dabei lassen sich Modi wie „on“, „off“ und „permissive“ einstellen, die bestimmen, ob und wie strikt der Shadow Stack aktiviert und durchgesetzt wird. Trotz der Fortschritte gibt es gegenwärtig noch Herausforderungen, denn insbesondere auf AMD Zen 3 Plattformen erkennt Glibc die Hardwareunterstützung nicht automatisch, und manche Distributionen liefern Bibliotheken ohne entsprechende Kompilierungsflags aus. Diese Hürden erfordern teilweise manuelle Einstellungen oder das Nutzung von Alternativen, die tiefer im Kernel angesiedelte Mechanismen direkt ansprechen. Auf Basis eines einfachen Programms, das mit GCC und aktivierter Control-flow Protection kompiliert wird, kann man beispielhaft den Shadow Stack auslesen. Es wird die aktuelle Position des Shadow Stack Pointers ausgelesen und ein Ausschnitt der darin gespeicherten Rücksprungadressen aufgezeigt.

Die ermittelten Adressen lassen sich anschließend mit Tools wie addr2line oder eu-addr2line in Quellcodezeilen auflösen. Damit erhalten Entwickler eine schnelle und präzise Rückverfolgung der Codepfade ohne die typischen Overheads erfahrener Backtrace-Methoden. Zusätzlich besteht die Möglichkeit, den Dump auf eine definierte Tiefe zu begrenzen und so den Performance-Impact noch weiter zu reduzieren. Es ist interessant zu erwähnen, dass die Shadow Stack-Funktionalität auch ohne die Glibc-Unterstützung aktiviert werden kann, indem Entwickler direkt den Kernel-Syscall arch_prctl mit den entsprechenden Parametern ansprechen. Das erlaubt eine flexible Ansteuerung, die unabhängig von der Laufzeitbibliothek funktioniert.

Dabei muss jedoch beachtet werden, dass der Shadow Stack korrekt aktiviert und wieder deaktiviert wird. Ein fehlerhaftes Handling kann unmittelbar zu Programmabstürzen führen, da der Shadow Stack strikt vorgibt, dass jeder Aufruf (CALL) von einem korrespondierenden Rücksprung (RET) begleitet werden muss. Solche Feinheiten sind besonders bei komplexen Kontextwechselmechanismen in benutzerdefinierten Coroutine- oder Fiber-Bibliotheken kritisch. Im Zusammenspiel mit modernen Programmierkonzepten eröffnen Shadow Stacks neue Perspektiven. Das schnelle Auslesen von Backtraces zu Laufzeit und insbesondere in Fehlerbzw.

Warnlogs wird praktikabel, sodass Logs künftig mit detaillierten Stackinformationen angereichert werden können, ohne das ganze System zu verlangsamen. Dies ermöglicht Entwicklern schnelleres Troubleshooting und präzisere Fehlerdiagnosen auch in produktiven Umgebungen. Wichtiger Nebeneffekt ist ebenfalls die erhöhte Sicherheit, da Shadow Stacks Manipulationen der Rücksprungadressen verhindern und somit gängige Exploits deutlich erschweren. Natürlich stehen noch Entwicklungshürden an. Der Support sowohl auf Systemebene als auch in Bibliotheken muss sich weiter verbessern.

Standards für kompatible Bibliotheken, automatischere Hardwareerkennung und nahtlose Debugging-Tools, die Shadow Stacks nutzen, werden die Akzeptanz erhöhen. Dennoch ist die jetzige Technologie ein großer Schritt vorwärts und zeigt exemplarisch, wie Hardware-Sicherheitsfeatures zur Leistungssteigerung bei Entwicklungswerkzeugen beitragen können. Zusammenfassend ist der Gebrauch des Shadow Stacks auf x86-64 Linux-Systemen ein revolutionäres Konzept, um Backtraces performant und ressourcenschonend zu gestalten. Die Kombination aus moderner CPU-Hardware, Betriebssystemunterstützung und geschickter Nutzung von Kernel-Funktionalitäten sorgt dafür, dass das langjährige Problem der kostenintensiven Backtrace-Erstellung inzwischen elegant gelöst werden kann. Entwickler erhalten damit ein mächtiges Werkzeug an die Hand, das schnelle und präzise Analyse ermöglicht, ohne den Anwendungsdurchsatz zu beeinträchtigen.

Damit steht einer breiten Nutzung von Backtraces in produktionsnahen Systemen nichts mehr im Weg, was die Qualität und Sicherheit nativer Anwendungen nachhaltig verbessern wird.