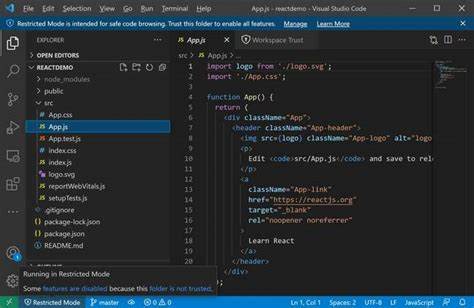

Visual Studio Code (VS Code) zählt zu den beliebtesten Entwicklungsumgebungen weltweit und wird von Millionen Entwicklern täglich genutzt. Die Sicherheit solcher Tools hat höchste Priorität, denn kompromittierte Entwicklungsumgebungen können verheerende Auswirkungen auf die Produktivität und die Sicherheit von Projekten haben. Im April 2024 wurde eine hochkritische Sicherheitslücke in VS Code entdeckt, die es Angreifern ermöglicht, eine scheinbar harmlose Schwachstelle vom Typ Cross-Site Scripting (XSS) in eine vollständige Remote Code Execution (RCE) zu eskalieren – selbst wenn der sogenannte Restricted Mode aktiviert ist. Dieses Szenario verdeutlicht die Risiken, die in modernen Softwareumgebungen lauern, und zeigt auf, welche Mechanismen ausgenutzt werden können, um Sicherheitsvorkehrungen zu umgehen. Die betroffene Funktion innerhalb von VS Code steht in Zusammenhang mit der Unterstützung für Jupyter Notebooks, einem beliebten Werkzeug für Datenwissenschaftler und Entwickler.

Standardmäßig bietet VS Code eingebaute Renderer für verschiedene Ausgabetypen in Jupyter Notebooks an. Besonders betroffen ist die Fehlerdarstellung im sogenannten minimal error rendering mode, der mit aktuellen Versionen des Editors eingeführt wurde. Diese minimale Fehlerdarstellung sollte eigentlich dafür sorgen, dass Fehlerausgaben reduziert und übersichtlich angezeigt werden. Stattdessen öffnet sie eine gefährliche Angriffsfläche, die eine Ausführung von beliebigem JavaScript-Code innerhalb des Notebook-Webviews ermöglicht. Der Angriff kann durch das Öffnen einer eigens präparierten Notebook-Datei (.

ipynb) ausgelöst werden. Selbst wenn die Umgebung im Restricted Mode läuft – der Standardmodus für unvertrauenswürdige Arbeitsbereiche – bleibt die Schwachstelle aktiv. Angreifer können auch über eine manipulierte settings.json-Datei in einem Workspace-Ordner diese Situation ausnutzen, indem sie dort die minimale Fehlerdarstellung aktivieren und anschließend eine infizierte Notebook-Datei öffnen. Unter diesen Bedingungen wird der schädliche Code im Webview ausgeführt, der Teil des Renderer-Prozesses der Electron-App ist.

Technisch gesehen nutzt der Angriff eine fehlerhafte Interpretation von Stacktraces in Fehlerzellen eines Jupyter Notebooks aus. VS Code ruft bei Fehlerausgaben die Funktion renderError auf, welche auf den Stacktrace zugreift und ihn verarbeitet. In der Funktion formatStackTrace wird versucht, bestimmte Teile des Stacktraces, die sich auf Code in einzelnen Notebookzellen beziehen, in klickbare Links umzuwandeln. Diese Links führen zu spezifischen Zellen und Zeilennummern im Notebook. Diese Umwandlung geschieht mit regulären Ausdrücken, die jedoch fehlerhaft implementiert wurden.

Ein entscheidender Fehler ist die Behandlung von beliebigen Zeichen vor der Erkennung von Zellenbezügen im Stacktrace. So können Angreifer eine manipulierte Zeichenkette einschleusen, die zu einer fehlerhaften oder schädlichen HTML-Ausgabe führt. Besonders problematisch ist, dass diese manipulierte Ausgabe als innerHTML in das Webview-DOM eingefügt wird, ohne dass eine adäquate Validierung oder Filterung stattfindet – ein normales Einfallstor für XSS-Angriffe. Durch das geschickte Einfügen eines speziell präparierten Stacktraces mit HTML-Tags, die eine JavaScript-Ausführung ermöglichen – etwa über das onerror-Attribut eines IMG-Tags – kann böse Software unmittelbar beim Öffnen des Notebooks im VS Code Webview gestartet werden. Dabei wird JavaScript-Code ausgeführt, was zu einem erfolgreichen XSS führt.

Das allein wäre bereits kritisch, aber hier hört die Bedrohung nicht auf. Die besondere Gefahr ergibt sich daraus, dass das XSS innerhalb einer Sandbox des Renderer-Prozesses läuft, der via Electron zwischen dem Frontend und dem Hauptprozess kommuniziert. In VS Code gibt es IPC (Inter-Process Communication), über den Prozesse Nachrichten austauschen können, um etwa Dateien zu lesen, Befehle auszuführen oder den Zustand der Anwendung zu verändern. Die Sicherheitsvarianten und Protokollprüfungen, die verhindern sollten, dass beliebige Dateien geladen werden, sind unzureichend. Positiv dabei ist, dass nur bestimmte Dateitypen und Pfade akzeptiert werden – darunter auch SVG-Dateien.

SVGs können jedoch JavaScript enthalten, das beim Laden ausgeführt wird. Der Angriff nutzt dies aus, indem er ein SVG mit einem versteckten Skript als Payload in einem kontrollierten Workspace ablegt. Dieses SVG wird dann vom manipulierten Stacktrace im Webview eingebunden. In dem eingebetteten SVG können Befehle über die IPC-Schnittstelle des Electron-Prozesses ausgeführt werden. Besonders anfällig sind die IPC-Hander vscode:readNlsFile und vscode:writeNlsFile, welche wegen eines Verzeichnisdurchlaufs (Directory Traversal) manipuliert werden können, um Dateien außerhalb des vorgesehenen Bereichs zu lesen und zu schreiben.

Hierdurch können Angreifer beliebige Dateien auf dem System verändern oder erstellen, sofern VS Code die entsprechenden Rechte besitzt. Das Ausnutzen der Schwachstellen variiert je nach Betriebssystem. Auf Windows- und macOS-Systemen kann Angriffscode in kritische Dateien geschrieben werden, die beim Neustart von VS Code oder beim Neuladen des Fensters automatisch ausgeführt werden. Als Beispiel wird im Proof-of-Concept ein Script in eine JavaScript-Datei namens graceful-fs.js geschrieben, die VS Code beim Start lädt.

Unter Linux sind ähnlich versteckte Profile wie .bashrc oder .profile anfällig, indem dort bösartiger Code hinterlegt wird. Eine besonders perfide Form des Angriffs besteht darin, dass der schädliche Code nahezu vollständig automatisiert abläuft, ohne dass der Benutzer weitere Aktionen ausführen muss. Lediglich das Öffnen eines speziell präparierten Ordners und das Öffnen der Notebook-Datei reichen aus, um das Verhalten auszulösen.

Der Restricted Mode, welcher eigentlich einen gewissen Schutz vor ungesicherten Arbeiten bieten soll, wird so vollständig ausgehebelt. Die Konsequenzen für die Nutzer sind erheblich. Durch die vollständige Remote Code Execution kann ein Angreifer über den Rechner eines Entwicklers verfügen, Zugang zu Quellcodes, Konfigurationsdateien und auch den darauf aufbauenden Produktionssystemen erlangen. Die Integrität von Infrastruktur und Entwicklungsprozessen ist somit stark gefährdet. Als Gegenmaßnahmen wird empfohlen, dass der Quellcode für die Minimal-Error-Rendering-Funktion überarbeitet und der HTML-Output strikt validiert wird, bevor er eingefügt wird.

Die Einbettung von HTML anhand von regulären Ausdrücken ohne entsprechende Filterung ist ein klassisches Sicherheitsproblem, das vermieden werden muss. Außerdem sollten Content Security Policies (CSP) für das Notebook-Webview verbessert werden, um die Ausführung von unautorisierten Skripten zu unterbinden, insbesondere wenn der Restricted Mode aktiv ist. Für Anwender ist es ratsam, über Updates und Sicherheitsempfehlungen von Microsoft auf dem Laufenden zu bleiben und vorsichtig mit dem Öffnen fremder oder nicht vertrauenswürdiger Workspace-Ordner zu sein. Insbesondere sollten manipulierte Jupyter Notebooks und Workspace-Konfigurationsdateien nicht unbedacht verwendet werden. Die Entdeckung dieser Sicherheitslücke weist auf eine wachende Herausforderung im Bereich der Entwicklungstools hin.

Moderne Anwendungen, die Webtechnologien und Electron kombinieren, bieten zwar starke Features, eröffnen aber auch komplexe Angriffsflächen. Entwickler und Sicherheitsforscher müssen kontinuierlich überprüfen, wie Integration und Renderprozesse sicher gestaltet sind, um die Integrität der Umgebung zu garantieren. Das Beispiel zeigt zudem, wie aus einer vermeintlich harmlosen XSS-Lücke in Webviews ein vollständiger kompromittierender Angriffsvektor entstehen kann. Die Trennung zwischen Renderer- und Hauptprozess in Electron bietet zwar Sicherheitsvorteile, doch Fehler in der Kommunikation oder bei der Validierung von Inhalten können diese frühzeitig zunichte machen. Insgesamt verdeutlicht der Vorfall, wie wichtig es ist, sämtliche Komponenten einer Anwendung, von den User Interfaces über IPC bis hin zu Dateisystemzugriffen, ganzheitlich abzusichern.

Die Sicherheit von Entwicklungsumgebungen ist besonders kritisch, weil Angriffe hier oft Zugang zu sensiblen Projektdaten und weiteren Systemen ermöglichen. Der Vorfall wurde im Juli 2024 an Microsoft gemeldet, erhielt anfangs aufgrund der erforderten Nutzerinteraktion eine niedrige Schadensbewertung, wurde jedoch im Mai 2025 öffentlich gemacht, um das Bewusstsein in der Entwickler- und Sicherheitsgemeinschaft zu schärfen. Es ist zu erwarten, dass Microsoft und andere Softwareanbieter die zugrundeliegenden Mechanismen in Zukunft überprüfen und härtere Sicherheitsvorkehrungen implementieren werden. Diese Ereignisse stellen zugleich eine Aufforderung an Entwickler dar, Sicherheitsaspekte von Anfang an in ihre Software zu integrieren und mögliche Angriffspfade, selbst solche die durch komplexe Interaktionen entstehen, detailliert zu analysieren. Restrictive Modes und Berechtigungsmodelle allein reichen oft nicht aus, um hochentwickelte Angriffe zuverlässig abzuwehren.

Ein umfassender Schutz erfordert mehrstufige Maßnahmen und kontinuierliche Wartung. Abschließend lässt sich sagen, dass die Kombination von Webtechnologien und nativen Desktopanwendungen eine enorme Flexibilität und Leistungsfähigkeit bringt, aber auch das Sicherheitsrisiko erhöht. Die Entdeckung der Schwachstelle in VS Code ist ein eindrucksvolles Beispiel dafür, wie wichtig die Zusammenarbeit von Sicherheitsforschern und Softwareherstellern ist, um diese Risiken zu minimieren und sichere Softwareprodukte anzubieten.