Die Welt der Kryptowährungen ist geprägt von Innovationen, die nicht nur finanzielle Freiheit, sondern auch Privatsphäre ermöglichen sollen. In diesem Kontext hat sich Monero als führende Crypto-Privatsphäre-Münze etabliert. Mit einer Marktkapitalisierung von 6,73 Milliarden US-Dollar und einem täglichen Handelsvolumen von über 110 Millionen US-Dollar dominiert Monero den Bereich der anonymisierten Kryptowährungen. Dennoch sind die Grenzen seiner Technologie und seines Schutzmodells nicht zu vernachlässigen. Die aktuellen Herausforderungen werfen ein Licht auf fundamentale technische Restriktionen und zeigen, wie Datenschutz in der Blockchain-Welt nicht immer so sicher ist, wie man zunächst annehmen könnte.

Moneros Ring-Signatur-System ist seit Langem das Herzstück seines Privatsphäreschutzes. Durch das Hinzufügen von sogenannten Tarn- oder Decoy-Ausgaben zu jeder Transaktion ermöglicht Monero, dass der wahre Input schwer herauszufinden ist. Grundsätzlich soll niemand erkennen können, welcher Teil eines Rings tatsächlich ausgegeben wird. Doch die Realität offenbart Schwachstellen. Set-Intersection-Angriffe sind ein prominentes Beispiel für Methoden, die diesen Schutz unterminieren.

Dabei analysieren Angreifer mehrere Transaktionen, die dieselben Outputs als mögliche Ausgaben enthalten. Werden gemeinsame Elemente über verschiedene Transaktionen hinweg identifiziert, verliert der Mechanismus seine Undurchsichtigkeit. Ein praktisches Szenario verdeutlicht diese Problematik: Wenn eine Person wie Alice einen Monero-Output A besitzt und diesen einmal auf der Hauptkette sowie später auf einem Fork der Chain ausgibt, erscheinen in beiden Transaktionen Ringe mit je fünf Outputs – aber nur A ist im Schnitt vorkommend. Das bedeutet, dass der reale Output ausgemacht werden kann, da er die einzige Gemeinsamkeit beider Ringe ist. Aus Sicht der Privatsphäre ist das ein klares Problem, denn die Anonymisierte Ausgabe dient nicht mehr als Tarnung, sondern wird zum markanten Fingerabdruck.

Diese Angriffe breiten sich noch weiter aus. Jede Bekanntgabe eines realen Outputs, sei es durch Fehler, Austausch auf KYC-basierten Börsen oder clevere Analyse, verringert den Schutz nicht nur für eine einzelne Transaktion. Solche Offenlegungen verunmöglichen den Output als Decoy in anderen Ringen. Damit wird die restliche Menge der vermuteten echten Ausgaben eingeschränkt – eine Möglichkeit für weiterführende Entlarvungen. In Moneros Anfangszeit war die Situation noch gravierender, als über 65 Prozent der Inputs regelrecht ohne Tarnung versendet wurden.

Nach Einführung von Mixins und weiteren Verbesserungen konnten Forschende immer noch knapp 22 Prozent der Eingaben mittels intelligenter Mengenausschlussverfahren zurückverfolgen. Die Folgewirkung solcher Schwächen ist dramatisch. Besonders riskant sind gezielte Angriffe, bei denen eine böswillige Partei absichtlich kontrollierte Decoys in das Netzwerk streut. Diese Strategie, bekannt als Anonymitäts-Set-Vergiftung, erschwert den Datenschutz für andere Nutzer weiter. Sobald einige reale Ausgaben enttarnt sind, können adversariale Decoys zur vereinfachten Identifizierung anderer Transaktionen genutzt werden.

Dadurch entsteht eine Kettenreaktion, die selbst vorsichtige Nutzer bitter bezahlen und die eigentlich geschützte Privatsphäre untergraben kann. Ein weiterer kritischer Aspekt betrifft die Praxis des Churnings – das Senden von Mitteln an eigene Adressen, um die Herkunft der Coins zu verschleiern. In Monero hat sich gezeigt, dass solches Verhalten besonders gefährlich ist. Denn jeder bereits durch Dritte aufgedeckte Output kann durch die Verwendung in neuen Ringen das Risiko von Enttarnungen exponentiell verstärken. Die Verknüpfung von Privat- und öffentlichen Kontexten, zum Beispiel durch Interaktionen mit regulierten Exchanges oder unsicheren Wallets, kann systemweite Datenschutzprobleme verursachen.

Damit zeigt sich: Das Netzwerk ist in hohem Maße abhängig von der Nutzerdisziplin und kann durch einzelne Lecks schnell an Effektivität verlieren. Ein weiteres Problem ergibt sich aus dem Wachstum der Blockchain und der Zunahme an On-Chain-Daten. Moneros Datenschutzmodell skaliert nicht effizient mit wachsender Nutzerzahl und steigender Komplexität. Wiederholte Nutzung von Outputs als Decoys und größere Ringe führen zu erhöhtem Ressourcenverbrauch bei Knotenpunkten und erschweren die Verifizierung. Trotz laufender Patches und Verbesserungen, wie die Einführung verbindlicher Mindestringgrößen und verbesserte Auswahlmechanismen für Decoys, bleibt die Gefahr von Set-Intersection-Angriffen bestehen.

Die Schutzmechanismen sind eher nachträgliche Modifikationen als durchdringende Kryptoarchitektur, weshalb ein wohlhabender und technisch versierter Gegner weiterhin Möglichkeiten zur Analyse besitzt. Im Gegensatz dazu verfolgt Zcash einen völlig anderen Ansatz der Privatsphäre. Statt sich auf Tarnmechanismen und probabilistische Sicherheit zu verlassen, nutzt Zcash kryptografische Null-Kenntnis-Beweise (Zero-Knowledge-Proofs), die jede Transaktion vollständig und mathematisch sicher verbergen. Jede abgeschirmte Transaktion ist für Dritte mit keinem bedeutsamen Muster nachvollziehbar, da sie praktisch nicht von zufälligem Rauschen unterscheidbar ist. Dieses Prinzip bildet die Grundlage des Projekts Tachyon des renommierten Kryptographen Sean Bowe.

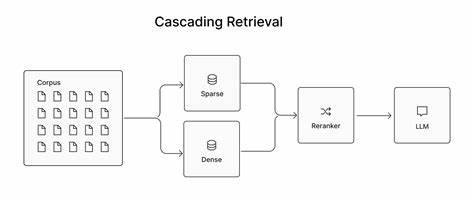

Dieses Vorhaben adressiert explizit die bekannten Schwächen von Monero. Tachyon setzt auf aggregierte zk-SNARKs (succinct non-interactive arguments of knowledge), die Blöcke klein und Überprüfungen schnell machen. Gleichzeitig entfallen jegliche Decoys, da keine Input-Ausgaben mehr versteckt, sondern ganz verschleiert werden. Ein weiterer Fortschritt liegt im Wallet-Design: Durch den Einsatz von Proof-Carrying Data (PCD) können Wallets ihre Synchronisation mit der Kette beweisen, ohne dass externe Prüfer Details über die Verwaltung der eigenen Mittel erfahren. Validatoren müssen dadurch weniger historische Daten speichern, was weniger Knotenlast bedeutet und das System insgesamt schlanker, schneller und sicherer macht.

Während Moneros Datenschutz mit zunehmender Verwendung und Blockchain-Größe zunehmend erodiert, steigt bei Zcash die Effizienz und Sicherheit proportional mit der Nutzeraktivität. Diese Umkehr der Skalierungseffekte macht Zcash mittels Project Tachyon nicht nur technisch attraktiver, sondern könnte das Fundament für eine Zukunft legen, in der Datenschutz und Leistung sich gegenseitig verstärken. Im direkten Vergleich offenbart sich, dass Moneros Ansatz durch die Notwendigkeit, eine Vielzahl von Decoys zu tracken und zu verwalten, die Blockgröße und die Ressourcenanforderungen vervielfacht. Außerdem machen bestehende Analyseverfahren die Anonymisierungsmechanismen angreifbar. Zcashs Technologien reduzieren all diese Belastungen und erlauben zudem eine verbesserte Nutzererfahrung, da leichte Wallets ohne Offenlegung der Empfängerdaten existieren können.

Trotz der Verbesserungshoffnungen auf technischer Ebene sollten Nutzer von Privatsphäremünzen aufmerksam bleiben. Der Hauptgrund für viele Datenschutzprobleme liegt oft nicht nur in der Technologie, sondern auch im Zusammenspiel der Nutzer mit der Infrastruktur. Nutzung von KYC-Börsen, wiederholte Offenbarungen einzelner Outputs und unachtsamer Umgang mit Wallets sorgen dafür, dass sich selbst die besten Algorithmen relativ schnell aushebeln lassen. Letztlich zeigt die Analyse von Moneros Verwundbarkeiten, wie wichtig eine ganzheitliche Sichtweise auf digitale Privatsphäre ist – technische Innovationen alleine reichen oft nicht aus, wenn Nutzer unwissentlich die kryptoanonymen Mechanismen untergraben. Die Entwicklung von privaten digitalen Zahlungsmethoden steht an einem Wendepunkt.

Monero hat den Weg geebnet und wichtige Grundlagen geschaffen, doch die praktischen Limitationen führen dazu, dass alternative Ansätze wie Zcash und neuartige Projekte wie Tachyon zunehmend an Relevanz gewinnen. Die Kombination aus fortschrittlicher Kryptografie, effizienter Protokollgestaltung und verbessertem Nutzerverständnis kann den Traum von wirklich privatem Geld näherbringen. Es bleibt spannend zu beobachten, wie diese Technologien sich weiterentwickeln und welche Rolle sie künftig in einer zunehmend digitalisierten und datengenerierenden Welt spielen werden.