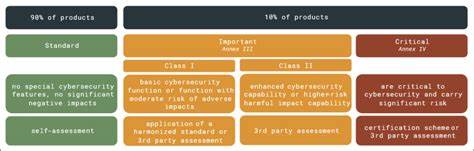

Die zunehmende Digitalisierung und Vernetzung von Produkten sowie der fortschreitende Ausbau von IoT und vernetzten Geräten haben das Thema Cybersicherheit in den Mittelpunkt rücken lassen. Um die Widerstandsfähigkeit digitaler Produktlandschaften in Europa zu stärken, hat die Europäische Kommission den Cyber Resilience Act (CRA) initiiert. Ziel ist es, einheitliche Cybersecurity-Standards für eine breite Palette von digitalen Produkten festzulegen – mit besonderem Fokus auf Produkte, die einen wichtigen oder kritischen Einfluss auf die Sicherheit, den Datenschutz oder das Funktionieren kritischer Infrastrukturen ausüben. Die aktuell veröffentlichten Entwürfe für Leitlinien zur Einordnung von „wichtigen“ und „kritischen“ Produkten mit digitalen Elementen verleihen dem Gesetz eine klare operative Handhabe und zeigen auf, wie Hersteller und Anbieter sich auf die neuen Anforderungen einstellen müssen. Ein zentrales Element der neuen Regelungen ist die Kategorisierung digitaler Produkte anhand ihrer Wesentlichkeit und Gefährdungspotenziale, die darüber entscheidet, welche Prüfverfahren und Zertifizierungen verpflichtend werden.

Die Begriffe „wichtig“ und „kritisch“ sind dabei nicht nur symbolisch, sondern bestimmen maßgeblich den Umfang der Cyber-Resilienzmaßnahmen und Konformitätsbewertung nach dem CRA. Die gesetzlich vorgeschriebene dritte Bewertungsstufe beinhaltet tiefgehende Prüfungen durch unabhängige Dritte, was Zeit, Kosten und Dokumentationsaufwand für die Hersteller deutlich erhöhen kann. Die genaue Definition des Kernfunktionalitätsbegriffs im Leitfaden hilft dabei, den Anwendungsbereich scharf zu bestimmen: Nur wenn die wichtigsten digitalen Funktionen eines Produkts den im Anhang III und IV des CRA festgelegten Kategorien entsprechen, greifen erhöhte Anforderungen. Dies führt zu einer differenzierten Risikoerfassung, die nicht automatisch die gesamte Produktpalette in eine höhere Risikokategorie zwingt – entscheidend ist der Kernzweck der Produktelemente. Die Kategorisierung in die beiden Hauptklassen „wichtig“ und „kritisch“ zeigt, welche Produktarten der EU vermehrte Aufmerksamkeit schenken.

Produkte mit wesentlichen Funktionen wie Identitätsmanagementsystemen, Zugangskontrollgeräten und fortschrittlichen Netzwerksicherheitslösungen fallen unter „wichtig“ und müssen eine robuste Sicherheitsbewertung durchlaufen. Insbesondere solche Geräte, die häufig Ziel von Cyberangriffen sind, wie Passwortmanager oder Betriebssysteme, profitieren von klaren Standards, die Angriffsflächen minimieren sollen. Zudem werden Hard- und Softwarekomponenten mit Sicherheitsfunktionalitäten, etwa spezifische Mikroprozessoren, ASICs oder FPGAs, explizit genannt, um eine ganzheitliche Schutzstrategie zu gewährleisten. Die Kategorie „kritisch“ stellt eine Eskalationsstufe dar und umfasst Produkte, die unmittelbaren Einfluss auf kritische Infrastrukturen oder hochsensible Daten haben. Hierzu zählen Geräte mit Sicherheitsgehäusen, sogenannte Security Boxes, die physische und digitale Gegenmaßnahmen vereinen, sowie Smart Meter Gateways, die den Energieversorgungssektor absichern.

Auch Smartcards und sichere Hardwareelemente, die oft in Zahlungssystemen oder Zugangsberechtigungen verwendet werden, fallen unter diese intensive Kontrolle. Die Anforderungen an diese Produkte sind besonders streng, und es besteht unter Umständen die Pflicht zur EU-weiten Zertifizierung, um den höchsten Sicherheitsstandard zu garantieren. Die Leitlinien skizzieren für Hersteller und Anbieter klare Handlungsstränge für die Vorbereitung auf die kommenden Regulierungsschritte. Ein wesentlicher Aspekt ist die frühzeitige Analyse und Zuordnung eigener Produktportfolios zu den im CRA definierten Kategorien, um festzustellen, ob und in welchem Maße erhöhte Compliance-Anforderungen zutreffen. Parallel muss die bestehende Cybersecurity-Risikobewertung aktualisiert oder neu angelegt werden, um Schwachstellen proaktiv zu identifizieren und technischen wie prozessualen Schutz zu implementieren.

Ein aufmerksam verfolgtes Monitoring der Gesetzgebungsprozesse und eventueller Anpassungen an den Durchführungsverordnungen ist essenziell, da sich die Anforderungen bis zur offiziellen Umsetzung im Dezember 2027 noch weiterentwickeln können. Für Unternehmen, die im EU-Binnenmarkt agieren, bieten die neuen Leitlinien auch die Möglichkeit, sich durch strenge Prüfungen und Zertifizierungen als vertrauenswürdiger Anbieter zu positionieren. Cyberresilienz wird zunehmend zu einem Wettbewerbsvorteil, da Kunden und Partner vermehrt sichere Lösungen verlangen. Gleichzeitig gilt es jedoch, die Herausforderungen der erhöhten Dokumentationspflichten, Prüfkosten und potenziellen Marktzugangsbarrieren durch eine vorausschauende Planung zu meistern. Die Definition der „Kernfunktionalität“ im Entwurf stellt eine wichtige Klarstellung dar, die verhindert, dass die bloße Integration eines einzelnen zertifizierungspflichtigen Bauteils das gesamte Endprodukt automatisch zur kritischen Komponente macht.

Diese Präzisierung reduziert unnötige regulatorische Belastungen und fördert eine ausgewogene Risikoabwägung. Gleichzeitig ermutigt sie Hersteller, modulare und gut dokumentierte digitale Architekturen zu entwickeln, bei denen klare Verantwortlichkeiten und Funktionstrennungen erkennbar sind. Von Relevanz ist ebenso die Einbindung von Drittparteien in den Bewertungs- und Zertifizierungsprozess. Unabhängige Prüfstellen erhalten eine zentrale Rolle bei der technischen Bewertung und können durch standardisierte Zertifikate den gegenseitigen Marktzugang innerhalb der EU erleichtern und technologische Sicherheit harmonisieren. Dies bietet eine klare Orientierung beim Umgang mit Cyberrisiken und schafft europaweit ein einheitliches Verständnis von Produktqualitäten in puncto Resilienz.

Besonders wichtig ist die Berücksichtigung von Produkten, die Menschen direkt beeinflussen, etwa smart-home Geräte mit Sicherheitsfunktionen, persönliche Wearables mit Gesundheitsüberwachung oder Internet-verbundene Spielzeuge mit interaktiven Features. Durch die Einstufung als wichtige Produkte fokussiert der CRA auch den Verbraucherschutz und adressiert zunehmende Sicherheitsbedenken im Endanwenderbereich, die mit der Verbreitung vernetzter Geräte einhergehen. Die genaue Festlegung solcher Kategorien im CRA schafft eine Abdeckung über die gesamte Wertschöpfungskette hinweg – von Hardwarekomponenten bis zu komplexer Software, die essentiell für den Betrieb von Systemen ist. Für Hersteller ist es somit unerlässlich, Sicherheitsfragen ganzheitlich zu betrachten und bei Entwicklung, Produktion und Vertrieb Cybersicherheitsaspekte fest und integrativ zu verankern. Ein besonderes Augenmerk verdient die Einhaltung der Fristen.

Die wichtigsten Verpflichtungen treten ab Dezember 2027 in Kraft, dennoch empfiehlt sich eine frühzeitige Anpassung und Vorbereitung. Unternehmen, die jetzt bereits aktiv Risiken identifizieren, Produkte richtig klassifizieren und die erforderlichen Prozesse und Nachweise etablieren, können spätere Nachbesserungen oder Markthindernisse vermeiden. Insgesamt spiegelt die Veröffentlichung der Leitlinien zum Cyber Resilience Act eine deutliche Stärkung der europäischen Cybersicherheitsstrategie wider. Sie setzt ein starkes Signal für robuste, sichere digitale Produkte, die dem steigenden Bedrohungspotenzial standhalten. Gleichzeitig bietet sie Herstellern und Marktakteuren einen verbindlichen Rahmen, der Planungssicherheit schafft und den europäischen Binnenmarkt schützt.

Die Herausforderung besteht darin, angemessene Sicherheitsvorkehrungen umzusetzen, ohne Innovationsfähigkeit und Wettbewerbsfähigkeit übermäßig einzuschränken. Die Auseinandersetzung mit den neuen Kategorien wichtiger und kritischer digitaler Produkte eröffnet deshalb auch Chancen für technologische Weiterentwicklungen und die Etablierung von High-Security-Standards, die internationale Anerkennung finden können. Die EU trägt damit dazu bei, Europas digitale Souveränität künftig zu festigen und Verbrauchern sowie Unternehmen ein verlässliches Sicherheitsniveau zu gewährleisten. Hersteller und Entwickler sollten sich intensiv mit dem Vorentwurf auseinandersetzen, ihre Produkte umfassend analysieren und bei Bedarf Experten für Cybersecurity und Regulierungsfragen hinzuziehen. Ein proaktives Vorgehen ist notwendig, um den regulatorischen Anforderungen gerecht zu werden und gleichzeitig das Vertrauen von Partnern und Kunden durch geprüfte Sicherheit zu gewinnen.

Die neue Klassifizierungsregelung für wichtige und kritische Produkte mit digitalen Elementen im Cyber Resilience Act markiert einen wegweisenden Schritt hin zu einer sicheren digitalen Zukunft in Europa, der alle Beteiligten vor Herausforderungen stellt, aber auch klare Vorteile und klare Richtlinien bietet, wie Cybersicherheit nachhaltig umgesetzt und gewährleistet werden kann.