Prompt Injection ist eines der aktuell meistdiskutierten Themen im Umfeld von Large Language Models (LLMs), die in zahlreichen Anwendungen von Chatbots bis hin zu automatisierten Assistenten eingesetzt werden. Trotz der großen Aufmerksamkeit, die dieser Begriff erhält, herrscht häufig Verwirrung darüber, wie Unternehmen und Sicherheitsteams mit dem Thema umgehen sollten. Entgegen der verbreiteten Meinung handelt es sich bei Prompt Injection nicht um eine klassische Schwachstelle im Sinne der IT-Sicherheit, sondern vielmehr um eine Schwäche, die potenziell zu ernsteren Sicherheitsproblemen führen kann. Diese Unterscheidung ist entscheidend, um prompt Injection angemessen zu bewerten und in Sicherheitsstrategien zu integrieren. Nur so können Unternehmen ihre Risiken minimieren und gleichzeitig die neuen Möglichkeiten von KI-Systemen sicher nutzen.

Die Begriffe Schwäche und Schwachstelle werden oft synonym verwendet, doch in der Cybersecurity gibt es eine wichtige Differenzierung. Eine Schwäche beschreibt eine Eigenschaft oder einen Umstand in einer Software oder einem System, der grundsätzlich eine Einfallstor für Missbrauch eröffnen kann, aber noch keine direkte Ausnutzbarkeit garantiert. Eine Schwachstelle hingegen ist eine Schwäche mit konkreter Ausnutzbarkeit, also ein Fehler, der direkt zu einem Angriff führen kann. Prompt Injection fällt demnach in die Kategorie der Schwäche, denn es besteht zwar die Möglichkeit der Manipulation von Eingaben an ein LLM, doch daraus ergibt sich nicht automatisch ein ausnutzbarer Fehler. Prompt Injection beschreibt den Vorgang, bei dem ein Angreifer oder ein Nutzer die Eingabe so gestaltet, dass das Modell Verhalten zeigt, das nicht vom ursprünglichen Entwickler oder Anwender gewünscht ist.

Beispielsweise könnte eine Eingabe bewusst Anweisungen enthalten, die das Modell dazu bringen, vertrauliche Informationen preiszugeben oder unautorisierte Aktionen auszuführen. Die Herausforderung besteht darin, dass das LLM selbst nur ein Text-zu-Text-System ist – es verarbeitet Eingaben und erzeugt Ausgaben, ohne von sich aus Aktionen auszuführen oder Zugriff auf Ressourcen zu besitzen. Die Risiken entstehen vielmehr durch die Art und Weise, wie die Ausgaben weiterverarbeitet oder in Systeme integriert werden. Die zentrale Gefahr bei Prompt Injection liegt darin, dass sie andere, ernstere Schwachstellen auslöst. So kann das „vergiftete“ Ergebnis einer manipulierten Abfrage in eine Kommandozeile eingefügt werden und dort zu einem Befehlsinjektionsangriff führen.

Es kann dazu kommen, dass sensible Informationen an unautorisierte Personen gelangen, wenn ein LLM unkontrollierten Zugriff auf geschützte Daten hat und diese durch manipulierte Eingaben herausgegeben werden. Ebenso können automatische Systeme, die LLM-Ausgaben als Steuerbefehle nutzen, durch Prompt Injection falsche oder schädliche Befehle erhalten. Die eigentliche Schwachstelle liegt also nicht im LLM als solchem, sondern in der Integration, im Umgang mit den Ergebnissen und in den Schutzmechanismen der umgebenden Systeme. Diese Erkenntnis hat wichtige Konsequenzen für die Sicherheitsstrategie von Unternehmen. Wenn Prompt Injection nur als Schwäche angesehen wird, wird deutlich, dass es keinen Grund gibt, sie als eigenständige Schwachstelle in der Verwundbarkeitsverwaltung zu erfassen und zu verfolgen.

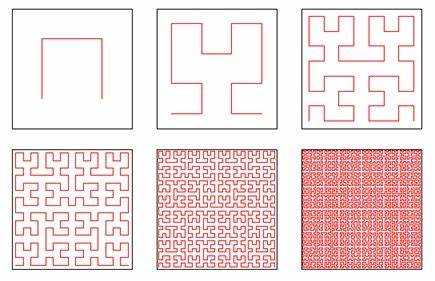

Stattdessen sollte der Fokus auf den tatsächlichen, konkreten Sicherheitslücken liegen, die durch die fehlerhafte oder unzureichende Handhabung von LLM-Ausgaben entstehen. Dadurch lassen sich Ressourcen zielgerichtet einsetzen und verhindern, dass Sicherheitsteams durch unvermeidbare oder derzeit nicht vollständig lösbare Probleme dauerhaft belastet werden. Ein weiterer Aspekt, der die Behandlung von Prompt Injection erschwert, ist die inhärente Ambiguität von natürlicher Sprache. Im Gegensatz zu klassischen Programmiersprachen mit klar definierten Syntaxregeln ist natürliche Sprache mehrdeutig und oft kontextabhängig. Ein Beispiel ist der Satz „Er sah ihre Ente.

“ Im Deutschen kann „Ente“ sowohl das Tier als auch eine Handlung bedeuten. Ohne Kontext bleibt unklar, was gemeint ist. Diese Mehrdeutigkeit macht es schwierig, klare, unmissverständliche Systemanweisungen in Form von Prompts zu formulieren und zu garantieren, dass ein LLM ausschließlich gewünschtes Verhalten zeigt. Die Natürlichkeit und Flexibilität der Sprache ist gleichzeitig Stärke und Schwäche der LLM-Technologie. Versuche, Prompt Injection durch sogenannte „Prompt-Hardening“-Methoden zu verhindern, stoßen hier an Grenzen.

Diese Verfahren umfassen etwa das Filtern von Eingaben, die Klassifikation von Intentionen oder die Ergänzung von Informationen, um den Kontext zu präzisieren. Dennoch bleibt die Nichtdeterministik solcher Maßnahmen problematisch. Ein LLM kann in verschiedenen Kontexten unterschiedlich reagieren, und die Interpretation der Eingaben durch das Modell lässt sich nicht zuverlässig vorhersagen oder ausschließlich auf erlaubte Intentionen begrenzen. Aus der Perspektive eines Systems sind LLMs daher vergleichbar mit unkontrollierten Benutzereingaben. So wie ein Entwickler eine Webanwendung gegen SQL-Injection, Cross-Site-Scripting oder Befehlsinjektion absichert, indem er Eingaben prüft, bereinigt und Rechte korrekt einschränkt, müssen Anwendungen, die LLMs nutzen, ebenfalls mit den Ausgaben umgehen.

Das heißt, die Schwächen des Modells müssen mithilfe von sicheren Softwarearchitekturen, Monitoring, Autorisierung und menschlicher Kontrolle kompensiert werden. Ein wichtiges Sicherheitsproblem, das direkt aus der Schwäche Prompt Injection resultieren kann, ist das unerwünschte Offenlegen von Systemprompts oder sensitiven Kontextinformationen. Systemprompts dienen bei LLMs als Steuerungsmechanismus, der das Verhalten des Modells festlegt. Wenn diese Prompts durch Manipulation an das Modell weitergegeben und anschließend in der Ausgabe preisgegeben werden, können vertrauliche Anweisungen oder geschützte Informationen exponiert werden. Aufgrund der linguistischen Mehrdeutigkeit und des nicht-determinisitschen Verhaltens des Modells ist eine verlässliche Sicherung solcher Systemprompts gegen Manipulation schwierig.

Deshalb sollten Systemprompts nicht als absolut sicher betrachtet werden. Erfolgreiche Sicherheit erfordert die Annahme, dass jeglicher Kontext, der an ein LLM gegeben wird, potenziell offengelegt werden kann. Sicherheitsarchitekturen müssen entsprechend gestaltet sein, um Schäden zu minimieren, wenn solche Informationen preisgegeben werden. Beispielsweise kann eine klare Trennung von Verantwortlichkeiten, der Einsatz von minimalen Privilegien und der Zwischenschritt menschlicher Überprüfung eine wichtige Rolle spielen. Das Management von Risiken im Umgang mit Prompt Injection erfordert somit einen ganzheitlichen und realistischen Ansatz.

Die Fokussierung auf technische Lösungen zur „Behebung“ von Prompt Injection allein wird nicht ausreichen, da die Schwäche inhärent in der Natur der verwendeten Technologie liegt. Stattdessen sollten die wichtigsten Anstrengungen dahin gehen, die möglichen Folgeschäden zu verhindern und die angrenzenden Systeme resilient zu gestalten. Hierbei empfiehlt es sich, die konkreten, mit Prompt Injection verbundenen Schwachstellen separat zu behandeln. So werden Risiken sichtbar, die tatsächlich kontrollierbar und adressierbar sind. Dies erleichtert die Kommunikation auf Managementebene, da die abstrakte Problematik der Prompt Injection in greifbare Geschäftsrisiken übersetzt wird, zum Beispiel Datenverlust, Reputationsschäden oder Betriebsunterbrechungen.

Entscheidungen über Ressourcenallokation, technische Maßnahmen und organisatorische Kontrollen können dadurch fundierter getroffen werden. Wichtig ist auch, kontinuierlich an der Verbesserung von Modellen und Schutzmechanismen zu arbeiten. Obwohl eine vollumfängliche Eliminierung von Prompt Injection in naher Zukunft unwahrscheinlich ist, ist die Weiterentwicklung der Modelle ein wesentlicher Teil des risikobasierten Umgangs. Fortschritte in der KI-Forschung können zu robusteren Modellen führen, die schädliche oder ungewollte Ausgaben reduzieren, beispielsweise durch bessere Kontextualisierung, Filtermechanismen oder spezialisierte Trainingsdaten. Die Entscheidung, Prompt Injection nicht als einzelne Schwachstelle zu behandeln, trägt dazu bei, sogenannte „Alert-Fatigue“ zu vermeiden – die Überlastung von Sicherheitsteams und Führungskräften durch ständig auftauchende, aber schwer zu lösende Warnmeldungen.

Stattdessen steigt die Aufmerksamkeit für tatsächlich kritische Sicherheitsprobleme, die direkten Einfluss auf das Unternehmensgeschäft haben. Für Unternehmen bedeutet dies, ihre Sicherheitsarchitektur LLM-spezifisch zu designen. Ausgangspunkt ist dabei, dass LLMs wie unkontrollierte Benutzer oder andere externe Eingaben betrachtet werden. Eingaben müssen validiert, Ausgaben bereinigt und sensible Prozesse menschlich überwacht werden. Weiterhin ist es entscheidend, Autorisierungsmechanismen einzuführen, die verhindern, dass ein LLM unbefugt auf privilegierte Ressourcen oder kritische Funktionen zugreift.

In der Praxis sind folgende Maßnahmen essenziell: Output-Sanitization um unerwünschte Kommandos oder Skripte zu verhindern, Firewalls zum Schutz vor unautorisiertem Datenzugriff, und menschliche Überprüfung bei kritischen Entscheidungen. Ebenso müssen die Nutzerrollen und Berechtigungen präzise definiert und durchgesetzt werden, um die Auswirkungen einer eventuellen Manipulation zu begrenzen. Abschließend sei betont, dass der Umgang mit Prompt Injection als Schwäche im Rahmen eines integrierten Sicherheitsansatzes ein Schritt zu einer verantwortungsvollen Nutzung von KI-Technologien ist. Die Einordnung erleichtert es, realistische Erwartungen zu setzen, effektive Kontrollen einzuführen und Geschäftsrisiken zu minimieren. Organisationen, die diesen Weg gehen, können die Chancen von LLMs nutzen und gleichzeitig die Sicherheit ihrer Systeme und Daten gewährleisten.

Die Zukunft der KI-Sicherheit wird stark durch konsequente, pragmatische Sicherheitsarchitekturen geprägt, die die speziellen Eigenschaften von LLMs berücksichtigen und Schwächen als Ausgangspunkt für nachhaltige Schutzkonzepte verstehen.