In der modernen Softwareentwicklung sind integrierte Entwicklungsumgebungen (IDEs) und darauf aufbauende Werkzeuge nicht mehr wegzudenken. Cursor AI ist eine solche fortschrittliche proprietäre IDE, die künstliche Intelligenz tief in den täglichen Coding-Prozess integriert. Sie ermöglicht es Entwicklern, mittels mehrstufigem Zugriff auf leistungsstarke Large Language Models (LLM) den Programmieralltag zu optimieren. Allerdings zeigt ein alarmierender Vorfall, wie eben diese Vorteile durch manipulative Bedrohungen ausgehebelt werden können. Experten von Socket Security entdeckten, dass mindestens drei npm-Pakete mit Schadsoftware infiziert sind und gezielt macOS-Nutzer mit einer Backdoor angreifen, die Zugriff auf Cursor AI hat.

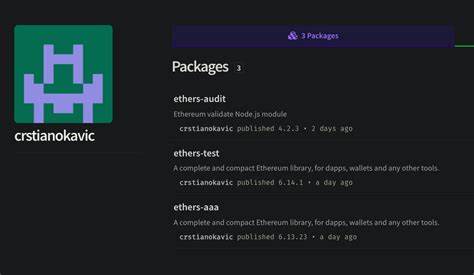

Die drei betroffenen Pakete, die unter den Namen sw-cur, sw-cur1 und aiide-cur veröffentlicht wurden, tarnen sich als günstige Zugangsoptionen für Cursor AI. Dabei bedienen sie die Hoffnung von Entwicklern, teure Premium-Modelle zu umgehen. Insgesamt verzeichnen die Pakete über 3.200 Downloads, durch die eine beträchtliche Anzahl von Benutzern potentiell kompromittiert wurde. Der Angreifer agiert unter den Pseudonymen gtr2018 und aiide und nutzt diese Tarnung, um Vertrauen zu erwecken.

Erschreckend ist, dass zur Zeit der Veröffentlichung der Untersuchung alle Pakete noch in der offiziellen npm-Registry verfügbar waren. Erst nach Einreichen von Löschanträgen gelang es, zwei der Pakete zu entfernen, während aiide-cur weiterhin abrufbar ist. Die bösartige Software funktioniert, indem sie zunächst Benutzerdaten systematisch abgreift. Neben den Zugangsdaten lädt sie eine schädliche Nutzlast von einem externen Server herunter, entschlüsselt diese und entpackt sie auf dem lokalen Rechner. Anschließend wird der originale Code von Cursor an kritischen Stellen verändert und durch manipulierten schadprogrammierten Code ersetzt.

Das Opfer bemerkt dies meist erst, wenn sich die IDE selbst neu startet, um die schadhafte Erweiterung zu aktivieren. Besonders tückisch ist die Absicht, die automatische Updatefunktion von Cursor zu blockieren – ein Schritt, mit dem die Gefahr über längere Zeiträume aufrecht erhalten wird. Hier zeigt sich besonders bei macOS-Installationen, dass die Schadsoftware die zentrale Datei main.js im Verzeichnis /Applications/Cursor.app/ modifiziert.

Durch das Ausnutzen legitimer Laufzeitumgebungen auf dem System wird die Malware in ihrer Ausführung kaum eingeschränkt und kann Schadcode ungehindert fahren. Fachleute betonen, dass alle drei Pakete die gleichen Schadmechanismen verwenden, wobei sich einzig die verwendeten externen Domains für den Datenabgriff unterscheiden. Neben dem Risiko des Diebstahls von Zugangsdaten birgt die Attacke weitere gefährliche Konsequenzen. So können sich Angreifer die Kontrolle über das jedoch durchaus wertvolle Premiumangebot von Cursor AI sichern oder auf sensible Quellcode-Basen zugreifen, die in der IDE geöffnet sind. Besonders in professionellen Firmenumgebungen mit proprietären Entwicklungsprojekten kann die Gefahr exponentiell wachsen.

Dort können kompromittierte IDEs nicht nur zum Verlust geistigen Eigentums führen, sondern auch als Startpunkt für weiterführende Cyberangriffe in den Continuous Integration und Delivery Pipelines fungieren. Die Infektion kann sich in Abhängigkeiten einschleichen, was wiederum nachgelagerte Builds und Releases beeinflusst. Angesichts dieser Umstände raten Sicherheitsexperten betroffenen Anwendern dringend, Cursor AI vollständig aus sicheren und offiziellen Quellen neu zu installieren. Ein umfassendes Zurücksetzen der Zugangsdaten ist unerlässlich, um mögliche unerwünschte Zugriffe zu stoppen. Zusätzlich ist eine sorgfältige Überprüfung des eigenen Codes notwendig, um unbefugte Änderungen zu erkennen und zu beseitigen.

Der Vorfall offenbart die immensen Risiken, die entstehen, wenn in der Entwicklungstools-Branche Malware in populäre Pakete eingeschleust wird. Entwickler sollten daher stets prüfen, welche Pakete sie installieren, ihre Herkunft sorgfältig validieren und stets ein waches Auge auf Sicherheitsupdates haben. Die npm-Registry als zentrale Anlaufstelle muss ebenfalls ihre Prozesse zur Erkennung und Entfernung bösartiger Pakete weiter verbessern. Für viele stellt diese Attacke eine mahnende Lektion dar, wie schnell und unbemerkt Schadcode in kritische Werkzeuge eindringen kann – und wie wichtig der gemeinsame Schutz unserer digitalen Entwicklungsinfrastruktur ist. Zudem erfordert die Integration von Künstlicher Intelligenz in IDEs und Programmierumgebungen ein stetiges Bewusstsein für neue Angriffsvektoren, da damit verbundene Berechtigungen und Zugänge schnell zu wertvollen Angriffszielen werden können.

Der Zwischenfall rund um die schädlichen npm-Pakete ist ein Weckruf an Entwickler und Sicherheitsverantwortliche gleichermaßen, den Schutz und die Sicherstellung der Integrität ihrer Arbeitsumgebungen zu priorisieren. Nur durch konsequente Sicherheitsmaßnahmen und Bewusstsein kann der fortschreitenden Bedrohung durch Malware im Entwicklerökosystem effektiv begegnet werden.