Angular hat sich als eines der führenden Frameworks für die Entwicklung moderner Single Page Applications etabliert. Mit einer eleganten Struktur für Komponenten und einem leistungsfähigen Routing-System bietet Angular Entwicklern eine Vielzahl von Werkzeugen, um funktionale und ansprechende Webanwendungen zu schaffen. Eine der häufig eingesetzten Funktionen sind Route Guards, die den Zugriff auf bestimmte Bereiche einer Anwendung abhängig von Nutzerzuständen regeln sollen. Dabei besteht jedoch eine weitverbreitete Fehleinschätzung: Route Guards werden fälschlicherweise als Sicherheitsbarriere betrachtet. Diese Annahme birgt erhebliche Risiken für die Sicherheit einer Anwendung.

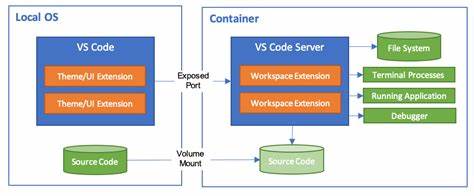

Route Guards sind clientseitige Mechanismen in Angular, die verhindern, dass Nutzer ohne die entsprechenden Rechte oder ohne Authentifizierung bestimmte Routen aufrufen können. Auf den ersten Blick scheint dies ein effektiver Schutz zu sein, wenn Admin-Bereiche oder sensible Nutzerinformationen nur ausgewählten Personen zugänglich gemacht werden. Allerdings ist die Natur von Angular und anderen Single Page Applications so, dass alle clientseitigen Einstellungen und Logiken zwangsläufig vollständig im Browser des Nutzers ausgeführt und damit auch einseh- und manipulierbar sind. Im Gegensatz zu serverseitigen Sicherheitsmaßnahmen, die nicht vom Nutzer beeinflussbar sind, bestehen Route Guards also rein aus JavaScript-Code, der dem Nutzer als Teil der Anwendung übergeben wird. Dies bedeutet auf eine sehr einfache Weise, dass ein technisch versierter Angreifer mit wenigen Zeilen JavaScript im Browser einfach die Route Guards aushebeln kann.

Es gibt keine serverseitige Barriere, die effektiv verhindert, dass Inhalte oder Funktionen aufgerufen werden. Die Route Guards dienen vielmehr der Verbesserung der Benutzererfahrung, indem sie unangemessene Navigationen verhindern und Nutzer direkt zu Login-Bereichen oder Fehlerseiten weiterleiten. Die tatsächliche Sicherheit einer Anwendung liegt deshalb und ausschließlich auf der Serverseite. Dort müssen alle Zugriffskontrollen strikt durchgesetzt werden. Jede einzelne API-Anfrage muss authentifiziert und autorisiert werden, ungeachtet dessen, was am Client geschieht.

Das bedeutet, selbst wenn ein Nutzer direkt versucht, mit manipulierten Anfragen auf vertrauliche Daten zuzugreifen, darf der Server keine sensiblen Informationen preisgeben, wenn die Berechtigungen fehlen. Diese Trennung von Verantwortlichkeiten wird häufig missverstanden oder nicht ausreichend umgesetzt. Viele Entwickler verlassen sich fälschlicherweise darauf, dass der Client sie vor unberechtigten Zugriffen schützt. Dies ist jedoch ein signifikantes Sicherheitsrisiko, denn alle Client-seitigen Sicherheitsmechanismen lassen sich umgehen oder manipulieren. Ein einfacher Beispielangriff ist die temporäre Änderung der canActivate-Methode eines Route Guards im Browser durch überschreiben der Funktion und konstantem Zurückgeben von true.

Dadurch werden geschützte Routen zugänglich, obwohl kein gültiger Benutzer eingeloggt ist. Neben der Bypass-Möglichkeit im Client ist es zudem oftmals so, dass Token oder andere sensible Daten ungeschützt im lokalen Speicher oder sogar in URL-Parametern mitgeführt werden. Dies erhöht das Risiko von Diebstahl oder versehentlicher Offenlegung. Stattdessen sollten sensible Authentifizierungsinformationen sicher und möglichst ausschließlich im HttpOnly-Cookie-Mechanismus gespeichert werden, sodass sie nicht per JavaScript ausgelesen werden können. Ein weiterer wichtiger Aspekt ist die Implementierung einer Zero Trust-Architektur.

Diese Sicherheitsphilosophie geht davon aus, dass keine Komponente, auch nicht auf der Clientseite, vertrauenswürdig ist. Jedes empfangene Datenpaket oder jede Anfrage wird daher serverseitig überprüft, unabhängig davon, wie die Applikation diese an den Client kommuniziert hat. Somit liegt das wirkliche Sicherheitsgewicht nicht auf der Nutzerinteraktion im Frontend, sondern auf der konsequenten und umfassenden Kontrolle aller Datenverbindungen im Backend. Neben technischen Maßnahmen ist auch eine angemessene Entwicklungskultur unverzichtbar. Sicherheit muss integraler Bestandteil des gesamten Entwicklungsprozesses sein, beginnend bei der Planung bis hin zu regelmäßigen Tests und Audits.

Insbesondere die Entwicklungs- und QA-Teams sollten die grundlegenden Zusammenhänge zwischen Client- und Server-Sicherheit verstehen und bewerten. Nur so lassen sich kritische Fehleranfälligkeiten wie die falsche Vertraulichkeit von Route Guards erkennen und vermeiden. Darüber hinaus sind Mechanismen wie Content Security Policy (CSP) und sorgfältig konfigurierte CORS-Richtlinien wichtig, um Angriffe von außen wie Cross-Site Scripting (XSS) oder Cross-Site Request Forgery (CSRF) weiter einzudämmen. Auch das Monitoring der Anwendung auf ungewöhnliche Zugriffe oder versuchte Sicherheitsverletzungen leistet einen wertvollen Beitrag zur ganzheitlichen Abwehrstrategie. Für Angular Entwickler empfiehlt es sich deshalb, Route Guards ausschließlich als Teil der User Experience zu betrachten.

Sie steuern, ob ein Nutzer im Navigator gewisse Bereiche sehen oder betreten kann, verhindern aber nicht den Zugriff auf Daten. Faktisch verbessern sie die Nutzerführung und vermeiden unnötige API-Aufrufe oder Nutzerfrustration durch Zugriffsfehler. Das eigentliche Sicherheitskonzept muss jedoch auf serverseitigen Autorisierungsprüfungen aufsetzen. Zur Veranschaulichung lässt sich folgender Ablauf betrachten: Der Nutzer ruft eine geschützte Route auf, Angular prüft mit dem Route Guard dessen Authentifizierungsstatus. Falls nicht authentifiziert, wird der Nutzer zum Login weitergeleitet – eine freundliche Nutzerführung.

Nach dem Login fordert das Frontend Daten an und der Server validiert eingehende Tokens, kontrolliert Berechtigungen und liefert nur bei ordnungsgemäßer Prüfung die sensiblen Daten aus. Ein kompromittierter Client kann dabei zwar Routen manipulieren, nicht aber unbegrenzt auf Daten zugreifen. Abschließend ist es essenziell, sich bewusst zu machen, dass Angular Applikationen, wie alle clientseitigen Webanwendungen, öffentlich zugänglichen Code ausliefern. Daher müssen Sicherheitsvorkehrungen dort implementiert werden, wo sie auch wirksam sind: auf dem Server. Route Guards sind wirksame Werkzeuge zur steigerten Nutzerfreundlichkeit, bergen jedoch kein verbindliches Sicherheitsbarrierepotenzial.

Ein robustes Sicherheitskonzept kombiniert Client- und Servermaßnahmen und schützt den wertvollen Datenbestand vor unberechtigten Zugriffen. Entwickler sollten daher stets ihr Bewusstsein für die Grenzen clientseitiger Sicherheit schärfen und ihre Anwendungen entsprechend defensiv gestalten. Nur so gelingt es, Angular Anwendungen sicher und zuverlässig in produktiven Umgebungen einzusetzen.