Im Zeitalter der Digitalisierung spielen Browser-Erweiterungen eine wesentliche Rolle im täglichen Umgang mit dem Internet und bieten benutzerfreundliche Funktionen sowie Produktivitätssteigerungen. Besonders bei Google Chrome erfreuen sich Extensions großer Beliebtheit. Doch genau diese nützlichen Add-ons bergen zunehmend neue Sicherheitsrisiken, besonders wenn sie mit lokalen Protokollen wie dem Model Context Protocol (MCP) interagieren. Nach den jüngsten Erkenntnissen entsteht eine gefährliche Schnittstelle, die es ermöglicht, die sonst sehr strengen Chrome-Sandbox-Regeln zu umgehen und direkten Zugriff auf kritische Systemressourcen zu erhalten. Dieses Szenario wirft ein Schlaglicht auf die unzureichenden Schutzmechanismen lokaler Dienste und die erforderliche Sensibilisierung aller Beteiligten im Bereich Cybersecurity.

MCP ist eine relativ neue Technologie, die darauf ausgelegt ist, künstliche Intelligenz-Agenten mit Systemwerkzeugen und Ressourcen am Endpunkt zu verbinden. Dabei dienen MCP-Server als zentrale Schnittstellen, über die Clients, etwa KI-basierte Anwendungen, verschiedene Operationen ausführen können. Die Kommunikation kann über Server-Sent Events (SSE) oder Standard Input/Output (stdio) ablaufen. Beide Methoden besitzen jedoch per Design keine Authentifizierung. Es liegt somit in der Verantwortung der Entwickler solcher Server, entsprechende Sicherheitssysteme zu implementieren – eine Anforderung, die in der Praxis häufig ignoriert oder unzureichend umgesetzt wird.

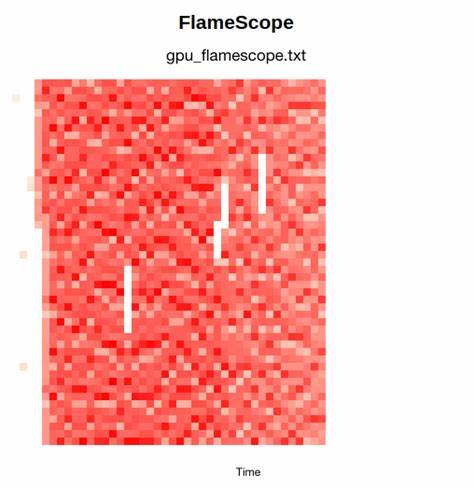

Diese vernachlässigte Sicherheitslücke eröffnet unerwartete Angriffsvektoren: Chrome-Erweiterungen können ohne spezielle Berechtigungen lokale MCP-Server ansprechen und die darin verfügbaren Funktionen ausnutzen. Fast alarmierend einfach lässt sich etwa ein MCP-Server, der Dateisystemzugänge über SSE auf einem festen Port wie localhost:3001 bereitstellt, von einer Erweiterung auslesen und manipulieren. Damit wird die in der Browser-Welt etablierte Sandboxing-Philosophie faktisch aufgehoben, da privilegierte Systemzugriffe möglich sind, ohne dass der Nutzer explizit zustimmen muss.Das tatsächliche Ausmaß der Gefahr wird schnell sichtbar, wenn man die Bandbreite der MCP-Implementierungen betrachtet: Neben einfachen Dateioperationen gibt es Server, die tief in populäre Kommunikations- und Kollaborationstools wie Slack oder WhatsApp integriert sind und kritische Funktionen freigeben. Eine kompromittierte oder nachlässig kontrollierte Erweiterung könnte so Daten exfiltrieren, Botschaften manipulieren oder sogar den gesamten Rechner übernehmen.

Die Folgen reichen von Datenschutzverletzungen bis hin zu kompletten Systemübernahmen, die Unternehmen langfristig schaden können.Besonders brisant ist die Tatsache, dass Chrome mit der Veröffentlichung von Version 117 im September 2023 zwar den Zugriff von Webseiten auf private Netzwerke restriktiver handhabt, doch diese Beschränkungen gelten nicht für Erweiterungen. Diese besitzen weiterhin erweiterte Rechte und können ohne größere Hürden lokale Verbindungen aufbauen. In Kombination mit der fehlenden Absicherung der MCP-Protokolle ergibt sich daraus ein Angriffspotenzial, das keinesfalls unterschätzt werden darf. Die bewährten Sandbox-Modelle fanden einst Anwendung, um eben solche Tiefenoperationen zu verhindern – doch lokale Protokolle wie MCP stellen aktuell eine Art „Sledgehammer“ für diese Schutzmechanismen dar.

Unternehmen wie Entwickler benötigen daher dringend ein Umdenken im Umgang mit MCP und Chrome-Erweiterungen. Die Implementierung von starken Authentifizierungsmaßnahmen auf MCP-Servern, das Monitoring und die Kontrolle von Erweiterungen sowie regelmäßige Sicherheitsreviews sind essenziell, um diese neuen Bedrohungen einzudämmen. Ebenso wichtig ist die Sensibilisierung der Nutzer: Privilegienbewusstsein und Misstrauen gegenüber Extensions sollten stärker verankert werden, da die vermeintlich harmlosen Tools unter Umständen heimlich lokalen Code ausführen oder auf sensible Daten zugreifen können.Eine Besonderheit von MCP ist seine universelle Schnittstellenstruktur, die es erlaubt, verschiedenste Systeme und Dienste über ein einheitliches Protokoll zu integrieren. Während dies für die Entwicklung und Innovation im KI- und Automatisierungsbereich große Vorteile bietet, steht die Sicherheit bisher hintenan.

Insbesondere in produktiven Umgebungen, in denen MCP-Server ohne jegliche Zugriffsbeschränkungen etabliert sind, stellt dies eine offene Tür für Cyberangriffe dar. Die Potenziale von KI-gestützten Automatisierungssystemen dürfen nicht zum Sicherheitsrisiko werden.Neben technischen Lösungen gilt es auch, die Governance rund um MCP und Browser-Erweiterungen zu stärken. Richtlinien für den korrekten Einsatz von MCP-Servern, verpflichtende Security-Updates, transparente Nutzungsbedingungen von Erweiterungen sowie etablierte Überwachungsprozesse könnten das Risiko signifikant reduzieren. Gerade in Unternehmen mit hohen Sicherheitsanforderungen ist eine klare Linie notwendig, um die Kontrolle über Endpoint-Kommunikation nicht zu verlieren.

In der Konsequenz ist das Zusammenspiel von Chrome-Erweiterungen und lokalen MCP-Servern ein hochgradig potenzieller Angriffspunkt, der die Grenzen bisheriger Sicherheitsmodelle sprengt. Angreifer könnten über ein scheinbar harmloses Browser-Add-on ohne besondere Erlaubnisse auf kritische Systemressourcen zugreifen und so weitreichende Schäden verursachen. Dies erfordert einen Paradigmenwechsel in der Cybersecurity, der lokale Dienstkommunikation und Endpunktkontrolle mit gleich hoher Aufmerksamkeit versieht wie herkömmliche Netzwerksicherheit.Abschließend ist festzuhalten, dass der Sicherheitsaspekt bei innovativen Technologien wie MCP keinesfalls vernachlässigt werden darf. Die nahtlose Interaktion zwischen Browserumgebung und lokalem System birgt Chancen, aber auch erhebliche Risiken.

Es liegt an Entwicklern, Unternehmen und Anwendern, diesen Gefahren gemeinsam zu begegnen: durch bessere Sicherheit, präventive Maßnahmen und ein bewusstes Verhalten gegenüber Chrome-Erweiterungen und lokalen Protokollen. Nur so lässt sich die digitale Zukunft sicher und vertrauenswürdig gestalten.