In der heutigen digitalen Welt ist Vertrauen ein entscheidender Faktor für den Erfolg und die Sicherheit von Unternehmen. Digitale Vertrauenswürdigkeit basiert zunehmend auf der Fähigkeit, Zugriffsentscheidungen nicht nur schnell, sondern auch kontextbewusst und in Echtzeit zu treffen. Dies bedeutet, dass die Entscheidung darüber, wer Zugang zu welchen Daten oder Systemen erhält, dynamisch anhand aktueller Umgebungsfaktoren und Nutzerkontexte getroffen wird. Nur so kann sichergestellt werden, dass sensible Informationen effektiv geschützt bleiben und gleichzeitig autorisierten Nutzern reibungsloser Zugriff gewährt wird. Die klassische Methode statischer Zugriffsrechte, bei der Benutzer feste Berechtigungen erhalten, reicht im Zeitalter cloudbasierter Dienste, mobiler Endgeräte und hybrider Arbeitsmodelle nicht mehr aus.

Zugangsbeschränkungen müssen fortlaufend überprüft und angepasst werden, denn die Bedrohungslage verändert sich ständig, ebenso wie die Bedingungen im Netzwerk. Eine Echtzeit- und kontextbewusste Zugriffskontrolle umfasst daher die Analyse zahlreicher Faktoren wie Standort, Gerätetyp, Netzwerkumgebung sowie die aktuellen Aktivitäten des Nutzers. Nur wenn all diese Parameter berücksichtigt werden, lässt sich ein hohes Maß an Sicherheit und damit auch digitales Vertrauen garantieren. Unternehmen, die in ihre Sicherheitsinfrastruktur kontextbewusste Zugriffsentscheidungen integrieren, schaffen damit eine flexible, adaptive Umgebung, die Angriffsversuchen mit größerer Effektivität begegnet. Zugriffsanfragen werden auf Grundlage aktueller Riskoprofile bewertet.

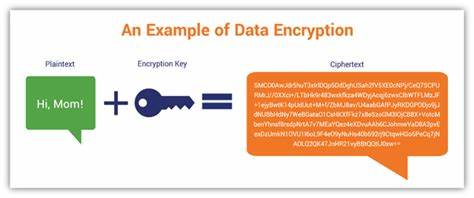

Zum Beispiel kann ein Zugriff aus einem ungewöhnlichen geografischen Standort, von einem unbekannten Gerät oder zu untypischer Uhrzeit automatisch restriktiver gehandhabt oder durch zusätzliche Authentifizierungsmaßnahmen abgesichert werden. Dies geht weit über einfache Passworteingaben hinaus und implementiert Prinzipien wie Zero Trust, bei denen niemals blind vertraut wird, sondern jede Anfrage validiert wird. Die Implementierung von Echtzeit- und kontextbewusster Zugriffskontrolle erfordert den Einsatz moderner Technologien wie Künstliche Intelligenz, maschinelles Lernen und umfassende Analyseplattformen. Diese ermöglichen es, Muster im Nutzerverhalten zu erkennen und automatisierte Entscheidungen auf Basis aktueller Datenlage zu treffen. So können beispielsweise Abweichungen vom usual usage pattern sofort identifiziert werden und die Sicherheitsebenen dynamisch an den jeweiligen Kontext angepasst werden.

Dies führt nicht nur zu einem besseren Schutz vor Cyberangriffen, sondern verbessert auch die Nutzererfahrung, da legitime Zugriffe reibungslos und zügig ermöglicht werden. Ein weiterer entscheidender Vorteil liegt in der Einhaltung gesetzlicher und branchenspezifischer Compliance-Anforderungen. Datenschutzgesetzgebungen wie die DSGVO verlangen, dass Unternehmen sorgsam festlegen, wer Zugang zu personenbezogenen Daten erhält. Kontextbewusste Zugriffsentscheidungen unterstützen diese Vorschriften durch dokumentierte, nachvollziehbare Kontrollprozesse, die im Zweifel auditierbar sind und das Risiko von Datenmissbrauch signifikant minimieren. Neben technischen Herausforderungen ist auch die kulturelle und organisatorische Anpassung ein wesentlicher Faktor für den Erfolg der Umsetzung.

Mitarbeiter müssen sich der Bedeutung digitaler Vertrauenswürdigkeit bewusst sein und entsprechend geschult werden, um ihre Rolle bei der sicheren Handhabung von Zugriffsrechten zu verstehen. Durch die Kombination von Technologie, Prozessen und Bewusstseinsbildung entsteht ein ganzheitliches Sicherheitskonzept, das Unternehmen resilienter gegenüber Bedrohungen macht und nachhaltiges Vertrauen bei Kunden und Partnern schafft. Wichtig ist, dass die Systeme zur Echtzeit-Entscheidungsfindung stets auf dem neuesten Stand gehalten werden. Cyberkriminelle entwickeln ständig neue Angriffsmethoden, wodurch starre und veraltete Sicherheitsmechanismen schnell an Wirksamkeit verlieren. Die Integration kontinuierlicher Lernprozesse und regelmäßiger Updates in den Sicherheitsprozess stellt sicher, dass Unternehmen stets proaktiv reagieren und ihr digitales Vertrauen verteidigen können.

Zusammenfassend lässt sich sagen, dass digitale Vertrauenswürdigkeit heute nicht mehr allein auf statischen Berechtigungen oder traditionellen Firewalls basiert. Die Fähigkeit, auf Zugriffsanfragen im Kontext und in Echtzeit zu reagieren, ist essenziell, um den Schutz sensibler Daten sicherzustellen und gleichzeitig ein positives Nutzererlebnis zu bieten. Unternehmen, die diese Ansätze verfolgen, positionieren sich technologisch zukunftssicher und stärken nachhaltig ihre Glaubwürdigkeit gegenüber Kunden, Partnern und Mitarbeitern. Die Zukunft der digitalen Sicherheit liegt in kontextbewusster, dynamischer und agiler Zugriffskontrolle, die Vertrauen durch intelligente Technologie schafft und somit die Basis für nachhaltigen Geschäftserfolg bildet.