In den vergangenen Monaten hat das neu entdeckte Botnet HTTPBot erheblichen Schaden in der digitalen Landschaft angerichtet. Insbesondere Unternehmen aus den Bereichen Gaming und Technologie standen im Fokus der Angriffe, die laut aktuellen Untersuchungen mehr als 200 Mal ausgeführt wurden. Die hohe Zahl der Attacken unterstreicht die rapide Verbreitung und den zunehmenden Einfluss dieser Schadsoftware, die mit ihrer gezielten und technisch ausgeklügelten Angriffsmethodik für Experten eine besondere Herausforderung darstellt. Entdeckt wurde HTTPBot erstmals im August 2024, als Sicherheitsforscher auffällige Aktivitäten in vernetzten Windows-Systemen bemerkten. Im Gegensatz zu vielen anderen DDoS-Toolkits, die sich auf Linux- oder IoT-Geräte konzentrieren, ist HTTPBot eine bemerkenswerte Ausnahme, da er speziell Windows-Systeme ins Visier nimmt.

Dieses bisher ungewöhnliche Ziel macht die Bedrohung besonders relevant für Unternehmen, deren Infrastrukturen in hohem Maße auf Windows-Server angewiesen sind. Die Schadsoftware ist in der Programmiersprache Go geschrieben, was ihr Flexibilität, Geschwindigkeit und effektive Ressourcennutzung ermöglicht. Ihre Kernfunktion besteht in der Durchführung von HTTP-Flood-DDoS-Angriffen, bei denen legitimer Traffic simuliert wird, um Webserver zu überlasten und deren Verfügbarkeit zu beeinträchtigen. Doch HTTPBot unterscheidet sich von klassischen DDoS-Bedrohungen durch eine bemerkenswerte Fähigkeit zur Täuschung traditioneller Sicherheitslösungen. Durch den Einsatz dynamischer Obfuskationstechniken und die präzise Nachahmung von Browser-Verhalten können die Angriffe oft unentdeckt bleiben.

Zu den verwendeten Methoden zählt die Simulation mehrerer Protokollebenen, die Verwendung von zufällig generierten URL-Pfaden und der Einsatz von Mechanismen zur Auffrischung von Cookies, womit die Schadsoftware legitimen Traffic vortäuscht und so Schutzmaßnahmen, die auf Protokollintegrität beruhen, gezielt aushebelt. Dieses Vorgehen führt dazu, dass die Angriffe nicht nur aufgrund der schieren Menge an Daten auffallen, sondern durch eine präzise und gezielte Belastung bestimmter Serverressourcen – ein Konzept, das Experten als „hochpräzises Erstickungsszenario“ bezeichnen. Besonders gefährdet sind dabei Dienste wie Zahlungssysteme und Authentifizierungsserver in Online-Spielen. Angriffe dieser Art können unmittelbare wirtschaftliche Auswirkungen auslösen, indem sie Nutzertätigkeiten stören und damit das Vertrauen sowie den Umsatz der betroffenen Unternehmen erheblich beeinträchtigen. Neben der technischen Raffinesse zeigt HTTPBot eine hohe Anpassungsfähigkeit durch seine modular aufgebaute Architektur.

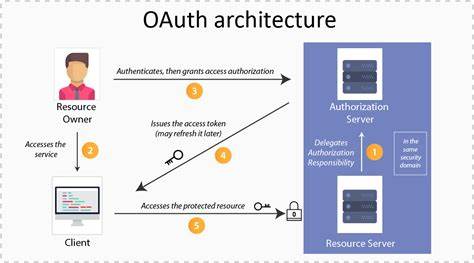

Zu den bekannten Komponenten zählen Module, die versteckte Instanzen von Google Chrome nutzen, um authentischen Traffic zu generieren, sowie solche, die HTTP/2-Protokollfunktionen einsetzen, um gezielt die Prozessorauslastung von Servern zu erhöhen. Andere Module greifen auf WebSocket-Verbindungen zurück, wodurch latenzarme Echtzeitkommunikation simuliert wird – eine weitere Maßnahme, um den legitimen Datenverkehr zu imitieren und Entdeckung zu vermeiden. Nach der Installation tarnt sich der Schadcode, indem er seine grafische Benutzeroberfläche ausblendet, um weder von Nutzern noch von Anti-Malware-Lösungen erkannt zu werden. Zudem sorgt die Persistenz im Windows-Registry für ein automatisches Starten bei jedem Systemstart, was eine langfristige Kontrolle über das infizierte Gerät ermöglicht. Die Kommunikation mit einem zentralen Command-and-Control-Server stellt sicher, dass das Botnet flexibel auf neue Angriffsszenarien reagieren kann.

So können Ziele nach Belieben gewechselt und Angriffsmethoden dynamisch angepasst werden. Die Entwickler von HTTPBot verfolgen dabei offenbar einen strategischen Angriffsansatz, der auf die Untergrabung kritischer Geschäftsprozesse abzielt und weniger auf das reine Überfluten von Servern mit Datenmengen. Das macht die Abwehrmaßnahmen komplexer, da traditionelle Firewalls und Netzwerkschutzmechanismen durch die ausgefeilten Täuschungsmanöver häufig umgangen werden. Der Entdeckung von HTTPBot kommt gerade vor dem Hintergrund einer zunehmenden Vernetzung von Systemen und der wachsenden Bedeutung von Echtzeit-Anwendungen eine hohe Relevanz zu. Unternehmen sind daher gut beraten, ihre Abwehrstrategien zu überprüfen und gezielte Maßnahmen gegen dieser neuartigen Form von Botnet-Angriffen zu implementieren.