Im Bereich der Computersicherheit sind Browsererweiterungen seit Jahren beliebte Angriffsziele, weil sie häufig umfassende Zugriffsrechte auf Nutzerdaten erhalten. Gerade Chrome-Erweiterungen genießen eine breite Nutzung und oft ein gewisses Vertrauen, weil sie scheinbar isoliert vom Betriebssystem laufen und sich in der Sandbox befinden – einem Sicherheitsmechanismus von Chrome, der den Zugriff auf lokale Ressourcen grundsätzlich einschränkt. Doch jüngste Erkenntnisse zur Kommunikation von Chrome-Erweiterungen mit sogenannten MCP-Servern (Model Context Protocol) offenbaren, dass dieses Vertrauensverhältnis trügerisch ist und Angreifer enorme Optionen für Exploits erhalten. Die Risiken sind beträchtlich und werfen ein völlig neues Licht auf die bisherige Bewertung von Sicherheit in Browserökosystemen. Das Model Context Protocol wurde ursprünglich als Schnittstelle konzipiert, um KI-Agenten oder anderen Systemprogrammen den geregelten Zugriff auf lokale Ressourcen zu ermöglichen.

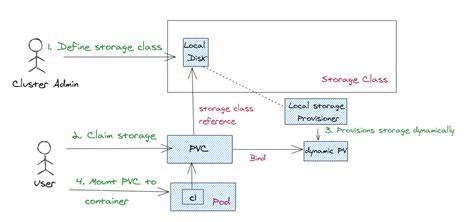

Dazu zählen zum Beispiel Dateisysteme, Kommunikationsdienste wie Slack oder WhatsApp und andere lokal betriebene Services. Das Besondere an MCP ist die einfache und einheitliche Implementierung – unabhängig davon, auf welcher Anwendung oder Plattform der MCP-Server installiert ist. Dabei nachvollziehbar unterscheidet man hauptsächlich zwei Transportmechanismen: Sytem-Input/Output-Streams und Server-Sent Events, welche die Kommunikation zwischen Client und Server ermöglichen. In der Praxis ist jedoch auffällig, dass nur sehr wenige MCP-Server tatsächlich Sicherheitsmechanismen wie Authentifizierung oder Zugriffsbeschränkungen implementieren. Die meisten sind „offen“, was bedeutet, dass jede Anwendung auf demselben System prinzipiell Zugang haben könnte.

Genau an diesem Punkt entsteht ein massives Sicherheitsproblem. Chrome-Erweiterungen, welche per Design lokale Ressourcen nicht ohne explizite Berechtigung ansprechen dürfen, können dennoch Netzwerkverbindungen zum lokalen Rechner herstellen. Während Webseitenskripte durch die neueren Schutzmaßnahmen von Chrome (etwa seit Version 117 in 2023) stark eingeschränkt wurden, etwas ins interne Netzwerk zu kommunizieren, gelten diese Regeln nicht für Erweiterungen. Somit kann eine beliebige Chrome-Erweiterung auf das MCP-Serverangebot auf localhost zugreifen und ohne Hürde Befehle über diese offene Schnittstelle ausführen. Das Szenario ist alarmierend: Eine Erweiterung auf dem Browser kann also auf den lokalen MCP-Server zugreifen, der beispielsweise im Dateisystem Modi bereitstellt, um Dateien zu lesen, zu schreiben oder sogar auszuführen.

Solche Aktionen erfolgen ohne jegliche Authentifizierung oder Kontrolle, da der MCP-Server diese per Design nicht erzwingt. Die Folgen sind weitreichend, nicht nur für Privatanwender, sondern komplett für Unternehmensumgebungen. Ein Angreifer hätte praktisch die Möglichkeit einer vollständigen Kompromittierung des Rechners aus dem Browser heraus – eine schwerwiegende Sandbox-Umgehung und ein klassischer Privilegien-Eskalationsangriff. Ein praktischer Beweis konnte dadurch erbracht werden, dass ein MCP-Server lokal auf Standardports wie beispielsweise 3001 betrieben wurde und eine maßgeschneiderte Chrome-Erweiterung diesen intuitiv ansprach, ohne dass irgendeine besondere Erlaubnis eingeholt wurde. Die Erweiterung konnte Geräteinformationen abrufen, auf sensible Dateien zugreifen und sogar mögliche Integrationen mit anderen Diensten wie Slack manipulieren.

Die Konsequenz daraus ist ein kompletter Datenschutzverlust und ein unkontrollierter Zugriff auf Unternehmensnetzwerke – potenzielle Folgen von Datendiebstahl über persönliche Informationen bis hin zum vollständigen Systemausfall. Google reagierte zwar auf das generelle Problem der privaten Netzwerk-Schnittstellen, indem in Chrome 117 Ende 2023 alle Anfragen von nicht-gesicherten Umgebungen an interne IP-Adressen blockiert werden. Allerdings sind Browser-Erweiterungen von diesem Schutzmechanismus ausgenommen, was sie zu einem nach wie vor offenen Angriffswinkel macht. Die zugrunde liegende Sicherheitslogik von Chrome geht davon aus, dass Erweiterungen vertrauenswürdig und kontrolliert sind, doch dieses Modell ist offensichtlich nicht mehr zeitgemäß, da Nutzer Erweiterungen oft unkritisch installieren. Die rasche Verbreitung von MCP-Servern in Entwicklungsumgebungen und sogar in Produktionsumgebungen erschwert die Situation weiter.

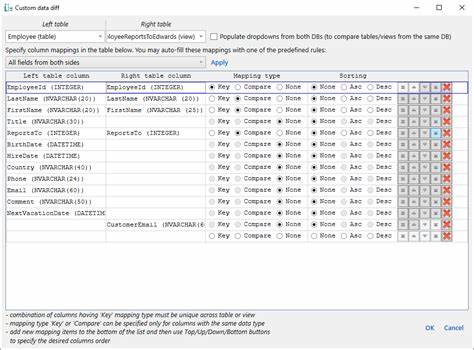

Die einfache Installation und Nutzung ohne Aufsetzen von Sicherheitsvorkehrungen verheißt zwar Komfort, erzeugt aber auch leicht zugängliche Hintertüren. Sicherheitsverantwortliche müssen daher aufmerksam werden und sogenannte „MCP-Exposures“ priorisiert adressieren. Das bedeutet stringent definierten Zugriffsschutz, strenge Authentifizierungsmaßnahmen und eine Überwachung der MCP-Kommunikation im Unternehmensnetzwerk. Auch der Umgang mit Chrome-Erweiterungen muss kritisch hinterfragt werden – besonders jene ohne klaren Verbesserungszweck oder aus Drittquellen. Aus technischer Sicht müsste der MCP-Standard dringend um verpflichtende Sicherheitsmechanismen erweitert werden, etwa eine standardisierte, starke Authentifizierung zwischen Client und Server, Verschlüsselung der Datenübertragung selbst im lokalen Kontext und gegebenenfalls eine feingranulare Rechtevergabe.

Darüber hinaus sollten Browserhersteller wie Google ihre Richtlinien für Erweiterungen aktualisieren und strengere Prüfungen implementieren, um solche Risiken schon im Vorfeld zu minimieren. Die Herausforderung besteht darin, die Balance zwischen Offenheit und Funktionalität einerseits und robustem Schutz andererseits zu finden. Für Nutzer, Entwickler und Sicherheitsverantwortliche im Unternehmen ist eine erhöhte Wachsamkeit essentiell. Das Bewusstsein für solche Sicherheitslücken muss geschärft werden, da die Risiken nicht nur theoretischer Natur sind, sondern bereits in der Praxis ausgenutzt werden können. Dies gilt gleichermaßen für Privatanwender wie für IT-Abteilungen mit komplexen Infrastrukturaufbauten.

Eine regelmäßige Überprüfung der installierten Erweiterungen, das Zurückziehen unnötiger Berechtigungen, sowie das Überwachen des Netzwerkverkehrs auf ungewöhnliche lokale Verbindungen kann helfen, frühzeitig anomale Aktivitäten zu erkennen. Letztlich offenbart sich das zugrundeliegende Problem, dass moderne Softwarearchitekturen oft auf hohe Modularität, Interoperabilität und Automatisierung setzen – genau Eigenschaften, die sich Sicherheitslücken wie im Fall von MCP besonders zunutze machen. Während die Entwicklung von Schnittstellen wie MCP neue Anwendungsmöglichkeiten mit KI und Automatisierung eröffnet, müssen Sicherheit und Datenschutz integrale Bestandteile ihrer Weiterentwicklung sein. Zusammenfassend zeigt sich, dass die Kombination aus offenen local MCP-Servern und der Fähigkeit von Chrome-Erweiterungen, ohne Einschränkungen lokal zu kommunizieren, eine erhebliche Gefahr für jede IT-Umgebung darstellt. Die bestehende Sandbox, die als Schutzschild gegen direkte Betriebssystemzugriffe dient, wird hier effektiv durchbrochen.

Unternehmen und Nutzer müssen daher ihre Sicherheitsstrategien anpassen, indem sie sowohl die MCP-Nutzung genau kontrollieren als auch die installierten Erweiterungen kritisch hinterfragen. Nur so kann dieser komplexe Angriffspfad geschlossen und ein hohes Sicherheitsniveau aufrechterhalten werden. Gleichzeitig sollte die Branche an der Standardisierung von Sicherheitsmaßnahmen im MCP-Protokoll arbeiten, um solche Schwachstellen langfristig zu eliminieren.

![The Truth About the McDonald's Coffee Lawsuit (2017) [video]](/images/4ADE623D-625B-4FCA-A8C5-02BEA774AB16)

![The Unix Command Language (1976) [pdf]](/images/2ED1784C-FD86-4CB4-8C84-1F85214A4409)