Im Zeitalter der Digitalisierung und vernetzten Welt wird die Sicherheit von Netzwerken und Kommunikationsverbindungen zunehmend kritischer. Angesichts der steigenden Anzahl und der zunehmenden Komplexität von Cyberangriffen sind Methoden zur präzisen Erkennung und Analyse von Netzwerkverkehr unerlässlich geworden. Eine effektive Möglichkeit, die Identität von Geräten, Anwendungen oder sogar Angreifern im Netzwerk zu erkennen, bietet die Technik des Netzwerk-Fingerprintings. Hier setzt JA4 an – eine suite von Netzwerk-Fingerprinting-Standards, die Sicherheitsteams weltweit neue Möglichkeiten eröffnet, Bedrohungen zu identifizieren, zu klassifizieren und darauf zu reagieren.JA4, entwickelt von FoxIO, dient als umfassendes Framework, das verschiedene Fingerprinting-Methoden über zahlreiche Protokolle hinweg vereint.

Die Idee hinter JA4 ist es, eine einfach handhabbare und gleichzeitig leistungsstarke Lösung zu schaffen, die sowohl von Menschen als auch von Maschinen gelesen und verarbeitet werden kann. Dies ist entscheidend, um automatisierte Systeme mit präzisen Daten zu versorgen, zugleich aber auch Analysten eine klare und verständliche Darstellung der erfassten Informationen zu bieten. Die Suite umfasst aktuell mehrere spezialisierte Fingerprinting-Methoden, die unterschiedliche Aspekte der Netzwerkkommunikation abdecken und so eine ganzheitliche Sicht ermöglichen.Ein wesentlicher Bestandteil von JA4 ist das TLS-Client-Fingerprinting, welches unter der Kurzbezeichnung JA4 bekannt ist. TLS beziehungsweise Transport Layer Security ist das Protokoll, das viele sichere Verbindungen im Internet ermöglicht – etwa bei Webbrowsern oder VPNs.

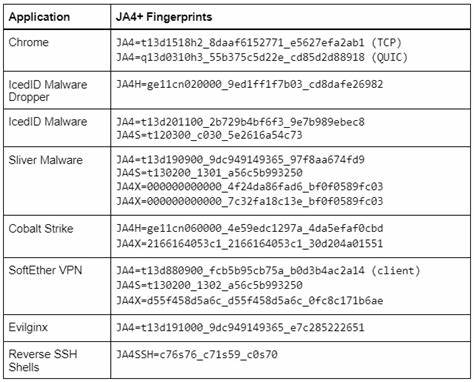

Durch die Analyse spezifischer Parameter im TLS-Handshake kann JA4 individuelle Fingerprints von Clients erzeugen, welche als einzigartiger digitaler Fingerabdruck dienen. Dies ermöglicht die Identifikation von Gerätetypen, Betriebssystemen, Anwendungsversionen oder auch Manipulationen im Datenverkehr.Darüber hinaus umfasst JA4 weitere spezialisierte Verfahren wie JA4S für TLS-Serverantworten, JA4H für HTTP-Client-Fingerprinting sowie JA4T für die Analyse von TCP-Verbindungen. Diese vielfältigen Methodiken erlauben nicht nur eine vielseitige Betrachtung der Kommunikationswege, sondern auch einen tieferen Einblick in den Zustand und die Konfiguration von Netzwerkkomponenten sowie potenzielle Abweichungen, die auf Sicherheitsvorfälle oder Angriffe hinweisen können.Ein innovatives Element von JA4 ist die sogenannte „a_b_c“-Struktur der Fingerprints.

Diese Struktur trennt verschiedene Segmente der Fingerprints, sodass Sicherheitsanalysten flexibel unterschiedliche Teile zur Erkennung nutzen können. Beispielsweise kann man sich gezielt auf bestimmte Parameter konzentrieren oder auch Kombinationen analysieren, um ausgefeiltere Erkennungsalgorithmen zu entwickeln. Diese Modularität steigert die Effektivität bei der Analyse stark, da man sich nicht ausschließlich auf eine monolithische Kennung verlassen muss, sondern strukturierte und detaillierte Einblicke erhält.Darüber hinaus ist JA4 positiv hervorzuheben durch seine Anpassungsfähigkeit an sich ändernde Technologien. So aktualisieren sich TLS-Bibliotheken und Browser etwa etwa jährlich, was dazu führt, dass sich Signaturen verändern.

JA4 begegnet dieser Dynamik durch clevere Sortierungen und Preservierung wichtiger Merkmale, um auch bei Veränderungen im Verhalten der Clients weiterhin zuverlässige Fingerprints zu gewährleisten. Diese Flexibilität ist ein entscheidendes Merkmal in einer schnelllebigen digitalen Welt.Ein weiterer wichtiger Anwendungsbereich des JA4 Standards ist die Erkennung von Malware, Bedrohungsakteuren und Angriffsmustern im Netzwerk. So lassen sich etwa bekannte Malware-Familien anhand ihrer Netzwerkverhalten identifizieren. Auch Session-Hijacking oder Reverse-Shell-Kommunikationen können durch spezifische Fingerprinting-Daten aufgedeckt werden.

Dies verbessert die Reaktionsfähigkeit von Sicherheitsteams und unterstützt zugleich proaktive Maßnahmen gegen Cyberbedrohungen. Die Nutzung von JA4 bietet somit nicht nur eine technische Neuerung, sondern auch einen entscheidenden Mehrwert in der praktischen Cybersicherheitsarbeit.Auf der technologischen Seite werden JA4 Methoden bereits in einer Vielzahl von Tools und Plattformen integriert. Prominente Beispiele hierfür sind Wireshark, Zeek, Arkime und Suricata – allesamt bekannte Werkzeuge für Netzwerküberwachung und Sicherheitsanalysen. Die breite Unterstützung durch Open-Source-Community und Unternehmen fördert die Verbreitung und Weiterentwicklung von JA4, sodass moderne Sicherheitsarchitekturen von der Erkennung und Auswertung profitieren können.

Aus lizenzrechtlicher Sicht verbindet JA4 Offenheit mit Schutz der geistigen Eigentumsrechte. Der TLS-Client-Fingerprinting-Teil (JA4) wird unter der BSD 3-Clause Lizenz veröffentlicht und ist damit frei nutzbar. Die anderen Methoden der JA4+ Suite unterliegen der FoxIO License 1.1, die die kommerzielle Nutzung reguliert, während akademische und interne Geschäftsanwendungen erlaubt sind. Dieses Lizenzmodell sichert kontinuierliche Entwicklung und Support, ohne die Verfügbarkeit für Sicherheitsforscher, Bildungseinrichtungen und Unternehmen einzuschränken.

Die Entwickler von JA4 legen großen Wert auf Transparenz und Community-Beteiligung. Die gesamte Suite und deren Implementierungen sind auf GitHub öffentlich zugänglich, unterstützt durch umfassende Dokumentationen, automatisierte Release-Prozesse und eine ständig wachsende Datenbank an bekannten Fingerprints und Anwendungen unter ja4db.com. Diese Datenbank fällt besonders ins Gewicht, da sie eine zentrale Ressource für Threat-Hunting und Analyse darstellt, die täglich erweitert wird und damit aktuelle Bedrohungen zeitnah erfasst.Auch die technische Umsetzung von JA4 spiegelt hohen Innovationsgrad wider.

Es stehen Implementierungen in Programmiersprachen wie Rust, Python, C (für Wireshark-Plugins) und Zeek bereit, was die Integration in unterschiedlichste Umgebungen fördert. Die einfache Handhabung, etwa durch vorkompilierte Binaries oder Plugins, erleichtert die Einführung der Technologie in bestehende Systeme und ermöglicht eine schnelle Nutzung.Darüber hinaus geht JA4 auf aktuelle Entwicklungen im Verschlüsselungsbereich ein, wie die Herausforderungen durch TLS 1.3. Obwohl neue Protokollversionen theoretisch Fingerprinting erschweren könnten, schafft JA4 durch die Auswertung erweiterter Extension-Sets und Signature-Algorithmen genauere Identifikationsmöglichkeiten.

Diese technische Raffinesse macht es zu einem zukunftssicheren Tool für die Analyse moderner Netzwerkkonnektivität.Ein guter Indikator für die Wirksamkeit von JA4 ist die Unterstützung durch namhafte Unternehmen und Plattformen aus dem Cybersecurity-Bereich. Firmen wie GreyNoise oder Hunt implementieren JA4, um Scanner, Malware-Kommunikation oder Angreifer mit hoher Präzision zu erkennen. Auch Cloud-Service-Anbieter und Firewall-Hersteller setzen JA4 zunehmend ein, um ihre umfangreichen Netzwerke besser abzusichern. Diese breite Akzeptanz spricht für die Qualität und das Potenzial des Standards.

Der Nutzen von JA4 erstreckt sich auch auf gesetzliche und Compliance-Anforderungen. So können IT-Abteilungen durch präzises Fingerprinting verdächtige oder unerwünschte Clients besser identifizieren und entsprechend regulieren. Dies hilft bei Auditierungen und bei der Gewährleistung von Sicherheitsrichtlinien. Die Transparenz und Nachvollziehbarkeit der Fingerprints unterstützt zudem forensische Untersuchungen und das Monitoring verdächtiger Aktivitäten.Zusammenfassend lässt sich sagen, dass JA4 eine wegweisende Suite im Bereich Netzwerk-Fingerprinting darstellt.