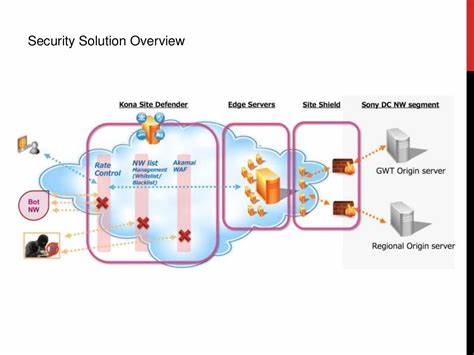

In der heutigen digitalen Welt ist die Sicherheit Ihrer Webanwendungen unerlässlich. Bedrohungen wie Cross-Site Scripting (XSS), SQL-Injection (SQLi) und Distributed-Denial-of-Service-Angriffe (DDoS) nehmen stetig zu und erfordern moderne Schutzmechanismen. Akamai Web Application Firewall (WAF) zählt zu den leistungsfähigsten Lösungen, um diese Gefahren abzuwehren. Doch wie gelingt der Einstieg, nachdem die Entscheidung für Akamai WAF gefallen und die Bezahlung erfolgt ist? Dieser umfangreiche Leitfaden zeigt Ihnen den Weg von den ersten Schritten bis zur optimalen Absicherung Ihrer digitalen Assets auf der Akamai-Plattform – perfekt sowohl für erfahrene IT-Profis als auch für Einsteiger in das Thema Web Application Security. Akamai WAF ist speziell darauf ausgerichtet, Webanwendungen im Internet zu schützen, indem der eingehende Traffic überwacht und bösartige Anfragen blockiert werden.

Anders als IP-basierte DDoS-Schutzmechanismen konzentriert sich die WAF meist auf HTTP- und HTTPS-Verbindungen über die Ports 80 und 443. Damit ist sie der Schutzwall für Ihre Webseiten und APIs gegen eine Vielzahl von Angriffen. Ein elementarer Ausgangspunkt für eine effektive Nutzung von Akamai WAF ist die sichere Verwaltung des HTTPS-Zertifikats. Dieses bildet die vertrauenswürdige Grundlage, indem es verschlüsselte Verbindungen sicherstellt und so Manipulation und Abhören verhindert. Sie müssen die benötigten Domainnamen definieren und für diese Zertifikate mittels eines Certificate Signing Requests (CSR) beantragen.

Der CSR wird bei einem zuständigen Zertifikatsanbieter eingereicht, nachdem Sie das Zertifikat erhalten haben, laden Sie es bei Akamai hoch. Dort wird der private Schlüssel sicher verwahrt und steht nur dort zur Abfrage bereit, wo er benötigt wird – womit eine wichtige Sicherheitsstufe gewährleistet ist. Sollte Ihr Zertifikat noch nicht unmittelbar zur Verfügung stehen, ist das kein Hindernis, mit der restlichen Einrichtung bereits weiterzuarbeiten. Akamai bindet das Zertifikat nach dem Upload automatisch in Ihre Konfiguration ein, sodass es keine Verzögerungen im Setup-Prozess gibt. Nach dem Einrichten des Zertifikats ist der nächste große Schritt die Erstellung einer sogenannten „Property“.

Diese Property ist im Grunde die digitale Repräsentation Ihrer Webseite innerhalb der Akamai-Infrastruktur. Sie definiert, wie Akamai den Traffic für Ihre Domain verarbeitet. Akamai stellt hierfür vorgefertigte Property-Vorlagen bereit, die Sie individuell an Ihre Bedürfnisse anpassen können. Um negative Effekte in der Anfangsphase zu vermeiden, empfiehlt es sich, zunächst Caching- und Monitoring-Funktionen zu deaktivieren. So wird die Komplexität reduziert und der Fokus liegt auf der zuverlässigen Weiterleitung des Datenverkehrs zu Ihrer Anwendung, welche die Antworten erzeugt.

Ein weiteres wichtiges Element in der Property-Konfiguration ist die Festlegung des Edge Hostnames. Dieser fungiert als Schnittstelle für Ihre DNS-Einträge und verbindet Ihre Domain mit Akamai. Erst wenn der DNS-Eintrag auf diesen Edge Hostnamen zeigt, fließt der Nutzerverkehr durch das Akamai-Netzwerk und wird durch die WAF geschützt. Neben der Property ist die Sicherheitskonfiguration der WAF maßgeblich für die Effektivität des Schutzes. Akamai bietet ein Standardsicherheitsprofil, das als Ausgangspunkt dient und auf Ihre Bedürfnisse angepasst werden kann.

Sie müssen die zu schützenden Hostnamen und Pfade angeben. Um wirklich allen Traffic abzudecken, empfiehlt sich die Angabe von Pfaden mit /*, damit sämtliche Anfragen unterhalb der Domain überprüft werden. Gerade in der Anfangsphase ist es ratsam, Schutzregeln im „Alert“-Modus zu belassen. Hierbei werden mögliche Angriffe zwar erkannt, aber noch nicht aktiv geblockt. So können Sie Testläufe starten und mit realen Daten beurteilen, ob legitime Anfragen fälschlicherweise als gefährlich eingestuft werden – sogenannte False Positives.

Um Ihre Konfiguration zu testen, können Sie über Akamai ein Staging-Umfeld nutzen. Indem Sie Ihr Testgerät oder eine virtuelle Maschine so konfigurieren, dass der Datenverkehr über die Staging-Netzwerke geleitet wird, erhalten Sie eine sichere Testumgebung. Im Staging haben Sie volle Kontrolle beim Testen ohne Beeinträchtigung der Live-Umgebung. Während der Testphase sollten Ihre Webseiten und APIs intensiv geprüft werden, um sicherzustellen, dass alle Funktionen wie erwartet arbeiten und keine legitimen Nutzungen behindert werden. Gleichzeitig beobachten Sie, welche Warnungen die WAF generiert und ob Anpassungen erforderlich sind.

Sobald Sie zuversichtlich sind, erfolgt das Umstellen des DNS. Durch die Aktualisierung Ihrer DNS-Einträge auf den Akamai Edge Hostname routen Sie den Live-Traffic direkt durch Ihr neu konfiguriertes Schutzsystem. Erfahrungsgemäß läuft dies ohne größere Probleme ab, es sei denn, es bestehen komplexe Mutual TLS-Konfigurationen (mTLS). Das Monitoring und Feinjustieren der Sicherheitsregeln ist ein kontinuierlicher Prozess. Nach zwei bis vier Wochen sollten Sie regelmäßig das Akamai Security Center besuchen und die generierten Alerts analysieren.

Treffen Sie notwendige Maßnahmen, um False Positives durch gezielte Ausnahmen zu umgehen. Auch die Anpassung von Rate-Limits ist entscheidend, um die DDoS-Abwehr zu optimieren und missbräuchliche Anfragemuster einzelner IP-Adressen zu regulieren. Wenn Sie Ihre Konfiguration als stabil betrachten und die Testphase erfolgreich abgeschlossen ist, empfiehlt es sich, die WAF Schutzregeln vom reinen Alarm-Modus in den Blockier-Modus zu schalten. Ab diesem Zeitpunkt agiert Akamai WAF aktiv und verhindert Angriffe wie Cross-Site Scripting oder SQL-Injections automatisch, wodurch Ihre Webanwendung effektiv geschützt wird. Ein großer Vorteil von Akamai WAF ist die Automatisierung der Sicherheitspolicy-Updates.

Akamai aktualisiert die Regeln kontinuierlich, um auf neu auftretende Bedrohungen und Angriffsmuster zu reagieren. Damit bleibt Ihr Schutz immer auf dem neuesten Stand, ohne dass Sie manuell intervenieren müssen. Neben der jährlichen Erneuerung Ihres HTTPS-Zertifikats erfordert die WAF somit vergleichsweise wenig Wartungsaufwand. Unternehmen wie die AXON Shield GmbH bieten unterstützende Dienstleistungen an, um den Einsatz von Akamai WAF noch effizienter zu gestalten. Sie helfen bei der Ausarbeitung von Betriebshandbüchern, der Schulung von Mitarbeitern und sorgen für eine reibungslose Implementierung.

Damit wird die oftmals komplexe Initialphase stark vereinfacht und Sie profitieren schneller von den Vorteilen eines robusten Web Application Firewalls. Auch bei anspruchsvollen Projekten, etwa bei Bankdienstleistern oder großen Mittelstandsunternehmen, hat sich Akamai WAF bewährt. Innerhalb weniger Monate konnte durch professionelle Begleitung eine vollständige Internet-Sicherheitslösung aufgebaut werden, inklusive der Erstellung eines passenden Betriebsmodells und erster Betriebsverfahren. Zusammenfassend lässt sich sagen, dass der erfolgreiche Start mit Akamai WAF auf drei Säulen beruht: die sichere Verwaltung Ihrer HTTPS-Zertifikate, das präzise Aufsetzen der Property als digitale Repräsentanz Ihrer Website und die sorgfältige Konfiguration und Feinjustierung der Sicherheitsmaßnahmen. Mit stetiger Überwachung und Anpassung können Sie so Ihr Webangebot langfristig vor aktuellen und zukünftigen Bedrohungen schützen.

Die Investition in Akamai WAF ist ein entscheidender Schritt auf dem Weg zu einer umfassenden Cyberverteidigung, die heute für jede webbasierte Anwendung unerlässlich ist. Indem Sie die genannten Schritte sorgfältig befolgen und laufend optimieren, stellen Sie sicher, dass Ihre digitale Präsenz nicht nur sicher, sondern auch resilient gegenüber den vielfältigen Sicherheitsrisiken im Internet bleibt.