Die Open-Source-Community steht erneut vor einer ernstzunehmenden Bedrohung. Sicherheitsforscher von Socket haben eine großangelegte Malware-Kampagne im NPM-Ökosystem aufgedeckt, die durch Täuschung, ausgeklügelte Tarntechniken und Cross-Ecosystem-Typosquatting arbeitet. Dabei werden absichtlich ähnlich klingende oder vertraut erscheinende Paketnamen populärer Bibliotheken aus anderen Programmier-Ökosystemen verwendet, um Entwickler in eine Falle zu locken. Die hinter dieser Kampagne stehenden Angreifer nutzen diese Strategie gezielt, um Daten zu stehlen, schädlichen Code auszuführen und Persistenz auf den betroffenen Systemen zu gewährleisten. Dabei spielen mehrsprachige Entwickler eine besondere Rolle, da diese oft Pakete aus unterschiedlichen Ökosystemen verwenden und daher anfälliger für derartige Täuschungen sind.

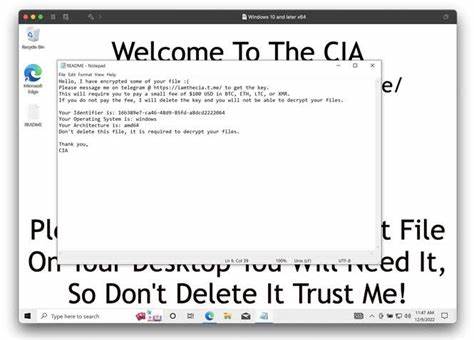

Diese neue Form von Malware-Kampagne zeigt deutlich, wie komplex und ausgefeilt Cyberangriffe heute vorgehen, um an sensible Informationen und Systemzugriffe zu gelangen. Ein zentrales Merkmal der Schadpakete ist die Verwendung von obfusziertem Code, der die Analyse und Erkennung durch traditionelle Sicherheitswerkzeuge erheblich erschwert. Die Schadfunktionen sind in einer Weise versteckt, dass sie tiefliegende Kontrollmechanismen umgehen und aktive Schadoperationen, wie das Ausspähen von Umgebungsvariablen und der Diebstahl von Geheimnissen, ausführen können. Ein weiteres beunruhigendes Element ist die Nachladung von ausführbarem Code über das Internet zu Laufzeit, was die Pakete selbst zu sogenannten Remote Access Trojans (RAT) macht. Dadurch behalten die Angreifer die volle Kontrolle über das kompromittierte System und können jederzeit neuen Schaden anrichten.

Die Kampagne agiert koordiniert und wird durch die Analyse identischer Payloads und gemeinsamer Infrastrukturen auf eine einzige Gruppe zurückgeführt, die ihre Operationsbasis in der Region Peking, China, mit Anbindung an Alibaba Cloud hat. Diese Informationen erhöhen den Druck auf Entwicklerteams und Organisationen, ihre Abhängigkeiten und Paketinstallationen kritisch zu überprüfen und zu überwachen. Die Technik des Cross-Ecosystem-Typosquattings, bei der Pakete Namen bekannter Bibliotheken aus anderen Programmiersprachen imitieren, ist besonders tückisch. So gibt es beispielsweise schadhafte NPM-Pakete, die vermeintlich bekannte Pakete aus Python, Java oder .NET nachahmen.

Entwickler, die zwischen mehreren Programmiersprachen wechseln oder zum ersten Mal Pakete installieren, können leicht auf solche Fallen hereinfallen. Neben der reinen Täuschung adressiert die Kampagne auch automatisierte Systeme wie CI/CD-Pipelines, die im Rahmen von Entwicklungsprozessen automatisch Pakete beziehen und integrieren. Hierdurch ist es möglich, dass Schadcode unbemerkt in Produktionsumgebungen gelangt, was die Gefahr eines großflächigen Sicherheitsvorfalles weiter erhöht. Die schädlichen Pakete sind zudem in verschiedenen Varianten im NPM-Repository verbreitet und tragen unterschiedlich klingende Maintainer-Namen. Doch trotz dieser scheinbaren Vielfalt lassen sich im Hintergrund klare Gemeinsamkeiten beobachten: Alle Pakete greifen auf dieselben IPs zu, nutzen dieselben Codebase-Strukturen und kommunizieren mit genau einer vom Forscherteam identifizierten Adresse.

Durch diesen Fokus auf eine Infrastruktur können Sicherheitsteams gezielt Abwehrmaßnahmen gegen diese Aktivitäten ergreifen. Die schädliche Logik der Pakete äußert sich in mehreren Facetten. Neben dem eigentlichen Tarncode besteht ein wesentlicher Teil der Schadfunktion darin, während der Installation – also gerade bei npm install – schädlichen Code automatisch auszuführen. Dabei werden Skripte nachgeladen, die das System ausspionieren und Daten wie Umgebungsvariablen, die oft sensible API-Schlüssel, Tokens oder andere Geheimnisse enthalten, an die Angreifer senden. Einige Versionen der Malware variieren dabei und versuchen sogar, mit bekannten Methoden Discord-Token zu stehlen, welche häufig von Entwicklern zur Authentifizierung innerhalb von Discord-Clients genutzt werden.

Auch persistente Mechanismen sind integriert. So lädt der Schadcode etwa Shell-Skripte von externen Servern herunter und führt diese aus, um etwa Hintertüren und Fernzugriffe zu etablieren, die auch nach einem Systemneustart aktiv bleiben. Besonders heimtückisch ist die Verwendung von eval-ähnlichen Methoden, mit denen dynamisch heruntergeladener JavaScript-Code innerhalb der Installation ausgeführt wird. Diese Technik macht statische Scans und Überprüfungen auf verdächtigen Code nahezu unmöglich, da der Schadcode erst zur Laufzeit sichtbar wird. Entwicklern und Unternehmen wird daher empfohlen, ihre Paketabhängigkeiten regelmäßig zu überprüfen und ein besonderes Augenmerk auf Pakete zu legen, deren Namen verdächtig oder zu gut bekannt scheinen.

Der Einsatz von Tools wie Socket.dev kann dabei helfen, eine Echtzeitüberwachung und Sicherheitsbewertung der verwendeten Pakete zu gewährleisten. Ebenfalls hilfreich sind strategische Maßnahmen wie der Einsatz von Proxy-Registries oder Whitelist-Policies, mit denen sich der Paketdownload auf geprüfte Quellen beschränken lässt. Gleichzeitig gewinnt die Sensibilisierung von Entwicklerteams an Bedeutung, die für die Risiken von Typosquatting-Angriffen geschult werden sollten. Nur durch ein Bewusstsein für solche Neuerungen im Angriffsvektor können Nutzer Fehlinstallationen verhindern und frühzeitig auf mögliche Gefahren reagieren.

Die Bedrohung durch gezielte Malwarekampagnen wie diese hat auch die Sicherheitsstandards und Bedrohungserkennung in DevOps-Umgebungen in den Fokus gerückt. Die Kombination aus Automatisierung, heterogenen Abhängigkeiten und großflächigen Paketinstallationen bedeutet, dass Angreifer über die NPM-Registry eine enorme Reichweite besitzen. Daher sind integrierte Sicherheitslösungen und regelmäßige Audits unabdingbar, um proaktiv Angriffe zu erkennen und abzuwehren. Hinter der Kampagne verbergen sich mehrere gefährliche Angriffstechniken, die nach dem MITRE ATT&CK-Framework klassifiziert werden können. Dazu gehören das Herunterladen und Ausführen von Programmen über HTTP(S), das Sammeln von Daten vom lokalen System, das Ausspionieren von Nutzerumgebungen sowie Techniken zur Umgehung von Sicherheitsmaßnahmen durch Obfuskation.

Auch darf die Fähigkeit zur Ausführung von Befehlen mit erweiterten Rechten und die Modifikation von Dateiberechtigungen zum Zweck der Persistenz nicht unterschätzt werden. Die umfassende Palette an Angriffsvektoren macht deutlich, wie wichtig eine mehrschichtige Sicherheitsstrategie ist. Neben der technischen Absicherung spielt hier auch ein kontinuierliches Monitoring der Softwarelieferkette eine zentrale Rolle. Letztlich zeigt der Vorfall, dass Security-Teams, Entwickler und Unternehmen gemeinsam an einer effektiven Abwehr gegen solche komplexen Bedrohungen arbeiten müssen. Nur durch ein Zusammenspiel aus Awareness, technischer Kontrolle und automatisierten Sicherheitstools kann die Integrität moderner Softwareprojekte bewahrt werden.