In der heutigen Zeit, in der Computer und ihre Eingabegeräte immer komplexer werden, stoßen Nutzer mitunter auf ungewöhnliche Phänomene, die sich nicht sofort erklären lassen. Besonders auffällig ist das Auftreten von seltsamen Mausbewegungen oder Gesten, die scheinbar ohne eigenes Zutun auftreten und gelegentlich sogar von ferngesteuerten Konfigurationsdateien aus der Cloud gesteuert werden. Im Jahr 2024 zeigt sich diese Problematik besonders oft bei Anwendern von Windows 11 mit High-End-Eingabegeräten wie speziellen Trackballs oder Trackpads. Ein Beispiel hierfür ist der Fall eines Nutzers, der einen hochwertigen Kingston Trackball verwendet, der normalerweise über eine eigene Software verfügt, welche die individuellen Konfigurationen und Tastenbelegungen in der Cloud sichert. Interessanterweise wird dabei nicht die Cloud von Microsoft Azure genutzt, sondern normalerweise ein Google-Profilsystem, das ausschließlich für die Synchronisation zwischen verschiedenen Geräten eingesetzt wird.

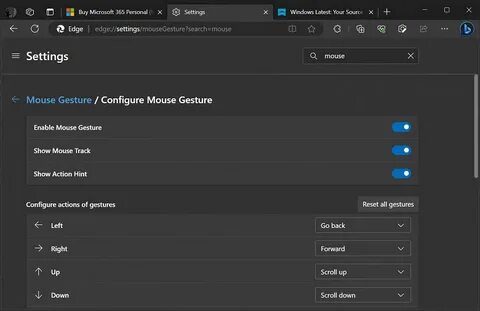

Doch in manchen Situationen bemerken Nutzer unerwartete HTTP-GET-Anfragen, die von einer ganz anderen Quelle stammen: der Verzeichnisstruktur von Microsoft Azure, speziell von der Adresse https://edge-consumer-static.azureedge.net/mouse-gesture/config.json. Diese Konfigurationsdatei fällt vor allem dann auf, wenn der Trackball nicht angeschlossen ist und der Rechner auf den eingebauten Trackpad-Treiber zurückgreift.

Dabei treten anormale Mausbewegungen auf, die sich wie unstete Positionsänderungen des Mauszeigers äußern, als würde der Computer unbewusst Eingangssignale eines Trackballs interpretieren, die gar nicht vorhanden sind. Für den Nutzer bedeutet dies, dass er gezwungen ist, das Gerät erneut zu verbinden oder einen Neustart durchzuführen, damit der Zustand wieder stabilisiert wird. Diese Beobachtungen werfen viele Fragen auf, vor allem bezüglich der Herkunft und des Zwecks der ferngesteuerten Konfigurationsdatei. Warum greift ein privates Windows 11 System, das lokal verwaltet wird und nicht Teil eines Unternehmensnetzwerks oder einer Domäne ist, auf externe Mouse-Gesture-Konfigurationen aus der Cloud zu? Ist hier ein Eingriff von Microsoft beabsichtigt, und falls ja, welchem Zweck dient diese Konfiguration? Schließlich erscheinen solche Dateien nicht nur unerwartet, sondern enthalten teilweise auch sogenannte Blacklist-Einträge für Anwendungen wie Google Earth, was ebenfalls rätselhaft ist. Aus technischer Sicht können Mausgesten eine wertvolle Funktionalität darstellen, die es erlaubt, bestimmte Bewegungen oder Kombinationen von Eingaben in Befehle oder Aktionen umzuwandeln.

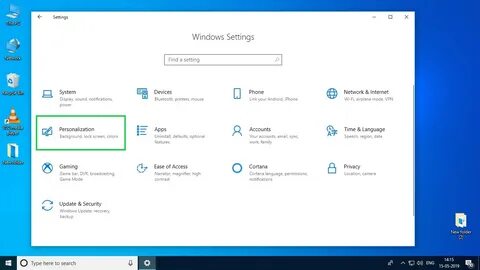

Zum Beispiel können Senioren oder Benutzer mit eingeschränkter Motorik von solchen Funktionen profitieren, indem sie durch einfache Gesten komplexe Befehle auslösen. In Unternehmen hingegen werden sie oft für Produktivitätssteigerungen eingesetzt. Doch eine serverseitige Verteilung solcher Konfigurationen auf privat genutzte Systeme ist ungewöhnlich und wird in der Regel von Unternehmen mit eigenen Systemverwaltungsnetzwerken konfiguriert. Ein möglicher Erklärungsansatz ist, dass bestimmte Microsoft-Dienste und Windows-Komponenten verborgene Funktionen nutzen, die kontinuierlich weiterentwickelt und verfeinert werden. Dabei wird die Cloud als logische Ablage und Distributionsplattform für Konfigurationsdaten genutzt, um Updates oder Funktionserweiterungen ohne Benutzerintervention bereitzustellen.

Diese Daten können auch A/B-Tests oder Telemetriedaten steuern, die das Nutzerverhalten analysieren. Es ist nicht ausgeschlossen, dass durch das Profil des angemeldeten Microsoft-Kontos automatisch eine Art Hintergrundservice aktiviert wird, der diese Mouse-Gesture-Datei abruft. Ugängig für Nutzer ist, dass derartige „Unsichtbare“ Konfigurationen nicht transparent genug sind und in manchen Fällen sogar zu einem merkwürdigen Nutzererlebnis führen, wie bei dem oben beschriebenen Phänomen des „tanzenden Mauszeigers“. Besonders ärgerlich ist, wenn sich das Systemverhalten zu bestimmten Zeiten wiederholt, etwa täglich zur gleichen Uhrzeit, was auf geplante Tasks oder geplante Synchronisations- und Updateaktionen hinweisen könnte. Diese zeitlich begrenzten Phasen des unerwünschten Verhaltens könnten auch im Zusammenhang mit Aktivitäten in verbundenen Konten (wie etwa Schul- oder Geschäftskonten für Microsoft Outlook) stehen, die zusätzliche Policies oder Profile anstoßen.

In Community-Foren und Diskussionsgruppen berichten Nutzer seit einigen Jahren immer wieder über ähnliche Probleme. Einige fühlen sich gar durch das Verhalten ihrer Geräte „beobachtet“ oder „bemanipuliert“, was auf ein gewisses Misstrauen gegenüber der unbemerkten Nutzung von Cloud-Ressourcen zurückzuführen ist. Entwickelt sich daraus ein Datenschutzproblem? Oder handelt es sich lediglich um eine technische Komponente, die noch nicht vollständig dokumentiert ist und deshalb bei manchen Anwendern unerwartet in Erscheinung tritt? Moderator:innen und erfahrene IT-Experten empfehlen in solchen Fällen, zunächst genau zu überprüfen, welche Prozesse und Dienste auf den Geräten aktiv sind. Insbesondere sollen Nutzer sicherstellen, dass keine Drittanbieter-Software ungewollt Zugriff auf Eingabegeräte oder deren Treiber nimmt. Ferner kann es hilfreich sein, die vernetzte Softwareumgebung zu analysieren, insbesondere Konten, die mit Microsoft verbunden sind, und deren gewährte Berechtigungen.

Ein Kontakt zum Microsoft-Support kann angefragt werden, wenn sich keine lokale Ursache findet. Einige Anwender berichten, dass das Deaktivieren von Cloud-Synchronisationsdiensten oder das Blockieren bekannter Azure-Endpunkte im Proxy-Verkehr temporär Abhilfe schafft. Allerdings sind diese Eingriffe oft umständlich und können Nebenwirkungen haben, da viele Windows-Funktionen stark vom Zugriff auf Microsoft-Cloud-Services abhängen. Das Phänomen verdeutlicht auch den aktuellen Trend, in dem immer mehr Hardware- und Softwarekomponenten durch Cloud-Dienste ergänzt oder sogar gesteuert werden. Das bringt einerseits Vorteile wie automatische Updates, flexible Konfigurationen und Komfort, andererseits jedoch auch eine höhere Komplexität und mögliche Unsicherheitsfaktoren mit sich.