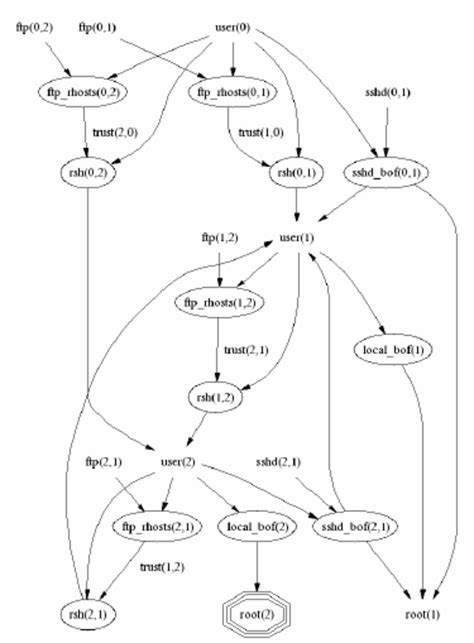

Im Zeitalter der digitalen Kommunikation hat HTTP/3 als neuestes Version des Hypertext Transfer Protocols erhebliche Fortschritte erzielt und wird zunehmend von Webservern und Browsern angenommen. Während es durch die Verwendung von QUIC auf UDP-Basis eine effizientere und schnellere Datenübertragung gewährleistet, bringt diese neue Architektur auch spezifische Sicherheitsherausforderungen mit sich. Eine kritische Schwachstelle, der sogenannte Stream Dependency Cycle Exploit, wirft Fragen zur Sicherheit des Protokolls auf und erfordert ein tiefgreifendes Verständnis seiner Funktionsweise sowie der potenziellen Gefahren für Nutzer und Betreiber von Webdiensten. HTTP/3 basiert auf der Idee, Verbindungen und deren Datenströme effizient zu steuern und zu priorisieren. Dabei wird eine Baumstruktur zur Priorisierung und Abhängigkeitssteuerung von Datenströmen genutzt.

Jeder Datenstrom kann Abhängigkeiten zu anderen Strömen haben, was sicherstellen soll, dass Ressourcen im Netzwerk optimal verteilt werden. Allerdings kann diese Struktur auch manipuliert werden, um sogenannte Dependency Cycles zu erzeugen, also zyklische Abhängigkeiten zwischen Streams, die das System in einen Zustand versetzen können, in dem es schwerfällig oder gar blockiert wird. Der Stream Dependency Cycle Exploit nutzt diese zyklischen Abhängigkeiten aus, indem gezielte Manipulationen von HTTP/3-Datenströmen durchgeführt werden, um eine Endlosschleife in der Priorisierungslogik zu erzeugen. Dies kann zu einem sogenannten Denial of Service führen, weil Ressourcen überlastet und wichtige Verarbeitungsschritte blockiert werden. Besonders kritisch ist, dass diese Art von Angriffen auf der Einhaltung der Protokollspezifikation basiert und daher schwer zu erkennen oder einfach zu verhindern ist.

Die Angreifer profitieren von der fehlenden oder unzureichenden Validierung der Streamabhängigkeitsgraphen in aktuellen Implementierungen. Für Webseitenbetreiber und Entwickler bedeutet dies eine potenzielle Bedrohung für die Verfügbarkeit ihrer Dienste. Nutzer könnten Verbindungsabbrüche, Verlangsamungen oder komplett unerreichbare Inhalte erfahren, was das Vertrauen in das betroffene Angebot deutlich vermindert. Gerade bei Diensten mit hoher Verfügbarkeit und strengen Performanceanforderungen, wie Online-Shops oder Streaming-Plattformen, ist ein solcher Ausfall nicht nur ärgerlich, sondern auch kostspielig. Die Herausforderung bei der Entdeckung und Abwehr solcher Angriffe liegt auch darin, dass die komplexen Abhängigkeitsgraphenroutinen in HTTP/3 nicht trivial zu überwachen sind.

Viele Firewall- oder Intrusion Detection Systeme sind darauf ausgelegt, schlechte oder fehlerhafte Pakete zu blockieren, doch zuverlässig zyklische Abhängigkeiten zu identifizieren, ist mit herkömmlichen Mitteln kaum möglich. Dadurch bleiben diese Angriffe oft unerkannt oder werden erst spät gemeldet. Ein weiterer Faktor ist die Fragmentierung in den verschiedenen Implementationen von HTTP/3 und QUIC. Da noch keine vollständig einheitliche und ausgereifte Lösung vorliegt, unterscheiden sich die Sicherheitsmechanismen und Fehlerbehandlungen erheblich. Manche Serverbibliotheken oder Browser können deshalb anfälliger gegenüber Stream Dependency Cycle Exploits sein als andere.

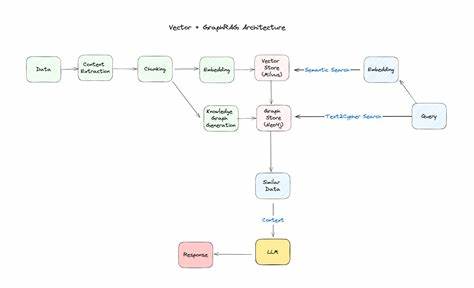

Es besteht folglich Handlungsbedarf sowohl aufseiten der Protokollentwickler als auch der Implementierer, um standardisierte Schutzmechanismen zu etablieren. Zur Abmilderung dieser Gefahr ergeben sich verschiedene Ansätze. Einerseits sind strengere Validierungen beim Aufbau von Streamabhängigkeitsbäumen sinnvoll, um Zyklen gar nicht erst zuzulassen. Andererseits können Timeout-Mechanismen oder Ressourcenlimite in der Streamverwaltung helfen, auf potenzielle Attacken schneller zu reagieren. Darüber hinaus sind kombinierte Monitoring-Tools, die sowohl Netzwerkpakete als auch die Struktur der Datenströme analysieren, hilfreich, um ungewöhnliche Muster frühzeitig zu erkennen.

Der Austausch und die Zusammenarbeit innerhalb der Entwickler-Community spielen ebenfalls eine zentrale Rolle, um Know-how und Schutzmethoden effizient zu verbreiten. Aufseiten der Nutzer ist die Awareness für solche Sicherheitsrisiken ebenfalls essenziell. Automatische Updates bei Browsern und Betriebssystemen sollten sicherstellen, dass die jeweils aktuellsten Implementierungen mit den neuesten Sicherheitskorrekturen eingesetzt werden. Auch Hosting-Anbieter und Cloud-Dienste können ihre Infrastruktur auf diese Bedrohung hin überprüfen und entsprechende Gegenmaßnahmen implementieren, um ihre Kunden bestmöglich zu schützen. Zusammenfassend lässt sich sagen, dass der HTTP/3 Stream Dependency Cycle Exploit eine ernstzunehmende Sicherheitslücke darstellt, die die moderne Webkommunikation vor neue Herausforderungen stellt.