Die Cybersecurity-Forschung hat kürzlich eine alarmierende Sicherheitslücke bei Intel-Prozessoren aufgedeckt, die selbst modernste Abwehrmechanismen gegen Meltdown- und Spectre-Attacken umgehen kann. Dieses neue Problem mit dem Namen Branch Privilege Injection, kurz BPI, betrifft alle aktuellen Intel CPUs, die auf der erweiterten Indirect Branch Restricted Speculation (eIBRS) basieren – einer der wichtigsten Verteidigungslinien gegen Spectre v2. Die Entdeckung stammt von einem Forschungsteam der ETH Zürich, das tiefgreifend die Funktionsweise und Schwächen der Branch Prediction Unit (BPU) in Intel-Chips analysierte.Spectre-Sicherheitslücken sind seit ihrer Erstentdeckung eine große Bedrohung in der IT-Sicherheitslandschaft. Sie nutzen sprunghafte Vorhersage- und spekulative Ausführungstechniken moderner Prozessoren aus, um Informationen über Speicherbereiche auszulesen, die eigentlich geschützt sein sollten.

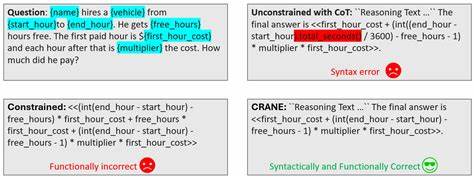

Insbesondere Spectre v2 beruht auf dem Missbrauch der indirekten Sprungvorhersagen. Um dies zu verhindern, haben Intel und andere Prozessorhersteller Schutzmechanismen wie eIBRS entwickelt, die Vorhersagen strikt auf Privilegienebenen begrenzen, sodass ein Anwender mit eingeschränkten User-Rechten keine Kernel-Vorhersagen beeinflussen kann.Die bahnbrechende Forschung von Sandro Rüegge, Johannes Wikner und Kaveh Razavi hat jedoch gezeigt, dass diese Schutzmaßnahmen durch eine Asynchronität innerhalb der Branch Prediction Unit ausgehebelt werden können. Das bedeutet, dass bei wechselnden Privilegien, beispielsweise beim Übergang von User- zu Kernel-Mode, die Aktualisierung der Branch Predictor Daten nicht synchron abläuft. Diese zeitliche Diskrepanz ausgenutzt, kann ein Angreifer Vorgänge im Kernel beeinflussen, obwohl er sich eigentlich auf der niedrigeren Privilegienstufe befindet.

Die zugrundeliegende Schwachstelle wurde als Branch Predictor Race Conditions (BPRC) bezeichnet und umfasst drei Hauptvarianten. Die wichtigste davon, BPRCU→K, erlaubt das Einfügen von Benutzermode-Vorhersagen auf Kernel-Ebene. Weitere Varianten ermöglichen das Überspringen von Barrieren zwischen virtuellen Maschinen und Hypervisoren oder umgehen sogar die Indirect Branch Prediction Barrier (IBPB). Dies öffnen potenziell neue Angriffsflächen, auf die bisherige Gegenmaßnahmen nicht ausgelegt sind.Der praktische Angriff namens Branch Privilege Injection (BPI) demonstriert, dass unprivilegierte Benutzer durch gezielte Manipulation des Branch Target Buffers (BTB) präzise spekulative Ausführungen im Kernel erzwingen können.

Dies führt zu einem signifikanten Informationsleck, wodurch sensible Kernel-Daten, inklusive geschützter Dateien wie die Passwort-Hashes aus /etc/shadow unter Linux, ausgelesen werden können. Bemerkenswert ist, dass der Angriff selbst mit aktivierten aktuellen Sicherheitstechniken hohe Erfolgsraten und Geschwindigkeit erreicht, was sein Risiko deutlich unterstreicht.Intel hat die Lücke inzwischen bestätigt und mit CVE-2024-45332 versehen. Die Schwachstelle betrifft nicht nur neueste Prozessormodelle wie Alder Lake oder Raptor Lake, sondern auch ältere Skylake-Varianten. AMD- und ARM-Prozessoren sind nach bisherigen Testergebnissen nicht betroffen, was die Problematik speziell im Intel-Ökosystem verfestigt.

Intel arbeitet an einem Microcode-Update, das die Sicherheitslücke mit moderatem Performanceverlust adressiert. Frühere Firmware-Aktualisierungen sind daher dringend zu empfehlen, um potenziellen Angriffen vorzubeugen.Die Forscher empfehlen unterschiedliche Gegenmaßnahmen, die sich in Performance-Kosten und Effektivität unterscheiden. Eine Methode besteht darin, unsichere indirekte Sprünge durch Retpolines in Kombination mit speziellen Spekulationskontrollen zu eliminieren. Diese sorgt für signifikante Sicherheit, geht aber mit höheren Leistungsverlusten einher.

Alternativ kann die Indirekte Sprungvorhersage im Supervisor-Mode ganz deaktiviert werden, was einen geringeren Performance Impact hat, aber ebenfalls wirksam schützt. Dennoch weisen die Experten darauf hin, dass nur ein umfassendes Firmware-Update die Schwachstelle endgültig behebt.Diese Entdeckung zeigt erneut die Herausforderungen der modernen Hardware-Sicherheit auf. Die komplexen Funktionalitäten und Optimierungen aktueller CPUs, die eigentlich für hohe Geschwindigkeit und Effizienz sorgen, führen oft zu unvorhergesehenen Angriffsmöglichkeiten. Spectre und verwandte Angriffe nutzen genau diese Optimierungen aus und erfordern ständige Weiterentwicklung von Sicherheitskonzepten auf Hardware- und Softwareebene.

Für Anwender und Unternehmen bedeutet diese Neuigkeit, dass der Schutz der System- und Netzwerksicherheit wieder neu priorisiert werden muss. Neben der zeitnahen Installation von Microcode-Updates sollte auch die Softwareebene weiter gehärtet werden, inklusive der Nutzung von Retpolines und Spekulationsbarrieren. Sicherheitsbewusste Administratoren sollten ihre Systeme auf die neuesten Patches prüfen und regelmäßige Audits durchführen, um potenzielle Angriffsvektoren frühzeitig zu erkennen und zu schließen.Zusammenfassend ist die Branch Privilege Injection eine der bisher ausgereiftesten Angriffsmethoden gegen Intel CPUs, die zeigen, dass aktuelle Spectre-Mitigationsmaßnahmen nicht mehr ausreichen. Die asynchronen Aktualisierungen der Branch Prediction Unit bieten eine Angriffsfläche, die gezielt ausgenutzt werden kann, um Kernel-Speicher zu kompromittieren.

Die aktive Zusammenarbeit von Sicherheitsforschern und Herstellern wird weiterhin entscheidend sein, um solche Hardwarelücken zu schließen und die Vertrauenswürdigkeit moderner Prozessorarchitekturen zu gewährleisten.Die Veröffentlichung der Forschungsarbeit und der zugehörigen Proof-of-Concept-Codes unterstreicht die Transparenz und den Einsatz für eine sichere Technologiezukunft. Sie dienen außerdem als wichtiger Impuls für weitere Untersuchungen und Verbesserungen der CPU-Sicherheitsfunktionalitäten. Für die breite Öffentlichkeit und die IT-Branche bleibt die Message klar: Sicherheitslücken in Hardware erfordern ebenso schnelle und umfassende Antworten wie Software-Schwachstellen, denn nur so kann eine wirkungsvolle Abwehr gegen immer raffiniertere Cyberangriffe gewährleistet werden.