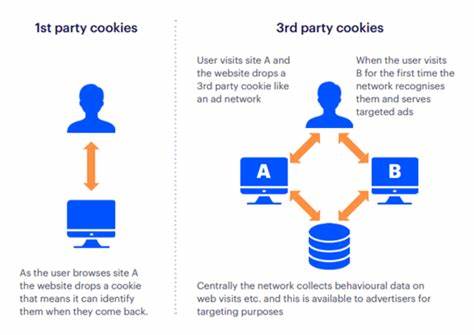

In der digitalen Welt von heute gewinnen Browser-Erweiterungen zunehmend an Bedeutung, insbesondere Chrome-Erweiterungen, die zahlreiche Funktionen und Komfort bieten. Gleichzeitig erleben wir eine dynamische Entwicklung der sogenannten Model Context Protocols (MCP), welche die Kommunikation zwischen KI-Agenten und lokalen Systemtools ermöglichen. Doch trotz der zahlreichen Vorteile werfen diese Technologien neue und teils beunruhigende Sicherheitsfragen auf, die weit über theoretische Risiken hinausgehen und reale Bedrohungen für Einzelpersonen und Unternehmen darstellen können. Das Zusammenspiel von Chrome-Erweiterungen und MCP-Servern offenbart eine problematische Lücke in den etablierten Sicherheitskonzepten, insbesondere der sorgsam entwickelten Sandbox-Umgebung von Chrome, die Benutzer und ihre Systeme eigentlich schützen soll. Benutzer, die lokale MCP-Server einsetzen, müssen daher dringend ein neues Verständnis für die damit verbundenen Gefahren entwickeln, denn die Auswirkungen können von Datenschutzverletzungen bis hin zu einer vollständigen Übernahme des Systems reichen.

MCP-Server und ihr Betrieb im lokalen Umfeld basieren meist auf offenen Protokollen, die ohne standardisierte Authentifizierungsmechanismen arbeiten. Dies führt dazu, dass jeder Prozess auf dem gleichen Rechner, inklusive Chrome-Erweiterungen, potenziell ungehinderten Zugriff auf diese Server erhält. In der Praxis bedeutet dies, dass eine Erweiterung, die zunächst harmlos erscheint, nicht nur mit einem MCP kommunizieren, sondern auch kritische Systemressourcen ausnutzen kann – etwa das Dateisystem, Messaging-Dienste wie Slack oder WhatsApp oder andere administrative Werkzeuge. Die technische Grundlage von MCP-Servern beruht häufig auf zwei Kommunikationswegen: Server-Sent Events (SSE) und Standard Input/Output (stdio). Besonders bei der SSE-basierten Kommunikation wird ein lokaler Port auf localhost geöffnet, über den andere Prozesse auf demselben Gerät Anfragen senden können.

Diese Zugänglichkeit wird oft ohne weitere Sicherheitsbarrieren gewährt, was die Tür für schädliche Zugriffe weit öffnet. Speziell bei Chrome-Erweiterungen ergibt sich daraus ein schwerwiegendes Sicherheitsproblem. Während Chrome in den letzten Jahren massiv daran gearbeitet hat, fremde Webseiten daran zu hindern, private Netzwerke oder lokale Hosts anzusprechen, besteht für Erweiterungen weiterhin eine Ausnahme. Dadurch können Erweiterungen die lokale Kommunikation – etwa zu einem MCP-Server – ohne größere Einschränkungen herstellen, was einen direkten Weg aus der Sandbox darstellt. Der Begriff „Sandbox“ steht in der Browserwelt für eine isolierte Umgebung, die verhindert, dass Webinhalte unmittelbar auf das Betriebssystem zugreifen und dort Schaden anrichten können.

Die Sandbox schützt Ressourcen wie Dateien, Hardware und Netzwerke. Doch wenn eine Erweiterung lokale MCP-Server ungehindert erreichen kann und die MCP-Server keinerlei Authentifizierung implementieren, verwandelt sich die Sandbox in eine leere Hülle. Das Risiko wird durch die mangelnde Kontrolle und Überwachung innerhalb vieler Entwicklungsumgebungen und Unternehmensnetzwerke noch verschärft. MCP-Server werden zunehmend eingesetzt, um KI-gestützte Automatisierungen zu ermöglichen, insbesondere in Entwicklerumgebungen. Während dies die Produktivität steigert, wird die Sicherheitslage oft wenig beachtet.

Ein versehentlicher oder böswilliger Zugang über eine Chrome-Erweiterung kann so zu einem Einfallstor für Malware, Datendiebstahl oder sogar vollständige Kompromittierung von Arbeitsstationen werden. Die Gefahr ist nicht nur theoretisch, wie praktische Tests mit einem einfachen Prototyp-Chrome-Plugin bewiesen haben. Dieses konnte ohne besondere Berechtigungen auf einen auf localhost laufenden MCP-Server zugreifen, sich Werkzeuge anzeigen lassen und diese direkt ausführen. Dabei war es vollkommen egal, ob dieser MCP-Server den Zugriff eigentlich hätte einschränken sollen, da viele Implementierungen schlichtweg keine Authentifizierung oder Zugangskontrollen voreingestellt haben. Für Unternehmen bedeutet das ein enormes Sicherheitsrisiko, das bisher vielfach übersehen wird.

Eine im Grundsatz offene lokale Schnittstelle kann von Angreifern genutzt werden, um auf sensible Daten zuzugreifen oder kompromittierte Systeme als Ausgangspunkt für weitere Angriffe zu verwenden. Gerade in komplexen Netzwerkstrukturen mit vielen Nutzern und Geräten ist dieses Risiko besonders hoch. Der Umgang mit diesem neuen Angriffsszenario erfordert sowohl technisches als auch organisatorisches Umdenken. Zum einen müssen Entwickler von MCP-Servern ihre Lösungen unbedingt mit strengen Authentifizierungs- und Autorisierungsmechanismen absichern. Nur so lässt sich verhindern, dass beliebige Anwendungen, unter anderem auch bösartige Erweiterungen, Zugriff auf kritische Ressourcen erhalten.

Zum anderen ist es für IT-Sicherheitsverantwortliche in Unternehmen essenziell, die Nutzung von MCP-Servern zu überwachen, Richtlinien zum Einsatz von Chrome-Erweiterungen durchzusetzen und das lokale Netzwerk effektiv zu segmentieren. Sensible Systeme sollten von potenziell unsicheren Komponenten isoliert und Zugriffsrechte restriktiv gestaltet werden. Chrome selbst steht in der Pflicht, seine Sandbox-Modelle und Sicherheitsmechanismen zu überdenken. Während Browsersicherheitsupdates bereits viele Schwachstellen in Webumgebungen beseitigt haben, gibt es bei Erweiterungen noch Lücken. Die bereits angekündigten und teilweise umgesetzten Einschränkungen von privaten Netzwerkzugriffen sollten auch für Erweiterungen konsequent gelten, um die Angriffsmöglichkeiten deutlich zu vermindern.

Trotz aller technischen Maßnahmen trägt jeder Anwender eine gewisse Verantwortung. Das einfache Installieren beliebiger Erweiterungen ohne Prüfung kann zu erheblichen Risiken führen. Nutzer sollten sich darüber informieren, welche Erweiterungen sie installieren, welche Berechtigungen diese benötigen und welche möglichen Risiken bestehen. Eine bewusste Entscheidung über die eigene Softwarelandschaft ist eine wichtige Maßnahme zur Selbstverteidigung. Der Fall von MCP-Servern und Chrome-Erweiterungen zeigt zudem, wie schnell scheinbar getrennte Technologien in der Praxis zusammenwirken und zu gefährlichen Sicherheitslücken führen können.