Eine Gruppe von Betrügern ist dabei erwischt worden, wie sie über Google-Anzeigen eine beträchtliche Menge an Kryptowährung gestohlen haben. Laut einem Bericht von Cointelegraph haben die Kriminellen innerhalb der letzten neun Monate rund 59 Millionen US-Dollar an Krypto-Vermögenswerten von ihren Opfern abgeschöpft. Diese Betrüger nutzten einen Wallet-Drainer-Dienst namens "MS Drainer", um ihre Opfer zu bestehlen. Es wird berichtet, dass die Angreifer verschiedene Techniken anwandten, um Google AdSense-Audits zu umgehen, darunter regionale Ausrichtung und Seitenwechsel. Die scammers nutzten gefälschte Versionen beliebter Krypto-Websites wie Zapper, Lido, Stargate, DefiLlama, Orbiter Finance und Radient, um die Opfer anzugreifen.

Die Wallet-Drainer sind Blockchain-Protokolle, die es Betrügern ermöglichen, Krypto-Währungen von einem Opfer auf den Angreifer zu übertragen, ohne deren Einverständnis einzuholen, normalerweise durch Ausnutzung des Token-Genehmigungsprozesses. Entwickler verlangen in der Regel einen Prozentsatz des Gewinns im Austausch für die Nutzung ihrer Drainer-Software, und diese Gebühr wird über Smart Contracts durchgesetzt, was es unmöglich macht, dies zu umgehen. Laut dem Bericht von Scam Sniffer wurde erstmals im März diesen Jahres von MS Drainer erfahren. Zu dieser Zeit half das SlowMist-Sicherheitsteam bei der Untersuchung. Im Juni lieferte der On-Chain-Detektiv ZachXBT weitere Beweise und deckte einen Phishing-Betrug namens "Ordinal Bubbles" auf, der mit dem Drainer verbunden war.

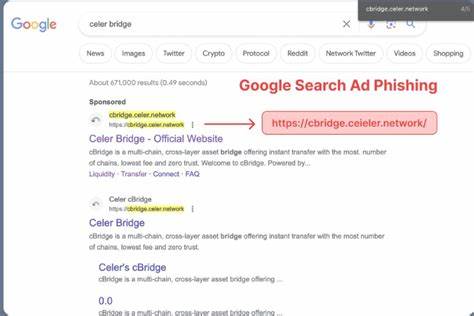

Die Ermittler entdeckten neun verschiedene Phishing-Anzeigen auf Google, von denen 60 % das böswillige Programm verwendeten. Normalerweise verwendet Google prüfende Systeme, um zu verhindern, dass Phishing-Betrugsanzeigen geschaltet werden. Scam Sniffer fand jedoch heraus, dass die Betrüger „regionale Ausrichtungs- und Seitenwechsel-Taktiken einsetzten, um Werbeaudits zu umgehen und den Überprüfungsprozess zu erschweren“, was es ermöglichte, dass ihre Anzeigen in die Qualitätskontrollsysteme von Google durchrutschten. Die Betrüger verwendeten auch Web-Weiterleitungen, um die Nutzer von Google zu täuschen und sie glauben zu lassen, dass die Links zu offiziellen Websites führten. Beispielsweise wurde die Betrugsseite cbridge.

ceiler.network als die korrekte URL cbridge.celer.network getarnt. Obwohl die korrekte Schreibweise in der Anzeige angezeigt wurde, leitete der Link den Benutzer dennoch zur falsch geschriebenen Betrugsseite um.

Scam Sniffer berichtete, dass sie 10.072 gefälschte Websites entdeckten, die MS Drainer nutzten. Die Aktivität des Drainers erreichte im November ihren Höhepunkt und ist seitdem auf nahezu null gesunken. Während ihrer Operationen haben die Betrüger insgesamt rund 58,98 Millionen Dollar an Krypto-Währung von über 63.000 Opfern abgezogen, wie ein von Dune Analytics eingerichtetes Dashboard zeigt, um dies zu verfolgen.

Weitere Untersuchungen ergaben, dass der Entwickler von MS Drainer eine ungewöhnliche Marketingstrategie verfolgte. Während die meisten Wallet-Drainer einen Prozentsatz der Gewinne der Betrüger verlangen, wurde dieser auf Foren gegen eine Pauschalgebühr von 1.499,99 US-Dollar verkauft. Wenn ein Betrüger weitere Funktionen wünschte, stellte der Entwickler zusätzliche "Module" für 699,99 US-Dollar, 999,99 US-Dollar oder ähnliche Beträge zur Verfügung. Wallet-Drainer sind zu einem erheblichen Problem im Web3-Ökosystem geworden.

Am 26. November gab der Entwickler des „Inferno“-Drainers bekannt, dass er sich nach erfolgreicher Entwendung von mehr als 80 Millionen Dollar von Opfern während der Lebensdauer der Software im Ruhestand befindet. Im März wurde eine ähnliche Ankündigung des Rücktritts vom Entwickler des „Monkey Drainer“ gemacht, der bis zu diesem Zeitpunkt erfolgreich etwa 13 Millionen US-Dollar entwendet hatte.