Die sogenannte Bitter APT-Gruppe, auch bekannt unter verschiedenen anderen Bezeichnungen wie APT-C-08, TA397 oder Hazy Tiger, hat in den letzten Jahren zunehmend Aufmerksamkeit in der Cybersecurity-Community gewonnen. Nachdem sie ursprünglich vorwiegend auf staatliche Einrichtungen und Organisationen in Südasien fokussiert war, zeugen neueste Untersuchungen von einem erweiterten geografischen Wirkungsbereich. Forschungen von Proofpoint und Threatray haben in einer umfangreichen Analyse die sich wandelnden Angriffsmethoden und die erweiterte Zielauswahl der Gruppe eindrucksvoll dargelegt. Die Bitter APT wird als staatlich unterstützter Hackerklub eingeschätzt, der vor allem im Interesse indischer Behörden operiert und darauf abzielt, wertvolle Informationen aus dem Bereich der Außenpolitik und der Sicherheitslandschaft fremder Staaten zu gewinnen. Die Untersuchung offenbart einen hoch entwickelten Werkzeugkasten, der in verschiedenen Schadsoftware-Familien zum Einsatz kommt.

Gemeinsam ist diesen Tools ihr einheitlicher Programmierstil, der sich insbesondere in Mechanismen der Systeminformationserfassung und der Verschleierung von Textstrings zeigt. Solche technische Konsistenz weist darauf hin, dass die einzelnen Komponenten einer koordinierten Entwicklung entstammen, was die Professionalität und Ressourcen hinter der Gruppe belegt. Früher konzentrierte sich Bitter vor allem auf Ziele in Südostasien, darunter Länder wie Indien, Pakistan, Bangladesch und auch China. Darüber hinaus gab es gezielte Angriffe auf Saudi-Arabien und vereinzelt sogar auf Regionen in Südamerika. Ein bemerkenswerter Punkt in der aktuellen Entwicklung ist die Expansion nach Europa und speziell der jüngst beobachtete Angriff auf türkische Institutionen mit spezifischer Malware wie WmRAT und MiyaRAT.

Diese geografische Ausdehnung deutet auf eine strategische Neuausrichtung hin, welche die Gefahr für weitere internationale Akteure erhöht. Das Einsatzspektrum der Bitter-Gruppe zeigt oftmals sehr selektive Ziele. Unter den bevorzugten Opfern befinden sich Regierungsstellen, diplomatische Vertretungen und Organisationen aus dem Verteidigungssektor. Dadurch wird die gruppenspezifische Intention deutlich: Die gezielte Sammlung von geheimen oder sensiblen Daten, die zur Beeinflussung oder Gewinnung von Wettbewerbsvorteilen im Bereich der internationalen Politik und Sicherheit genutzt werden können. Die Angriffsszenarien starten häufig mit maßgeschneiderten Phishing-Mails, die sogenannte Spear-Phishing-Technik.

Diese Nachrichten werden von bekannten und teilweise legitimen Mailprovidern wie 163.com, 126.com und dem Datenschutz-orientierten ProtonMail versendet. Hinzu kommt der Gebrauch kompromittierter Accounts, die innerhalb von Regierungen verschiedener Länder betrieben werden, darunter auch Pakistan, Bangladesch und Madagaskar. Solche Vorgehensweisen dienen der Authentizität der Nachrichten, um das Vertrauen der Empfänger zu gewinnen.

Ein weiteres Merkmal des Angriffsverhaltens ist die Verwendung von Täuschungsmanövern, bei denen sich die Akteure als offizielle Vertreter von Regierungen oder diplomatischen Stellen aus China, Madagaskar, Mauritius oder Südkorea ausgeben. Dieses Vorgehen zielt darauf ab, Empfänger dazu zu verleiten, infizierte Anhänge zu öffnen, woraufhin Schadsoftware in die Zielsysteme eingeschleust wird. Solche decoy-Dokumente sind sorgfältig ausgewählt und spiegeln legitime politische oder diplomatische Themen wider, um Verdacht zu vermeiden und eine schnelle Reaktion beim Empfänger zu erzwingen. Die Hands-on-Keyboard-Aktivitäten der Bitter-Gruppe sind ein weiterer interessanter Aspekt ihrer Operationen. Beobachtungen zeigen, dass die Angreifer während zweier gesonderter Kampagnen gezielt in Regierungsnetzwerken präsent waren, um tiefergehende Systemanalysen durchzuführen und eine Reihe weiterer Schadmodule zu verteilen.

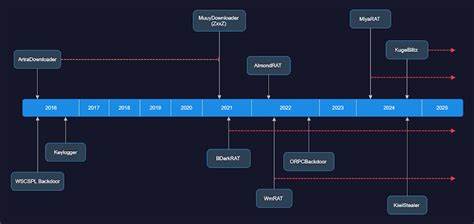

Unter den eingesetzten Programmen sind KugelBlitz, ein Shellcode-Loader, und BDarkRAT zu nennen. Letzterer wurde erstmals 2019 dokumentiert und bietet typische Funktionen für Remote Access Trojans, etwa das Sammeln von Systeminformationen, das Ausführen von Shell-Befehlen sowie das Herunterladen und Verwalten von Dateien. Der technische Werkzeugkasten umfasst eine Vielzahl von Schadsoftwarefamilien mit unterschiedlichen Fähigkeiten. ArtraDownloader ist ein C++-basierter Downloader, der Informationen über das Zielsystem sammelt und über HTTP-Möglichkeiten weitere Schadsoftware herunterlädt und ausführt. Zusätzlich verwendet die Gruppe einen ebenso in C++ entwickelten Keylogger, der Tastatureingaben und Clipboard-Daten erfasst.

Die WSCSPL Backdoor wird ebenfalls eingesetzt, um remote Befehle zu erhalten und Dateien auszuführen. Weitere Tools wie MuuyDownloader (auch bekannt als ZxxZ) ermöglichen die Remote-Ausführung von erhaltenen Payloads, während Almond RAT, ein .NET Trojaner, grundlegende Datenerfassung sowie Remote-Kommandos erlaubt. Ein besonderes Augenmerk liegt auf der ORPCBackdoor, die Kommunikation über das RPC-Protokoll mit Command-and-Control-Servern ermöglicht. Interessanterweise wird die ORPCBackdoor auch mit anderen indischen Bedrohungsakteuren wie Mysterious Elephant in Verbindung gebracht, was auf eine Überschneidung verschiedener Geheimdienst-affiner Gruppen hindeutet.

Der Einsatz von KiwiStealer stellt eine weitere Gefahrenquelle dar. Diese Software durchsucht Systeme gezielt nach Dateien mit vordefinierten Dateiendungen, prüft deren Größe und Zeitstempel und exfiltriert die Daten heimlich an ferne Server. KugelBlitz hingegen ist für die Bereitstellung und Aktivierung von weiteren bösartigen Frameworks verantwortlich und unterstützt so die Flexibilität und Beweglichkeit des Angreifers in realen Umgebungen. Für die Analyse der zeitlichen Strukturen der Aktivitäten fiel auf, dass die bitteren Angreifer überwiegend während regulärer Bürozeiten im indischen Standardzeitraum (IST) aktiv sind. Dies gilt für operative Eingaben ebenso wie für zeitliche Registrierungen im Zusammenhang mit Domain-WHOIS und TLS-Zertifikatsausstellungen.

Solche Indikatoren sprechen dafür, dass diese Operationen von professionellen Hackern durchgeführt werden, die in einem festen Arbeitsumfeld mit Sitz in Indien oder zumindest dessen Zeitzone agieren. Zusammengefasst ergibt sich das Bild eines hochprofessionellen, staatlich unterstützten Cyberausspähprogramms, das mit umfangreichen technischen Mitteln vorgeht und bei dem strategische Ziele sowie geografische Reichweite seit 2024 stark gewachsen sind. Die zunehmende Ausrichtung auf neue geopolitische Regionen und die fortschreitende Verfeinerung der eingesetzten Malware-Suites zeigen die zunehmende Bedrohungslage für internationale Organisationen und Regierungen. Für Sicherheitsverantwortliche bedeutet das steigende Risiko aus dem Umfeld von Bitter und verwandten APT-Gruppen eine Notwendigkeit, defensive Maßnahmen zu verstärken und insbesondere bei der Erkennung von Spear-Phishing-Kampagnen sowie bei der Netzwerkanalyse sensibel vorzugehen. Die Benutzung gefälschter Regierungsidentitäten und die gezielte Nutzung kompromittierter Accounts verschärfen die Erkennung solcher Attacken erheblich.

Es ist essenziell, dass Unternehmen und staatliche Organisationen kontinuierlich ihre Sicherheitsarchitektur überdenken, Mitarbeiter schulen und technologische Lösungen einsetzen, die speziell auf die Erkennung fortgeschrittener Persistenzmechanismen und maßgeschneiderter Schadsoftware ausgelegt sind. Nur durch solch umfassende Maßnahmen lässt sich der durch Gruppen wie Bitter ausgehende Schaden eingrenzen und die Integrität kritischer Systeme bewahren. Die Cybersecurity-Gemeinschaft wird die Entwicklung der Bitter-Gruppe weiterhin genau beobachten, wobei neue Erkenntnisse zu ihrem Vorgehen dabei helfen, adaptivere Schutzstrategien zu konzipieren. Ein globaler Austausch von Informationen und kooperative Abwehrmaßnahmen sind unerlässlich, um der wachsenden Komplexität und Reichweite solcher APT-Angriffe wirksam entgegenzutreten.