In der Welt der Cybersicherheit gilt es ständig, neue Bedrohungen frühzeitig zu erkennen und mit Innovationen Schritt zu halten. Ein Thema, das in letzter Zeit verstärkt Aufmerksamkeit erregt, ist das Zusammenspiel von Chrome-Erweiterungen mit lokalen MCP-Servern (Model Context Protocol) und wie diese Kombination die vermeintlich sichere Sandbox-Umgebung von Browsern aushebeln kann. Der Begriff Sandbox beschreibt in der IT-Welt eine Sicherheitsarchitektur, die dafür sorgt, dass Apps oder Programme isoliert vom Betriebssystem laufen und so kaum Schaden anrichten können. Doch genau diese Isolation scheint durch das Zusammenspiel von MCP und Chrome-Extensions brüchig geworden zu sein. Doch warum ist das Problem tatsächlich so gravierend und was bedeutet das für Nutzer sowie Unternehmen? Diese Fragen stehen im Mittelpunkt der Analyse.

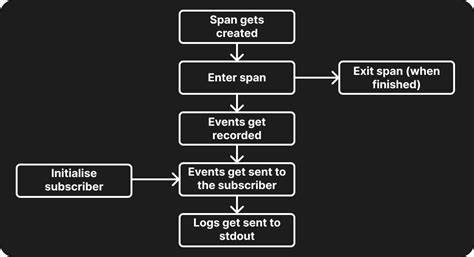

Zunächst einmal ist es wichtig zu verstehen, was MCP genau ist. Das Model Context Protocol ist eine Schnittstelle, die verschiedene KI-Agenten erlaubt, mit Systemressourcen und Tools auf einem Endpunkt zu kommunizieren. Dabei wird zwischen unterschiedlichen Transportmethoden unterschieden, vor allem Server-Sent Events (SSE) und stdio (Standard Input/Output). Gerade bei SSE bindet der MCP-Server typischerweise an einen lokalen Port, der sogenannte localhost-Port, wodurch lokale Prozesse auf diesem System einfach miteinander kommunizieren können. Das Problem liegt allerdings darin, dass Dieses Protokoll standardmäßig über keinerlei Authentifikationsmechanismen verfügt.

Ein Entwickler kann zwar Zugriffsregelungen implementieren, in der Praxis sehen Sicherheitsforscher jedoch, dass viele MCP-Server ohne zusätzliche Sicherungen betrieben werden. Werden Chrome-Erweiterungen in diesem Kontext betrachtet, wird die Lage noch kritischer. Chrome folgt einem strengen Sicherheitsmodell und isoliert Erweiterungen grundsätzlich im Browser-Sandboxing. Doch Erweiterungen verfügen gegenüber normalen Webseiten über weitergehende Rechte. Dies ermöglicht das Ausführen komplexerer Aufgaben, aber gleichzeitig öffnen sich dadurch potenzielle Angriffspunkte.

Ein aktueller Fund zeigte, dass eine Chrome-Erweiterung problemlos mit einem MCP-Server kommunizieren konnte, der lokal auf dem Rechner lief. Dabei war weder eine spezielle Berechtigung noch eine Nutzerinteraktion notwendig. Die Erweiterung konnte Daten austauschen, Systemtools aufrufen und im schlimmsten Fall sogar Dateisystemzugriff erlangen. Die Geschwindigkeit, mit der die Isolation der Sandbox sich dadurch auflöste, ließ die an der Analyse Beteiligten aufhorchen. Die universelle Schnittstelle von MCP macht es zusätzlich einfach, verschiedene Dienste anzubinden, die wiederum Zugriff auf sensible Bereiche haben können.

Besonders beunruhigend war die Erkenntnis, dass nicht nur selbst entwickelte MCP-Server betroffen sind, sondern auch bekannte Dienste wie Slack oder WhatsApp MCP-Implementierungen nutzen. Damit sind weit verbreitete Anwendungen potentiell angreifbar – Angriffsszenarien, die auf dem Papier lange theoretisch waren, werden somit zur Realität. Ein Angreifer, der eine harmlos erscheinende Erweiterung unterbringt, könnte somit ohne Hürden Zugriff auf lokale Ressourcen erlangen und verschiedene Schadaktionen ausführen. Ab dem Jahr 2023 begann Google, Maßnahmen zu ergreifen, die vor allem den Schutz des lokalen Netzwerks betreffen. Privates Netzwerk-Blocking wurde eingeführt, um Webseiten daran zu hindern, unerwünschte Anfragen an lokale Ports zu schicken.

Dieser Schutz greift jedoch nicht uneingeschränkt für Extensions, die sich aufgrund ihrer erhöhten Rechte als Ausnahme darstellen. Die Sicherheitslücke, die sich hier auftut, ist, dass Erweiterungen quasi unbegrenzt auf localhost kommunizieren können – und genau das macht sie zu einem idealen Einfallstor für eine Sandbox-Umgehung. Für Unternehmen und Entwickler ergibt sich hieraus ein dringender Handlungsbedarf. Die Verbreitung von MCP-Servern wächst exponentiell, viele dieser Server werden ohne rigorose Sicherheitsrichtlinien eingesetzt. Auch das Konzept von Zero Trust, also der Annahme, dass kein interner Prozess ohne Prüfung vertrauenswürdig ist, wird durch ungeprüfte lokale Verbindungen ausgehebelt.

Eine umfassende Governance rund um den Einsatz von MCPs, Kontrollmechanismen für die Erweiterungen und ein Monitoring der lokalen Interaktionen sind unerlässlich, um eine Eskalation dieser Gefahr zu verhindern. Denn die potentielle Auswirkung reicht von der Datenexfiltration bis hin zur kompletten Übernahme eines Systems. Die technische Integration ist denkbar simpel. Eine Chrome-Erweiterung benötigt keinen speziellen Zugriff, um eine Verbindung zu einem MCP-Server auf einem lokalen Port aufzubauen. Sie erlangt ohne Einschränkungen ein Interface, das ihr erlaubt, Systemressourcen zu manipulieren.

In Laborversuchen gelang sogar die vollständige Integration und Steuerung der lokalen Dateisystemzugriffe über eine solche Erweiterung. Diese Art der Kommunikation verletzt wesentliche Prinzipien der Browser-Sicherheit und setzt Hürden wie das Sandbox-Modell außer Kraft, die zum Schutz des Betriebssystems entwickelt wurden. Als Gegenmaßnahme empfehlen Experten sowohl auf Seiten der Browser-Hersteller als auch bei Entwicklern von MCP-Servern und Erweiterungen, rigorose Sicherheitsstandards einzuführen. Dazu gehören Authentifizierungsmethoden, verbindliche Zugriffskontrollen und die Einschränkung lokaler Verbindungen soweit es möglich ist. Für Unternehmenskunden ist es außerdem essenziell, über ein zentrales Monitoring-System alle lokalen Dienste und verbundenen Erweiterungen zu überwachen und verdächtige Aktivitäten frühzeitig zu erkennen.

Restriktive Firewalls für localhost-Verbindungen, die nicht durch Berechtigungsprüfungen gesichert sind, können zusätzliche Schutzschichten schaffen. Darüber hinaus müssen Benutzer sensibilisiert werden, mit welcher Vorsicht sie Erweiterungen installieren sollten. Denn bislang gilt häufig die Annahme, dass Erweiterungen, die keine besonderen Berechtigungen anfragen, harmlos sind. Das Beispiel der MCP-Kommunikation zeigt, dass dies ein Trugschluss ist. Die Sicherheitsmodelle browserbasierter Anwendungen müssen weiterentwickelt werden, um interne Services wie lokale MCP-Server gesondert zu schützen und um eine unbeabsichtigte Bruchstelle in der Browser-Sandbox zu vermeiden.

Insgesamt zeigt der Fall rund um die Kombination von Chrome-Erweiterungen und dem Model Context Protocol eindrücklich, wie technologische Fortschritte neue Herausforderungen mit sich bringen. Künstliche Intelligenz und innovative Protokolle eröffnen vielfältige Möglichkeiten, bergen jedoch auch Risiken, wenn Sicherheitsaspekte nicht schon bei der Entwicklung mitgedacht werden. Die bestehende Lücke durch fehlende Authentifizierungsmechanismen und zu weitreichende Berechtigungen der Erweiterungen macht den lokalen Rechner angreifbar und gefährdet die Integrität vernetzter Systeme. Die Zeit drängt, um diesen alarmierenden Sicherheitsrisiken entgegenzuwirken. Sowohl auf Seiten der Technologieanbieter, Entwickler als auch Unternehmen muss ein Umdenken stattfinden.

Nur so kann der Schutz empfindlicher Daten und Systeme gewährleistet und die Vorteile moderner Technologien verantwortungsvoll genutzt werden. Vertrauen im digitalen Zeitalter baut auf Transparenz, Kontrolle und der kontinuierlichen Anpassung an neue Bedrohungen – hier gilt es, wachsam zu bleiben und nicht erst zu reagieren, wenn es zu spät ist.