In der heutigen vernetzten Welt spielt Computersicherheit eine immer wichtigere Rolle. Besonders für kritische Geräte wie Hardware-Firewalls, die den Datenverkehr filtern und schützen sollen, ist die Vertrauenswürdigkeit der firmeneigenen Systemsoftware unerlässlich. Während viele Anwender schon auf Open Source Betriebssysteme setzen, wird dabei häufig übersehen, dass die darunterliegende Firmware, das BIOS (Basic Input/Output System), in den meisten Fällen proprietär und daher potenziell unsicher ist. Dieses Problem bringt erhebliche Sicherheitsrisiken mit sich, die auf den ersten Blick unsichtbar bleiben. Einen Ausweg bietet die aufsteigende Firmware-Alternative namens Coreboot – eine Open Source BIOS-Variante, die nicht nur Transparenz, sondern auch Kontrolle über das eigene System zurückgibt.

Das BIOS hat eine fundamentale Aufgabe im Computer: Es initialisiert und überprüft die Hardwarekomponenten beim Systemstart und lädt dann das Betriebssystem. Bei den üblichen proprietären BIOS-Varianten wissen die Anwender nie genau, was hinter den Kulissen läuft. Dies ist insbesondere dann kritisch, wenn Sicherheitslücken, sogenannte Exploits, entstehen – wie etwa der bekannte HeartBleed-Bug, der einige Jahre zuvor große Schlagzeilen machte. Firmware-Schwachstellen können demnach unabhängig von Betriebssystemupdates weiterhin genutzt werden, um Systeme zu kompromittieren. Das bedeutet, selbst wenn der Nutzer auf ein Open Source Betriebssystem wie Linux oder FreeBSD setzt, kann eine manipulierte oder unsichere Firmware die gesamte Sicherheitsarchitektur untergraben.

In der Praxis bedeutet das, dass Angreifer durch ein infiziertes oder manipuliertes BIOS tiefgreifenden Zugriff auf das Gerät erlangen können, ohne dass es auf Betriebssystemebene direkt auffällt. Besonders kritisch ist dies für Hardware-Firewalls, die als erste Verteidigungslinie im Netzwerk dienen. Wenn das BIOS eines solchen Geräts kompromittiert ist, können Angreifer die Firewall selbst umgehen oder kontrollieren, was die Sicherheit des gesamten Netzwerks massiv gefährdet. Hier setzt das Open Source BIOS Coreboot an. Dieses Projekt verfolgt das Ziel, ein schlankes, sicheres und transparentes Firmware-System bereit zu stellen, das von der Community entwickelt und stetig geprüft wird.

Anwender erhalten damit die Möglichkeit, die Firmware zu inspizieren, anzupassen und auf aktuellen Stand zu halten. Coreboot unterstützt dabei eine Reihe von Hardwareplattformen und profitiert von einer stetig wachsenden Kompatibilitätsliste. Der wohl größte Vorteil ist jedoch die Unabhängigkeit von proprietären Herstellervorgaben, was letztlich zu einer sichereren und flexibleren Hardwarebasis führt. Große Unternehmen wie Netgate, ein Anbieter von Hardware-Firewalls mit dem pfSense Betriebssystem, unterstützen mittlerweile den Einsatz von Coreboot. So können Nutzer auf Hardwarelösungen zugreifen, die bereits mit Open Source BIOS ausgeliefert werden oder Coreboot Updates erhalten.

Dies bedeutet einen echten Fortschritt für Sicherheit und Transparenz im Bereich Netzwerkschutz. Allerdings hat dieser Vorteil auch seinen Preis: Lösungen mit vorinstalliertem Coreboot sind oftmals teurer als einfache Alternativprodukte, die zwar günstiger sind, aber meist mit proprietärer Firmware kommen und so potenzielle Sicherheitslücken mit sich bringen. Um Kosten zu sparen, greifen viele Nutzer deshalb zu preiswerten Firewall-Appliances, die direkt aus Ländern wie China importiert werden. Die Hardware erscheint auf den ersten Blick attraktiv – oft ist pfSense bereits vorinstalliert – jedoch besteht die Unsicherheit darüber, welche Art von BIOS verwendet wird. Ohne Coreboot können diese Geräte theoretisch mit manipuliertem BIOS ausgeliefert werden, sodass trotz sauberer und aktueller Software die Sicherheit nicht vollständig gewährleistet ist.

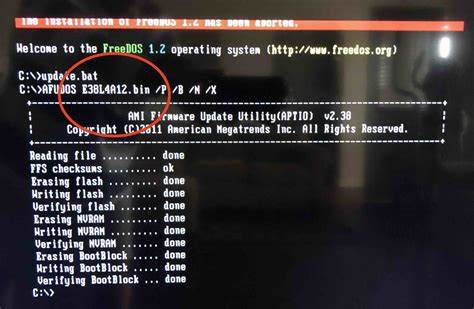

Dieses Risiko lässt sich kaum einschätzen, da die Firmware-Binaries nicht offen gelegt sind und nur schwer überprüfbar bleiben. Ein interessanter Ansatz ist es, ein günstiges Gerät zu kaufen und das BIOS anschließend manuell durch eine Coreboot-Version zu ersetzen. Dies setzt jedoch technisches Verständnis voraus und ist nicht ganz trivial, da Firmware-Updates bei Geräten ohne offizielle Unterstützung technische Kenntnisse und Vorsicht erfordern. Doch gerade das Aufspielen einer sicheren Firmware von einem vertrauenswürdigen Anbieter kann das Risiko von unerkanntem Schadcode deutlich reduzieren. Ein Beispiel dafür ist ein Nutzer, der eine preiswerte Firewall Appliance erwarb, die Hardware einer chinesischen Firma nutzt, jedoch mit pfSense läuft.

Nach dem frischen Aufsetzen des Open Source Betriebssystems stellte er fest, dass die Firmware des Geräts nicht bestimmt werden konnte und potenziell manipuliert sein könnte. Um sich abzusichern, erwarb er ein anderes Gerät von ProtectLI, einem Hersteller, der Coreboot vorinstalliert anbietet und sogar regelmäßig Firmware-Upgrades zur Verfügung stellt. Interessanterweise stellte sich heraus, dass die Hardware der beiden Appliances identisch war. Er konnte deshalb das BIOS von ProtectLI auf seinem günstigen Gerät aufspielen und fühlte sich dadurch sicherer. Neben dem Sicherheitsgedanken hat Coreboot noch weitere Vorteile gegenüber klassischen BIOS-Systemen.

Coreboot ist deutlich schneller beim Booten und ermöglicht flexiblere Anpassungen an der Hardware. Für technikaffine Anwender eröffnet sich so die Chance, Hardwarekomponenten zu modifizieren oder neue Geräte einzubinden, was mit proprietären BIOS oft nicht möglich ist. Auch älteren Geräten kann durch Coreboot ein neues Leben eingehaucht werden, indem zum Beispiel alte Appliances mit aktueller Firmware betrieben und mit moderner Software versehen werden. Der Wechsel zu Coreboot ist jedoch nicht in jedem Fall problemlos. Die Auswahl unterstützter Hardware ist eingeschränkt, was bedeutet, dass nicht jede Firewall-Anlage oder jeder PC damit bestückt werden kann.

Für manche Nutzer stellt dies eine Hürde dar. Viele Projekte bieten jedoch vorgefertigte Firmware-Images und detaillierte Anleitungen, die das Update erleichtern. Dennoch erfordert eine erfolgreiche Umsetzung technisches Wissen und Sorgfalt. Anfänger sollten sich also vor dem Firmware-Update umfassend informieren und bestenfalls auf bewährte Lösungen von Herstellern setzen, die Coreboot nativ unterstützen. Im Bereich der Netzwerksicherheit ist die Kombination aus Open Source Betriebssystemen und Open Source Firmware ein Schlüssel zu besserer Kontrolle und einem höheren Sicherheitsniveau.

Während weit verbreitete Firewalls oft mit pfSense oder ähnlichen OpenBSD- oder FreeBSD-basierten Systemen laufen, sollte die Firmware als die Fundamentbasis ebenso Offenheit und Nachprüfbarkeit bieten. Nur so lässt sich das Risiko von versteckten Hintertüren oder unbemerkten Malware-Infektionen hier minimieren. Fazit ist, dass für alle, die ernsthaft Wert auf Sicherheit legen, der Einsatz von Coreboot auf der Firewall-Hardware überlegt werden sollte. Zwar sind die aktuellen Preise für Appliances mit Coreboot vergleichsweise hoch und die Installation auf eigener Hardware technisch anspruchsvoll, doch die Investition zahlt sich langfristig durch eine transparenter und widerstandsfähiger gestaltete Sicherheitsinfrastruktur aus. Für Anwender mit einem besonderen Sicherheitsanspruch ist das Open Source BIOS eine unerlässliche Komponente, die den Schutz weit über das Betriebssystem hinaus verbessert und so wirkungsvoller vor Angriffen schützt.

Wer also Firewalls baut oder betreibt, sollte sich nicht allein auf bekannte Betriebssysteme verlassen, sondern auch die Firmware in den Blick nehmen. Der Wechsel zu Coreboot ist ein Schritt auf dem Weg zu einem vertrauenswürdigen und widerstandsfähigen Netzwerk, der sich durch vertiefte Kontrolle, Geschwindigkeit und Open Source Transparenz auszeichnet. Gerade in Zeiten immer raffinierterer Cyberangriffe ist ein offenes BIOS ein wichtiger Baustein für die digitale Sicherheit von morgen.