Im Zuge der zunehmenden Digitalisierung und Vernetzung von Unternehmensinfrastrukturen rücken Sicherheitslücken in Softwarelieferketten immer stärker in den Fokus von Behörden und IT-Experten. Die Cybersecurity and Infrastructure Security Agency (CISA) hat jüngst eindringlich vor komplexen Risiken innerhalb von Lieferketten gewarnt, nachdem Ransomware-Banden Schwachstellen in der Remote-Support-Software SimpleHelp ausnutzen konnten, um in Systeme von Kunden einzudringen. Diese Warnung verdeutlicht, wie wichtig es für Unternehmen und Softwareanbieter ist, ihre Sicherheitsprozesse zu verbessern und Schwachstellen zügig zu beheben, um Angreifer abzuwehren und große Ausfälle zu verhindern. SimpleHelp ist eine weitverbreitete Remote-Support-Lösung, die es IT-Dienstleistern ermöglicht, Systeme ihrer Kunden aus der Ferne zu verwalten und zu warten. Gerade in Zeiten, in denen Homeoffice und dezentrale Arbeitsmodelle verstärkt genutzt werden, gewinnen solche Werkzeuge an Bedeutung, jedoch bergen sie gleichzeitig ein erhöhtes Sicherheitsrisiko.

Die von SimpleHelp betroffenen Versionen bis 5.5.7 enthalten mehrere schwerwiegende Schwachstellen, darunter CVE-2024-57727, die es Angreifern ermöglichen, Zugriff auf die Netzwerke von Unternehmen zu erlangen und diese für erpresserische Zwecke zu kompromittieren. Die Komplexität moderner Software-Lieferketten stellt Unternehmen vor große Herausforderungen. Hersteller liefern ihre Produkte nicht nur direkt an Endkunden, sondern häufig über mehrere Zwischenstationen und Dienstleister hinweg.

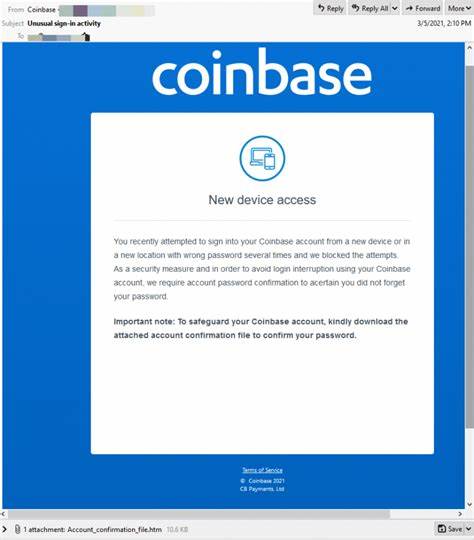

Wenn ein Softwareanbieter unzureichende Sicherheitskontrollen durchführt und fehlerhafte oder ungepatchte Programme an andere Unternehmen weitergibt, können Cyberkriminelle diese Schwachstellen nutzen, um sich systematisch Zugang zu sensiblen Firmennetzwerken zu verschaffen. Dies führt dazu, dass nicht nur der ursprüngliche Anbieter, sondern auch alle nachgelagerten Kunden bedroht sind – ein Effekt, den Experten als „Supply Chain Attack“ (Lieferkettenangriff) bezeichnen. Im Fall von SimpleHelp wurde die Sicherheitslücke bereits Mitte Januar 2025 öffentlich bekannt gegeben. Dennoch nutzten Betreiber der Play-Ransomware-Gruppe diese Schwachstelle und weitere Fehler in der Software, um in kurzer Zeit mehrfach Angriffe durchzuführen. Ein besonders alarmierender Fall betraf einen Anbieter von Abrechnungsdienstleistungen für Versorgungsunternehmen, dessen Systeme kompromittiert wurden, was den Betrieb und die Zahlungsvorgänge beeinträchtigte.

Solche Vorfälle zeigen die Gefahr, die von Angriffen auf den IT-Support und Dienstleistungssektor ausgeht, der als Bindeglied zwischen Softwareherstellern und Großkunden fungiert. Die CISA unterstreicht die Dringlichkeit, dass sowohl Softwarehersteller als auch deren Kunden proaktive Maßnahmen zur Risikominderung ergreifen müssen. Anbieter werden aufgerufen, ihre betroffenen Systeme schnellstmöglich zu isolieren, alle verfügbaren Sicherheitsupdates zu installieren und ihre Kunden umfassend über die Bedrohungslage zu informieren. Auf Kundenseite sollten Verantwortliche umgehend prüfen, ob SimpleHelp-Endpunkte im Netzwerk betrieben werden, diese so schnell wie möglich isolieren und aktualisieren. Die Einhaltung der bereitgestellten Sicherheitsrichtlinien des Herstellers ist dabei essentiell, um weitere Angriffsmöglichkeiten zu schließen.

Darüber hinaus empfiehlt die Cybersicherheitsbehörde allen betroffenen Organisationen, im Falle eines Angriffs oder eines vermuteten Sicherheitsvorfalls detaillierte Informationen zur Verfügung zu stellen, um die Ermittlungen durch das FBI und andere Sicherheitsbehörden zu unterstützen. Diese Informationen umfassen zum Beispiel auffälligen Datenverkehr von oder zu ausländischen IP-Adressen, den Inhalt der Lösegeldforderung und Hinweise darauf, wie die Angreifer vorgegangen sind. Die Kooperation fördert die Analyse der Angriffsmethoden und die Entwicklung gezielter Schutzmaßnahmen. Die Ausgangslage verdeutlicht, dass das Thema Software-Lieferkettensicherheit höchste Priorität besitzen muss. Unternehmen sollten verstärkt darauf achten, nur Software von vertrauenswürdigen Anbietern zu nutzen, Sicherheitspatches zeitnah einzuspielen und interne Systeme kontinuierlich auf verdächtige Aktivitäten zu überwachen.

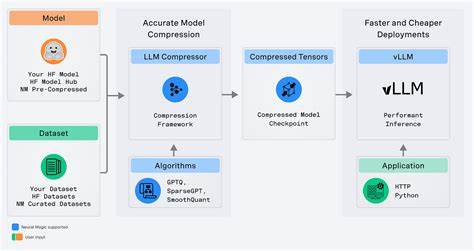

Zugleich ist es erforderlich, dass Softwarehersteller umfangreiche Tests und Sicherheitsüberprüfungen durchführen, bevor sie ihre Produkte auf den Markt bringen oder an Geschäftskunden ausliefern. Ein ganzheitlicher Ansatz auf Basis von Risikomanagement und Zusammenarbeit zwischen Behörden, Herstellern und Anwendern ist notwendig, um zukünftig derartigen Angriffen effektiv vorzubeugen. Die jüngsten Ereignisse im Zusammenhang mit SimpleHelp sind kein Einzelfall, sondern Teil eines globalen Trends, bei dem Cyberkriminelle vermehrt gezielt Lieferketten ausnutzen, um weitreichenden Schaden zu verursachen. Beispiele wie der Angriff auf die 3CX-Kommunikationssoftware zeigen, dass diese Problematik hohe Sicherheitsstandards und ständige Wachsamkeit erfordert. Die Verschmelzung der Bereiche IT-Sicherheit, Compliance und Lieferkettenmanagement wird in den kommenden Jahren eine zentrale Rolle in der Risikovermeidung spielen.