Im digitalen Zeitalter sind Browser-Erweiterungen ein unverzichtbarer Bestandteil unseres Online-Erlebnisses. Sie erweitern Funktionalitäten, verbessern die Produktivität und bieten vielseitige Möglichkeiten zur Personalisierung. Doch gerade diese unscheinbaren Ergänzungen bergen oft erhebliche Sicherheitsrisiken, die vielen Nutzern und selbst IT-Experten nicht ausreichend bewusst sind. Eine brandaktuelle Entwicklung zeigt, wie Chrome-Erweiterungen auf lokal laufende Model Context Protocol (MCP)-Server zugreifen können – und das ohne jegliche Authentifizierung. Dies öffnet Tür und Tor für Angriffe, die den gesamten Schutzmechanismus des Browsers aushebeln, insbesondere das Sandbox-System, das eigens zum Schutz vor solchen Risiken entwickelt wurde.

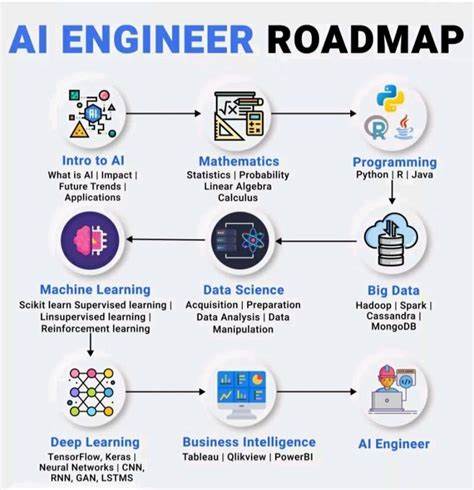

Die Konsequenzen sind gravierend und reichen von unautorisiertem Zugriff auf das Dateisystem bis hin zur kompletten Übernahme des Systems. Das Thema gewinnt immer mehr an Relevanz, da MCP-Server vermehrt in Entwicklerumgebungen, aber auch in produktiven Systemen eingesetzt werden, oft ohne angemessene Sicherheitsvorkehrungen. Um die Tragweite und die zugrundeliegenden Mechanismen zu verstehen, lohnt es sich, einen detaillierten Blick auf diese Schnittstellen und deren Schwachstellen zu werfen. Der Model Context Protocol ist ein offenes Protokoll, das entwickelt wurde, um KI-Agenten mit systeminternen Tools und Ressourcen auf einem Endgerät zu verbinden. Sein Fokus liegt dabei auf maximaler Flexibilität und Schnittstellenvereinheitlichung, um unterschiedliche MCP-Implementierungen nahtlos und effizient ansprechen zu können.

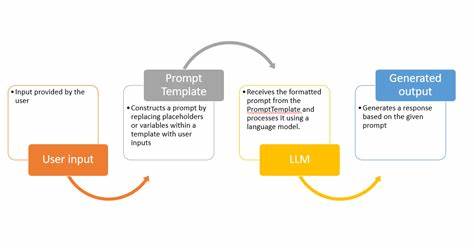

Anwendungen, die MCP-Server nutzen, binden sich meist lokal an bestimmte Ports, häufig auf dem localhost, was die Kommunikation zwischen Client und Server auf eine einzige Maschine beschränkt. Dieses Design soll den Zugriff komfortabel und sicher gestalten. Jedoch zeigt die Praxis, dass viele MCP-Server keine oder nur unzureichende Authentifizierungsmechanismen implementieren. Als Standard setzen viele auf zwei Kommunikationswege: Server-Sent Events (SSE) über HTTP-Anfragen und Standard Input/Output Streams (stdio) des Prozesses. Beide Methoden sind von Natur aus offen und ohne Sicherheitsvorkehrungen, was aus Nutzersicht bequem, aus Sicherheitsgesichtspunkten jedoch höchst kritisch ist.

Beobachtungen haben gezeigt, dass eine einfache Chrome-Erweiterung – selbst ohne besondere Berechtigungen – direkt mit MCP-Servern kommunizieren und deren Funktionen ausnutzen kann. Die Erweiterung sendet Anfragen an einen lokalen Port, erhält daraufhin eine Liste der vom MCP-Server zur Verfügung gestellten Werkzeuge und kann diese unmittelbar ansteuern. Besonders erschreckend ist dies bei MCP-Servern, die Zugriff auf das Dateisystem erlauben. Hierdurch kann eine Erweiterung nicht nur Daten auslesen, sondern auch Änderungen vornehmen, Dateien manipulieren oder Schadcode einschleusen. Diese Möglichkeit stellt eine massive Sicherheitslücke dar.

Der Browser-Sandbox-Ansatz, der eigentlich isolierte Umgebungen schaffen soll, in denen Erweiterungen nur begrenzte Rechte besitzen, wird durch die ungeschützte Verbindung zu MCP-Servern praktisch aufgehoben. Das heißt, die bisher geltenden Sicherheitsannahmen müssen grundlegend hinterfragt werden. Verschärft wird die Lage dadurch, dass Google zwar Ende 2023 strengere Regeln für private Netzwerkadressen in Chrome eingeführt hat, um den Zugriff von öffentlichen Webseiten aus auf localhost und andere private IP-Adressen zu blockieren. Diese Beschränkungen gelten jedoch nicht für Browser-Erweiterungen. Diese genießen weiterhin privilegierten Zugriff auf lokale Dienste.

Somit entsteht ein zweischneidiges Schwert: Auf der einen Seite erhöht Google die Sicherheit für normale Webseiten und Nutzer, auf der anderen Seite bleibt eine hintertürartige Angriffsfläche bestehen – bestehend aus der Kombination aus Chrome-Erweiterungen und lokalen MCP-Diensten. Die Vielfalt der MCP-Anwendungsbereiche trägt zusätzlich zur Komplexität und Risikopotenzial bei. Neben den oben genannten Dateisystemzugriffen gibt es MCP-Server, die Schnittstellen zu populären Kommunikationsplattformen wie Slack oder WhatsApp anbieten. Die möglichen Auswirkungen eines Angriffs in solchen Szenarien reichen von Datenschutzverletzungen durch das Auslesen vertraulicher Nachrichten bis hin zur Manipulation oder Löschung wichtiger Daten. Unternehmen, die solche Tools im Einsatz haben, befinden sich somit in einer besonders gefährdeten Position.

Sicherheitsverantwortliche sehen sich damit einem neuen, bisher unterschätzten Angriffsvektor gegenüber. Die konventionellen Maßnahmen zur Malware-Erkennung und zur Sandboxing-Restriktion greifen hier nur unzureichend, da der Angriff von innerhalb des Systems, durch einen scheinbar legitimen Prozess in Form einer Chrome-Erweiterung erfolgt. Welche Gegenmaßnahmen bieten sich an, um diese Gefahr einzudämmen? Zum einen müssen Unternehmen und Entwickler MCP-Server mit adäquaten Authentifizierungsmechanismen ausstatten. Jeder Zugriff sollte verlässlich überprüft und auf Basis von Berechtigungen eingeschränkt werden. Standardmäßig darf kein offener, authentifikationsfreier Zugang existieren.

Des Weiteren empfiehlt es sich, den Betrieb von MCP-Servern in sichere Container oder isolierte Umgebungen zu verlagern, sodass deren Zugriffspunkte nicht direkt mit dem lokalen Netzwerk und sensiblen Daten in Berührung kommen. Im Browserbereich sind Nutzer und Administratoren angehalten, exzessiv auf die Verwendung von unsicheren Chrome-Erweiterungen zu verzichten und diese bestenfalls zentral zu kontrollieren. Dort, wo der Einsatz solcher Erweiterungen erforderlich ist, sollte streng kontrolliert werden, welche Zugriffsrechte sie besitzen. Ebenso kann eine Überwachung der lokal aktiven Ports und Prozesse ein Frühwarnsystem bilden, um unautorisierte Verbindungen zu erkennen. Darüber hinaus ist die Sensibilisierung und Schulung von Anwendern und Entwicklern essentiell.

Die meisten Nutzer sind sich der Risiken von lokalen Diensten und der Interaktion mit Browser-Erweiterungen nicht bewusst. Hier kann Aufklärung helfen, Fehlverhalten zu reduzieren und die IT-Sicherheitskultur zu stärken. Langfristig gesehen bedarf es einer Evolution der Sicherheitsmodelle für Browser-Erweiterungen und lokaler KI-Schnittstellen. Hersteller wie Google sind gefordert, eine grundlegendere Absicherung zu schaffen, die es nicht nur Webseiten, sondern auch Erweiterungen verwehrt, unkontrollierten Zugriff auf lokale Dienste zu erlangen, ohne ausdrückliche und sichere Genehmigung. Auch Standards und Protokolle wie MCP müssen in der Sicherheitsarchitektur weiterentwickelt werden, um solche Risiken systematisch zu minimieren.

Die Kombination aus fortschreitender KI-Integration, Cloud-Anwendungen und lokalen Schnittstellen eröffnet viele spannende Möglichkeiten. Sie bringt jedoch auch neue Angriffspunkte mit sich, die sorgfältig adressiert werden müssen, um die Sicherheit der Nutzer nicht zu gefährden. Das kürzlich aufgezeigte Risiko eines Sandbox-Ausbruchs durch die Interaktion von Chrome-Erweiterungen mit MCP-Servern zeigt, wie dynamisch die Bedrohungslage im digitalen Ökosystem ist. Wer heute auf Sicherheit setzt, sollte nicht nur bekannte Schwachstellen im Blick behalten, sondern auch die ständig entstehenden neuen Technologien genau prüfen und frühzeitig Gegenmaßnahmen implementieren. Es liegt an allen Beteiligten – Hersteller, Entwickler, Nutzer und Security-Teams – die Verantwortung zu übernehmen und gemeinsam für stabile und sichere Systeme zu sorgen.

Nur so kann das Vertrauen in digitale Produkte langfristig erhalten bleiben.