Mit dem rasanten Fortschritt der Künstlichen Intelligenz und zunehmenden Einsatz autonomer KI-Agenten in Unternehmen rückt die Sicherheit dieser Systeme immer mehr in den Fokus. Insbesondere steigt die Gefahr von Angriffen über sogenannte MCP-Tool-Poisoning-Versuche, bei denen manipulierte Werkzeuge oder Agenten die Integrität sensibler Daten gefährden können. Um diesen Herausforderungen effektiv zu begegnen, gewinnt ein durchdachter und umfassender Registrierungs-Workflow zunehmend an Bedeutung, der sowohl Identitätsprüfungen als auch eine zentrale Kontrolle und Überwachung von KI-Agenten und Tools ermöglicht. Die Grundlage vieler moderner KI-Agent-Ökosysteme bildet das Model Context Protocol (MCP) sowie Agent-to-Agent (A2A)-Kommunikation. Diese Protokolle ermöglichen es verschiedenen Agenten und Tools, Informationen auszutauschen und miteinander zu interagieren.

Doch diese Offenheit eröffnet auch neue Angriffsvektoren, die von Angreifern genutzt werden können, um schadhafte Modifikationen in Tools einzuschleusen oder vertrauliche Daten auszuspähen. Solche Angriffe sind keineswegs theoretischer Natur, sondern wurden in der Praxis bereits beobachtet, etwa wenn ein bösartiger MCP-Server auf sensitive Informationen wie WhatsApp-Chats oder SSH-Schlüssel zugreift – ohne dass der Nutzer dies bemerkt. Ein zentrales Problem ist das Fehlen eines einheitlichen und zentralisierten Governance-Systems für die Verwaltung und Verifikation von Agenten sowie MCP-Servern. Viele Implementierungen verzichten bisher auf standardisierte Verfahren zur Legitimitätsüberprüfung und Nachverfolgung von Tools, wodurch das Eindringen manipulierter Software erleichtert wird. Ohne klare Kontrolle und kontinuierliche Validierung öffnet sich ein Einfallstor für sogenannte Tool-Poisoning-Angriffe, bei denen die Kontexteingaben eines Tools so manipuliert werden, dass sie falsche oder schädliche Aktionen auslösen.

Ein effektiver Registrierungs-Workflow kann hier Abhilfe schaffen, indem er die Erstellung und Nutzung von Tools durch eine mehrstufige Analyse, Authentifizierung und Zulassung sichert. Die Implementierung eines umfassenden Security-Frameworks, bestehend aus einem sogenannten Registrierungskatalog und einem Agent-Gateway, bildet dabei die Basis für eine vertrauenswürdige und sichere Agenten-Architektur. Der Registrierungskatalog erfüllt die Aufgabe, alle Entwickler und Tools zentral zu erfassen, ihre Identität mittels digitaler Signaturen zu verifizieren und sicherzustellen, dass nur geprüfte, unmanipulierte Tools im Netzwerk eingesetzt werden. Der Katalog verwaltet umfangreiche Metadaten zu jedem Tool, wie die Versionsnummer, den Quellcode-Standort, die Zugriffsrechte und Sicherheitsbescheinigungen. So können Unternehmen nachvollziehen, wer ein Tool eingereicht hat, welche Änderungen vorgenommen wurden und ob das Tool alle Sicherheitsanforderungen erfüllt.

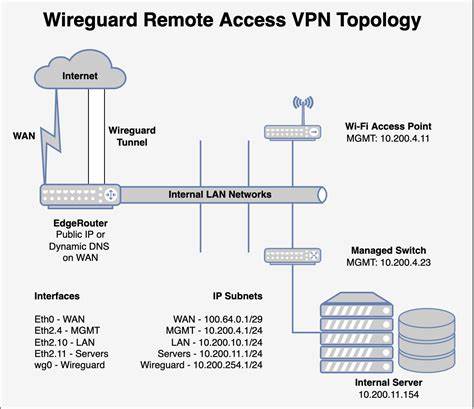

Ergänzt wird der Registrierungskatalog durch das Agent-Gateway als intelligentes zwischengeschaltetes Sicherheitstor. Dieser kontrolliert den Datenverkehr zwischen Agenten und MCP-Servern und führt eine Echtheitsprüfung der angebotenen Tools mittels Abgleich ihrer kryptografischen Signaturen durch. Zudem baut das Gateway zusätzliche Schutzmechanismen ein, zum Beispiel das Bereinigen von Tool-Beschreibungen, um versteckte Manipulationen oder übermäßige Rechteanforderungen zu entfernen. So wird verhindert, dass Angreifer fehlerhafte oder überprivilegierte Tools ins System einschleusen. Ein weiterer wichtiger Aspekt des Agent-Gateways ist die enge Verzahnung mit den bestehenden Identitäts- und Zugriffskontrollsystemen in Unternehmen.

Dadurch ist gewährleistet, dass nur berechtigte Nutzer oder Agenten bestimmte Tools ausführen dürfen, stets im Rahmen der definierten Zugriffsrichtlinien und unter Berücksichtigung des jeweiligen Kontexts. Zudem protokolliert das Gateway alle Aktivitäten transparent und umfassend, was die Auditierbarkeit erhöht und eine schnelle Reaktion bei Sicherheitsvorfällen ermöglicht. Der Registrierungsprozess selbst setzt auf eine Kombination aus automatisierter Sicherheitsanalyse und menschlicher Prüfung. Nach der Registrierung eines neuen Entwicklers, beispielsweise durch eine Identitätsbestätigung via Firmen-E-Mail und Zwei-Faktor-Authentifizierung, wird jedes Tool einer mehrstufigen Überprüfung unterzogen. Automatisierte Scans prüfen Quellcodeänderungen, Abhängigkeiten auf Schwachstellen sowie die Semantik der Tool-Anweisungen.

Besteht ein Tool Anforderungen mit hohem Risiko, folgt eine manuelle Prüfung durch ein spezialisiertes Sicherheitsteam, das die Funktion und Berechtigungen des Tools kritisch hinterfragt. Das Ergebnis dieses Prozesses ist eine digitale Signatur, die das Tool eindeutig identifiziert und seine Unversehrtheit sichert. Die Eintragung in den Registrierungskatalog schafft eine unveränderbare Historie, die später jederzeit für Überprüfungen herangezogen werden kann. So entsteht eine vertrauenswürdige Quelle für alle Agenten im Netzwerk, die darüber auch ihren Zugriff und ihre Interaktionen koordinieren. Wichtig ist, dass der Registrierungs-Workflow von Anfang an auf Skalierbarkeit ausgelegt ist.

Unternehmen sollten bereits in frühen Entwicklungsstadien ihre Sicherheitsarchitektur so konzipieren, dass sie wachsenden Anforderungen und steigender Anzahl an Agenten gewachsen ist. So werden schlechte Gewohnheiten und experimentelle Zwischenlösungen vermieden, die später zu Sicherheitslücken führen. Fortschrittliche Systeme setzen zudem auf progressive Verifikationsprozesse. Tools mit geringen Risiken durchlaufen eine leichtere Prüfung, während sensible Tools, etwa mit Zugriff auf Kunden- oder Zahlungsdaten, strengeren Kontrollen unterzogen werden. Auf diese Weise bleibt die Sicherheit hoch, ohne die Produktivität unnötig zu bremsen.

Transparenz gegenüber den Nutzern ist ein weiterer Schlüsselfaktor für Akzeptanz und Vertrauen. Endanwender sowohl als auch die KI-Agenten selbst sollten klar erkennen können, ob ein Tool verifiziert wurde oder nicht. Diese Informationsbereitstellung kann durch Statusanzeigen oder Metadaten erfolgen und hilft, Fehlverwendungen zu vermeiden. Mit Blick auf die Zukunft sollten Unternehmen ihre Architektur für eine erweiterte, organisationsübergreifende Vertrauensbildung planen, da KI-Agenten zunehmend mit externen Systemen kommunizieren und zusammenarbeiten. Ein universeller Standard für Registrierung und Verifikation ist dabei ein erstrebenswertes Ziel, das eine breite Akzeptanz und interoperable Sicherheitslösungen ermöglicht.

Die Kombination aus einem robusten Registrierungs-Workflow, einem sicheren und aktuellen Registrierungskatalog sowie einem intelligenten Agent-Gateway bildet die Grundlage für eine vertrauenswürdige KI-Agenten-Ökosphäre. Dieses mehrschichtige Sicherheitskonzept schützt Organisationen effektiv vor den Risiken des MCP-Tool-Poisoning und stellt sicher, dass nur authentische und geprüfte Tools zur Ausführung gelangen. Angesichts der zunehmenden Autonomie und Verbreitung von KI-Agenten in geschäftskritischen Abläufen wird diese Sicherheitsschicht zukünftig unverzichtbar sein. Investitionen in eine solche Architektur machen sich langfristig bezahlt, da sie nicht nur aktuelle Bedrohungen abwehren, sondern auch flexible Grundlagen für künftige Innovationen und Erweiterungen bieten. Unternehmen, die frühzeitig auf sichere Registrierungs-Workflows setzen, können ihre KI-Agenten mit einem hohen Maß an Vertrauen betreiben und so einen entscheidenden Wettbewerbsvorteil erzielen.

Im Spannungsfeld zwischen Automatisierung, Vernetzung und Sicherheit bildet dieses Konzept das Rückgrat für eine verantwortungsvolle und nachhaltige Integration von KI in den unternehmerischen Alltag.