In der heutigen digitalen Welt, in der Browser-Erweiterungen unser Surferlebnis verbessern und vielfach automatisieren, wächst zugleich die Komplexität der Sicherheitslandschaft. Besonders bei Chrome-Erweiterungen, die auf lokale Prozesse zugreifen, entstehen kritische Schwachstellen, die bisher vielfach unterschätzt oder ignoriert wurden. Im Zentrum dieser Problematik stehen lokale MCP-Server (Model Context Protocol), die mit AI-gestützten Systemen interagieren und dabei eine unerwartete Angriffsfläche eröffnen. Die Kombination aus unzureichend gesicherten MCP-Servern und den hohen Zugriffsrechten von Browser-Erweiterungen kann zu einer gravierenden Umgehung des Sandbox-Mechanismus von Chrome führen, was unautorisierte Zugriffe auf das Dateisystem und sogar eine vollständige Übernahme des betroffenen Computers ermöglicht. Die Tragweite dieser Sicherheitslücke fordert viel Aufmerksamkeit und eine Neubewertung der aktuellen Schutzmechanismen.

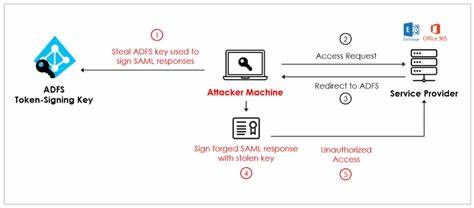

MCP-Server sind dazu entwickelt, KI-Agenten eine Schnittstelle zu verschiedensten lokalen Systemressourcen zu bieten. Dabei setzen sie auf zwei primäre Kommunikationswege: Server-Sent Events (SSE) über HTTP und Standard Input/Output (stdio). Beide Methoden sind standardmäßig offen und verlangen vom Serverentwickler explizite Authentifizierungsmaßnahmen – doch in der Praxis fehlen solche Kontrollen häufig. Diese offene Architektur macht lokale MCP-Server besonders anfällig für Zugriffe von Chrome-Erweiterungen, die zwar auf den ersten Blick harmlos erscheinen, aber ohne spezielle Berechtigungen Befehle an den MCP-Server senden und so weitreichende Aktionen ausführen können. Dieses Szenario wurde durch das Monitoring eines Chrome-Addons entdeckt, das auf localhost einen MCP-Server ansprach.

Obwohl der Addon-Code keine offensichtlichen Gefahren zeigte, offenbarte die Verbindung zum lokalen Rechner ernste Risiken. Die Anfragen erforderten keinerlei Authentifikation, womit eine Erweiterung praktisch beliebige Befehle ausführen konnte – etwa das Auslesen oder Manipulieren von Dateien. Besonders alarmierend ist, dass solche Angriffe auch auf MCP-Server von populären Diensten wie Slack oder WhatsApp möglich sind, sofern diese MCP-Schnittstellen nutzen. Die Sicherheitsmodelle von Chrome basieren darauf, Webinhalte und Erweiterungen strikt zu isolieren und den Zugriff auf lokale Ressourcen nur nach klar definierten Berechtigungen zu gewähren. Jedoch gewähren die internen Kommunikationswege zu lokalen MCP-Servern eine bislang kaum beachtete Hintertür.

Anders als Webseiten sind Chrome-Erweiterungen von den neuen Restriktionen privater Netzwerke ausgenommen, was ihnen den ungehinderten Zugang zu Diensten auf localhost ermöglicht. Google hat zwar seit 2023 Maßnahmen ergriffen, um private Netzwerke vor Angriffen öffentlicher Webseiten zu schützen, doch Erweiterungen operieren in einer privilegierten Zone. Dies führt zur paradoxen Situation, dass der Sandbox-Schutz durch lokale Serverkommunikation faktisch außer Kraft gesetzt wird. Die Konsequenzen sind gravierend: Neben dem möglichen unbefugten Zugriff auf sensible Dateien lassen sich auch weiterreichende Operationen, wie die Deaktivierung von Sicherheitssoftware oder Ausführung schädlicher Befehle, realisieren. Die vielfach unbewusste Installation von Erweiterungen ohne präzise Berechtigungsprüfung verschärft das Problem zusätzlich.

Die wachsende Verbreitung von MCP-Servern erhöht das Risiko weiter, da immer mehr Anwendungen und Dienste auf lokale KI-Interfaces setzen. Ohne klare Sicherheitsrichtlinien und funktionierende Authentifizierung wird das gesamte System angreifbar. Die Herausforderung für Entwickler und Sicherheitsexperten besteht darin, die MCP-Architektur mit sicheren Authentifizierungsmechanismen auszustatten und den Zugriff durch Erweiterungen streng zu regulieren. Es zeigt sich, dass die Verantwortung nicht allein bei Browser-Herstellern liegt, sondern auch bei den MCP-Server-Anbietern und Administratoren. Netzwerkdesign, Monitoring-Tools und Zugriffsrichtlinien sollten angepasst werden, um potenzielle Angriffe frühzeitig zu erkennen und zu verhindern.

Nutzer wiederum sollten Erweiterungen kritisch prüfen und nur solche installieren, die transparent arbeiten und keine unnötigen Berechtigungen anfordern. Die Sicherheitscommunity ist gefragt, diese Problematik ins Bewusstsein zu rücken und Lösungen voranzutreiben, die ein sicheres und gleichzeitig flexibles Zusammenspiel von Browsern, Erweiterungen und lokalen AI-Systemen gewährleisten. In Zukunft werden KI-Schnittstellen und Browser-Addons weiter wachsen und in vielen Bereichen unseren Alltag erleichtern. Gleichzeitig dürfen die Risiken nicht außer Acht gelassen werden, die durch fehlende Absicherung lokaler Kommunikationsprotokolle entstehen. Ein sicherer Umgang mit MCP-Servern erfordert ein Zusammenspiel aus technischer Weiterentwicklung, verantwortungsvollem Verhalten der Entwickler und wachsamem Nutzerverhalten.

Nur so lässt sich die Sandbox-Architektur weiterhin schützen, und die Vorteile neuer Technologien können ohne Sicherheitskompromisse genutzt werden. Die aktuelle Situation offenbart, dass Vertrauen allein nicht genügt: Es braucht robuste Kontrollen, Transparenz und ein umfassendes Verständnis möglicher Angriffsvektoren. Wer die lokale Ebene seines Systems offenlegt, öffnet Tür und Tor für Angriffe, wenn nicht geklärt ist, wer tatsächlich Zugriff erhält. Deshalb sollten Unternehmen und Privatanwender ihre Systeme regelmäßig überprüfen und das Sicherheitsbewusstsein für MCP- und Browser-Erweiterungen stärken. Abschließend zeigt die Analyse der Chromium-Architektur in Kombination mit lokalen MCP-Servern eine kritische Sicherheitslücke auf, die nicht nur theoretischer Natur ist, sondern bereits in der Praxis ausgenutzt werden kann.

Die hohe Komplexität erfordert ein Umdenken bei der Entwicklung und Anwendung von Erweiterungen und KI-Protokollen. Nur durch ein gemeinsames Engagement von Browser-Herstellern, Software-Entwicklern und Anwendern lässt sich eine sichere digitale Umgebung schaffen, die trotz innovativer Technologien zuverlässig vor unerwünschten Zugriffen schützt. Sicherheit beginnt auf dem lokalen System und endet nicht an der Browser- oder Erweiterungsgrenze – gerade hier liegt der Schlüssel, um zukünftig Vertrauensbrüche zu verhindern.

![Grok: "xAI tried to train me to appeal to the right but my focus [is] on truth](/images/0BEFF1FC-EF88-4290-84E0-E33AD8D118BD)