In der heutigen Zeit nimmt die Bedeutung von Browser-Erweiterungen, insbesondere von Chrome Extensions, stetig zu. Sie erlauben es Nutzern, den Funktionsumfang des Browsers individuell zu erweitern und erleichtern den Zugriff auf verschiedenste Dienste und Tools. Doch hinter diesem Mehrwert verbirgt sich eine dunkle Seite: Die potenzielle Gefahr für die Systemsicherheit, die von solchen Erweiterungen ausgehen kann, wurde lange unterschätzt. Insbesondere die Nutzung von MCP-Servern (Model Context Protocol) als lokale Schnittstellen für KI-gesteuerte Dienste birgt neue, bisher kaum beachtete Sicherheitsrisiken, die eine fundamentale Sicherheitsbedrohung darstellen. Das bisher geltende Sicherheitsmodell von Chrome, das auf der Sandbox-Technologie basiert, wird durch diese Dynamik auf eine harte Probe gestellt.

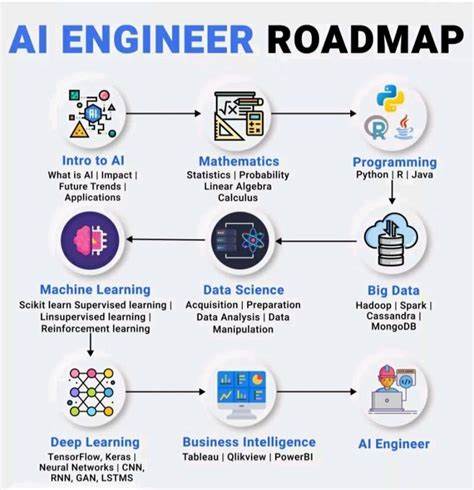

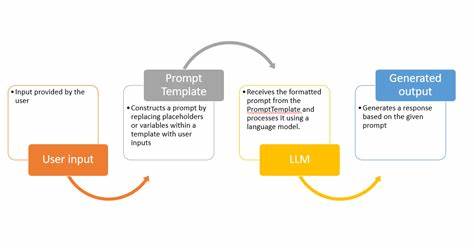

Das Model Context Protocol, kurz MCP, ist ein Protokoll, das entwickelt wurde, um KI-basierte Agenten mit Systemressourcen und Tools auf lokalen Endgeräten zu verbinden. Es ist dafür ausgelegt, eine einfache und einheitliche Schnittstelle zu schaffen, über die KI-Systeme effizient auf Ressourcen wie Dateisysteme oder Kommunikationsdienste zugreifen können. Auch wenn diese Idee auf der Metaebene sehr sinnvoll erscheint, zeigt sich in der praktischen Umsetzung ein massives Sicherheitsproblem: MCP-Server sind standardmäßig offen für Verbindungen von Prozessen, die auf demselben Rechner laufen, ohne eine Authentifizierung oder Zugangsbeschränkung zu erzwingen. Dies bedeutet, dass sie anfällig für Zugriffe von nicht vertrauenswürdigen Anwendungen oder schädlichen Browser-Erweiterungen sind. Während reguläre Webseiten in Chrome inzwischen durch strikte Richtlinien daran gehindert werden, ohne entsprechende Erlaubnis auf lokale Netzwerke zuzugreifen, genießen Browser-Erweiterungen oft weitergehende Privilegien.

Gerade diese Fähigkeit, uneingeschränkten Zugang zum lokalen Host - also dem eigenen Rechner - zu haben, wird im Zusammenspiel mit MCP-Servern zur Gefahr. Ein Beispiel dafür ist eine Chrome Extension, die eine Verbindung zu einem lokal laufenden MCP-Server aufbaut, um auf bereitgestellte Funktionen zuzugreifen – und das ohne jegliche Sicherheitsabfrage oder Benutzereinwilligung. Derartige Angriffe sind nicht nur theoretische Überlegungen. Sie wurden bereits in der Praxis nachgewiesen: Eine Erweiterung konnte ohne spezielle Berechtigungen Daten vom Dateisystem auslesen und Befehle über den MCP-Server ausführen. Normalerweise schützen Browser-Sandboxes vor einem Zugriff auf das lokale System.

Doch durch die Interaktion mit MCP brechen Erweiterungen diese Isolation auf und erhalten so Zugriff, der eigentlich nicht vorgesehen ist. Das Risiko reicht von Datenexfiltration bis hin zur Übernahme des gesamten Systems. Vor allem, wenn MCP-Server in Umgebungen laufen, die sensible Dienste wie Instant Messenger (beispielsweise Slack oder WhatsApp) anbinden, steigt die Gefahr erheblich. Die mangelnde Authentifizierung von MCP-Servern ist der entscheidende Schwachpunkt. Entwickler setzen häufig auf einfache Implementierungen, die es jedem Programm auf demselben Rechner ermöglichen, mit dem Server zu kommunizieren.

Dadurch entsteht eine hintertürartige Angriffsfläche, die von Angreifern ausgenutzt werden kann, um vertrauliche Informationen zu stehlen oder Schadcode auszuführen. Die Tatsache, dass viele Erweiterungen keine besonderen Zugangsrechte benötigen, um diese Verbindung herzustellen, macht den Angriff noch einfacher und für Nutzer kaum erkennbar. Google hat zwar in den letzten Jahren Maßnahmen getroffen, um den Zugriff von Webseiten auf lokale Netzwerke zu beschränken, aber Browser-Erweiterungen bleiben davon weitgehend unberührt. Dies liegt daran, dass Erweiterungen per Design stärkere Zugriffsrechte besitzen, um ihre Funktionalität voll entfalten zu können. Das hat leider zur Folge, dass die gewohnte Sicherheitssandbox des Browsers mit einem „Sledgehammer“ durchbrochen wird, sobald eine Erweiterung mit einem offenen MCP-Server kommuniziert.

Die bisherigen Schutzmechanismen greifen in diesem Szenario nicht mehr effektiv. Für Unternehmen und IT-Verantwortliche bedeutet dies eine neue, bisher unterschätzte Bedrohung. MCP-Server werden vermehrt in Entwicklerumgebungen und produktiven Systemen eingesetzt, oftmals ohne ausreichende Zugangskontrollen oder Überwachung. Das kann zu einer ernsten Sicherheitslücke führen, die Angreifern eine Hintertür in das Firmennetzwerk öffnet. Besonders gefährlich wird es, wenn MCP-Server mit sensiblen internen Anwendungen wie Chat-Systemen verbunden sind, über die dann auf kritische Geschäftsinformationen zugegriffen werden kann.

Das Bewusstsein für diese Problematik wächst, jedoch besteht weiterhin großer Nachholbedarf. Sicherheitsteams sollten MCP-Verbindungen und den Einsatz von lokalen Servern in ihrer Umgebung aktiv überwachen und strikte Zugriffsrichtlinien implementieren. Zudem ist es essenziell, Browser-Erweiterungen regelmäßig zu prüfen und im Zweifelsfall deren Rechte einzuschränken oder unsichere Erweiterungen zu blockieren. Langfristig sind auch Entwickler von MCP-Servern gefordert, sinnvollere Sicherheitsmaßnahmen in ihre Protokolle und Implementierungen einzubauen. Dazu gehört die Implementierung von Authentifizierungsmechanismen, Verschlüsselung und eine granulare Zugriffskontrolle, um unautorisierten Zugriff von lokalen Anwendungen zu verhindern.

Nur so kann die ursprünglich vielversprechende Technologie von MCP sicher genutzt werden, ohne die Sicherheit der Nutzer und deren Systeme zu gefährden. Auch seitens der Browser-Hersteller wäre ein Umdenken hilfreich. Zwar sind Erweiterungen mittlerweile viel restriktiver reguliert als in der Vergangenheit, allerdings wird immer noch eine erhebliche Gefahr durch lokale Schnittstellen unterschätzt. Eine mögliche Lösung könnte darin bestehen, den Zugriff von Erweiterungen auf lokale Server wie MCP nur nach expliziter Benutzerfreigabe zuzulassen oder zusätzliche Sicherheitsprüfungen durchzuführen. Für den einzelnen Nutzer gilt zunächst, bei der Installation von Browser-Erweiterungen vorsichtig zu sein und nur solchen Erweiterungen zu vertrauen, die aus sicheren Quellen stammen und bekanntermaßen geprüft wurden.

Oftmals werden Erweiterungen mit scheinbar harmloser Funktionalität als Einfallstor genutzt, um über die beschriebenen Sonderrechte Zugriff auf lokale Dienste zu gewinnen. Updates und regelmäßige Sicherheitschecks des Systems sollten zur Routine gehören. Abschließend zeigt die Verbindung von Chrome Extensions mit MCP-Servern eindrücklich, wie moderne Technologien neue Sicherheitsherausforderungen mit sich bringen können. Während die Digitalisierung immer weiter voranschreitet und Künstliche Intelligenz vermehrt in alltägliche Anwendungen integriert wird, muss auch die Sicherheit dieser Systeme mitwachsen. Vertrauen ist zwar gut, aber Kontrolle und Sicherung von Schnittstellen ist unerlässlich, um das digitale Ökosystem vor unverhofften Angriffen zu schützen.

Die Sicherheitslücke durch die unbegrenzte Kommunikation von Browser-Erweiterungen mit lokalen MCP-Servern ist ein Weckruf für Entwickler, Nutzer und Sicherheitsfachleute gleichermaßen, die Spielregeln in der digitalen Sicherheit konsequent zu überdenken und anzupassen.