In der heutigen digitalen Welt, in der Daten zu einer der wertvollsten Ressourcen geworden sind, stehen Entwickler und Unternehmen vor der Herausforderung, den Zugriff auf diese Daten so präzise und sicher wie möglich zu gestalten. Dabei hat sich ein Paradigmenwechsel vollzogen: Von einfach strukturierten Zugriffsmodellen hin zu feingranularen Autorisierungsstrategien, die weit über traditionelle rollenbasierte Systeme hinausgehen. Feingranulare Autorisierung prägt somit die Zukunft moderner Anwendungen und verändert nachhaltig, wie wir Benutzerrechte und Datenzugriffe verwalten. Vor einem Jahrzehnt standen Anwendungen hauptsächlich im Fokus der Funktionsabläufe und der Benutzerinteraktionen. Entwickler dachten in einfachen Regeln: Welche Rolle hat ein Nutzer, und welche Aktionen darf diese Rolle ausüben? Die klassische rollenbasierte Zugriffskontrolle (RBAC) bildete die Grundlage vieler Implementierungen und ermöglichte eine schnelle und unkomplizierte Verwaltung.

Doch in einer Welt, die zunehmend von verteilten Systemen, Cloud-Umgebungen und vielfältigen Nutzerszenarien geprägt ist, reicht diese starr strukturierte Herangehensweise nicht mehr aus. Die Anforderungen an Zugriffssteuerung und Sicherheitsmechanismen sind deutlich komplexer geworden. Anwendungen verarbeiten heute heterogene Daten, die dynamisch und oft in Echtzeit miteinander verbunden sind. Nutzer agieren nicht nur in vordefinierten Rollen, sondern besitzen individuelle Attribute, agieren in verschiedenen Kontexten und interagieren mit Ressourcen auf unterschiedliche Weise. Gleichzeitig steigen regulatorische Vorgaben und Datenschutzanforderungen, die eine detaillierte Kontrolle und Protokollierung von Zugriffen erfordern.

Feingranulare Autorisierung, häufig abgekürzt als Fine-Grained Authorization (FGA), eröffnet hier neue Möglichkeiten, indem sie den Zugriff nicht nur über Rollen, sondern über mehrere Dimensionen steuert. Dazu zählen Benutzerattribute wie Standort, Abteilung oder Berechtigungsstufen, Ressourcenmerkmale wie Eigentümer oder Klassifizierung sowie Beziehungen zwischen Nutzern und Ressourcen. Auch der Kontext einer Anfrage, beispielsweise Tageszeit, Zugriffsgerät oder IP-Adresse, fließt in die Entscheidungsfindung mit ein. Dieser erweiterte Ansatz trägt dazu bei, Zugriffskontrollen realistischer und sicherer zu gestalten. Ein Beispiel dafür ist, dass ein Nutzer nur dann auf ein Dokument zugreifen kann, wenn er sich in einem bestimmten Land befindet und das Dokument einer entsprechenden Abteilung zugeordnet ist.

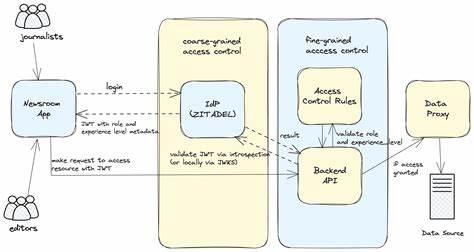

Oder es lässt sich festlegen, dass Manager Zugriffe auf alle Projekte ihrer Teams besitzen, während Mitarbeiter nur auf projektspezifische Ressourcen zugreifen können, zu denen sie in Beziehung stehen. Die technologische Entwicklung hat feingranulare Autorisierung zusätzlich befeuert. Mit dem Aufkommen von Microservices, Cloud-Architekturen und asynchronen Systemen ist die Zugriffslogik dezentralisiert. Das bedeutet, dass Berechtigungsprüfungen nicht mehr zentral in einer einzigen Anwendung oder Datenbank erfolgen können. Vielmehr sind verteilte Policy Decision Points (PDP) erforderlich, die nahe an den jeweiligen Diensten agieren und Zugriffsanfragen schnell und kontextsensitiv bewerten.

Diese PDPs arbeiten oft mit einer zentral verwalteten Policy-Engine zusammen, die Richtlinien konsistent über verschiedene Systeme hinweg orchestriert. Zudem wächst die Anzahl der Stakeholder in modernen Entwicklungs- und Betriebsprozessen. Neben Entwicklern sind mittlerweile Produktmanager, Support-Teams, DevOps und sogar Endnutzer aktiv in die Verwaltung von Zugriffsrechten eingebunden. Damit wird eine transparente und flexible Steuerung notwendig, die sich mit statischen Rollen und hardcodierten Regeln nicht mehr effektiv realisieren lässt. Stattdessen treiben implementierbare, auditierbare und nachvollziehbare Zugriffsrichtlinien die Qualität und Sicherheit der Anwendung.

Ein weiterer entscheidender Treiber für die Verbreitung feingranularer Autorisierung ist der immer weiter steigende Datenumfang. Anwendungen erzeugen und konsumieren riesige Mengen an strukturierten und unstrukturierten Daten mit höchst unterschiedlichen Sicherungsanforderungen. Einfache Rollen, die pauschal alle Dokumente oder Funktionen freigeben, sind für solche Szenarien unzureichend. Stattdessen muss jede Dateninstanz hinsichtlich ihrer Klassifizierung, Zugehörigkeit und Sensitivität betrachtet werden. Ebenso wichtig ist die Fähigkeit, Autorisierungen flexibel an veränderte Anforderungen anzupassen, ohne den kompletten Berechtigungsplan neu zu erstellen.

Google hat mit seinem Zanzibar-Projekt bereits 2018 gezeigt, wie diese komplexe Problematik auf globaler Ebene adressiert werden kann. Zanzibar nutzt Relationship-Based Access Control (ReBAC), welches auf der Modellierung von Beziehungen zwischen Nutzern und Ressourcen in einem Berechtigungsgraphen basiert. Dieses Modell ermöglicht eine dynamische und schnelle Berechtigungsbewertung selbst bei Milliarden von Zugriffsknoten. Die Umsetzung solcher Prinzipien in kommerziellen Lösungen, etwa durch Anbieter wie Permit.io oder FusionAuth, macht modernste Autorisierungskonzepte auch für kleinere Unternehmen praktikabel.

Feingranulare Autorisierung entspricht außerdem den wachsenden Erwartungen der Nutzer an Datenschutz und individuelle Kontrolle. Moderne Anwender möchten verstehen, welche Daten sie besitzen, wer darauf zugreifen kann und wie sie diesen Zugriff selbst steuern können. Features wie kontrollierte Delegationen, zeitlich begrenzte Zugriffsrechte oder selektives Teilen von Inhalten sind keine Luxuswaren mehr, sondern werden als Grundvoraussetzungen für digitale Zusammenarbeit und Sicherheit gesehen. Der Übergang zu feingranularen Zugriffsmodellen muss dabei nicht bedeuten, bestehende Systeme komplett neu zu entwerfen. Vielmehr können traditionelle RBAC-Modelle durch Erweiterungen schrittweise modernisiert werden.

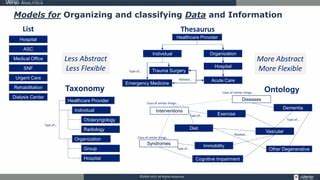

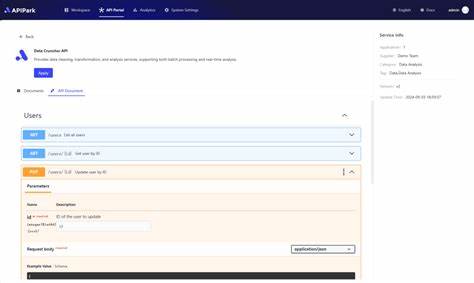

Attribute von Nutzern und Ressourcen lassen sich hinzufügen, Beziehungen abbilden und Policys durch kontextbasierte Bedingungen verfeinern. Mit Werkzeugen für Policy-Management und externen Autorisierungsdiensten ist es möglich, Zugriffsentscheidungen aus der Anwendung herauszulösen, zentral zu verwalten und performant dezentral durchzuführen. Zu den etablierten Modellen zählen neben RBAC Attribute-Based Access Control (ABAC) und Relationship-Based Access Control (ReBAC). ABAC erweitert Rollenzuweisungen durch flexible Bedingungen, die einzelne Attribute von Nutzern, Ressourcen oder Kontextwerten prüfen. ReBAC arbeitet mit semantischen Beziehungskonstrukten, die implizite Berechtigungen ermöglichen, sodass Nutzer auf Ressourcen durch indirekte Verbindungen zugreifen können.

Policy-Based Access Control (PBAC) geht sogar noch einen Schritt weiter, indem Zugriffskontrolle als Code formuliert wird, was maximale Ausdruckskraft und Automatisierung erlaubt. Die technische Umsetzung erfordert eine gute Infrastruktur, wie Policy Decision Points, die nahe an den Anwendungskomponenten liegen und stets aktuelle Daten sowie Richtlinien vorhalten. Eventuelle Latenzen müssen minimiert werden, um den Usern ein flüssiges Anwendungserlebnis zu gewährleisten. Gleichzeitig muss sichergestellt werden, dass alle Berechtigungen umfassend protokolliert und revisionsfähig sind – ein entscheidender Faktor gerade auch in regulierten Branchen. Insgesamt ist die feingranulare Autorisierung nicht nur eine Verbesserung der Sicherheit, sondern eine notwendige Evolution hin zu datenzentrierten Anwendungen, die den komplexen Anforderungen moderner IT-Landschaften gerecht werden.

Sie ermöglicht es Unternehmen, ihre Anwendungen flexibel, skalierbar und trotzdem einfach verwaltbar zu gestalten. Gleichzeitig wird dadurch den Usern mehr Kontrolle und Transparenz gewährleistet, was das Vertrauen in digitale Systeme stärkt. Der Umstieg auf feingranulare Zugriffssteuerung ist somit mehr als nur ein technisches Update – er ist ein entscheidender Schritt, um den heutigen und zukünftigen Herausforderungen im Umgang mit Daten effektiv zu begegnen und modernen Nutzungsanforderungen gerecht zu werden. Deshalb ist jetzt die Zeit, um bestehende Autorisierungsmodelle zu überprüfen, Prozesse zu optimieren und die Vorteile feingranularer Autorisierung in der eigenen Softwareentwicklung zu implementieren.