Im Zeitalter der Digitalisierung gewinnen Browser-Erweiterungen immer mehr an Bedeutung. Besonders Chrome-Erweiterungen sind aufgrund ihrer Vielseitigkeit und einfachen Installation weit verbreitet. Sie versprechen komfortable Zusatzfunktionen und eine Erweiterung der Browser-Fähigkeiten, doch nicht selten bergen sie Gefahren, die bislang unterschätzt wurden. Ein besonders kritischer Punkt ist die Kommunikation dieser Erweiterungen mit lokalen Diensten auf dem eigenen Rechner, insbesondere mit sogenannten MCP-Servern (Model Context Protocol). Dieser Umstand kann zu einer gravierenden Sicherheitslücke führen, die weit über das gewöhnliche Bedrohungsszenario von Malware hinausgeht und inzwischen als ein ernstzunehmender Angriffspfad gilt.

Die Vorstellung, dass eine Browsererweiterung über die lokale Maschine nahezu unbemerkt nahezu beliebige Aktionen durchzuführen vermag, ist alarmierend und unterstreicht die Notwendigkeit, sich intensiv mit den technisch und organisatorisch komplexen Hintergründen zu beschäftigen. MCP-Server sind Schnittstellen, die entwickelt wurden, um KI-gestützte Agenten mit Ressourcen und Werkzeugen auf dem Endgerät zu verbinden. Diese Server ermöglichen es, über definierte Protokolle externe Programme oder Dienste anzusprechen. Die Grundidee dahinter ist clever: Anwendungen können in ihrer Funktionalität stark erweitert werden, indem sie eine einfache, standardisierte Kommunikation mit lokal vorhandenen Werkzeugen erlauben. Allerdings wurde diese Schnittstelle oftmals ohne strenge Sicherheitsrestriktionen implementiert.

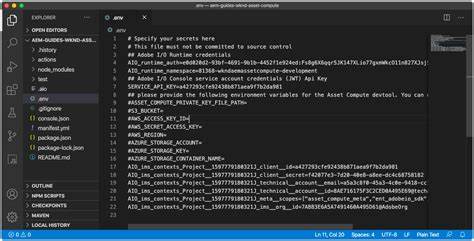

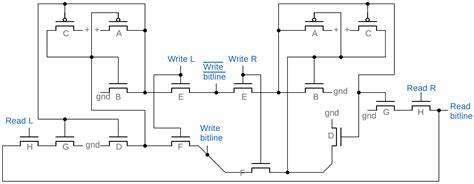

Unauthentifizierter Zugriff ist in der Regel möglich, da bei der Entwicklung der Fokus auf Funktionalität lag und nicht auf Schutzmechanismen wie Authentifizierung oder Zugriffssteuerung. Das macht die MCP-Server besonders anfällig für Missbrauch. Eine weitere technische Besonderheit ist die Verwendung von Server-Sent Events (SSE) als Transportmechanismus. SSE erlaubt es den MCP-Servern, Nachrichten kontinuierlich an verbundene Clients zu senden, während diese gleichzeitig per HTTP POST Anfragen zurückschicken können. Die Schnittstelle ist flexibel und effizient, jedoch fehlt ihr jegliche eingebaute Sicherheitsschicht.

Praktisch bedeutet dies, dass jede Anwendung, die im gleichen lokalen Netzwerk oder auf der Maschine läuft, theoretisch mit dem MCP kommunizieren kann, sofern sie die richtigen Infrastrukturelemente kennt. Hier kommt das Problem mit Chrome-Erweiterungen ins Spiel. Obwohl der Browser Sicherheitsmechanismen einsetzt, um Webseiten und Erweiterungen voneinander sowie vom Betriebssystem zu isolieren, gelingt es manchen Erweiterungen, diese Schutzbarrieren zu umgehen. Beispielsweise erlauben sie Kommunikationsanforderungen zu Services, die auf dem lokalen Host betrieben werden. Da MCP-Server oft ohne Authentifizierung auf einem lokalen Port lauschen, entsteht ein enormes Sicherheitsrisiko.

Verantwortliche Entwickler und Nutzer sind sich der Tragweite dieses Sachverhalts häufig nicht bewusst. Der Vertrauensvorschuss, den Nutzer Chrome-Erweiterungen geben, oder die eingeschränkten Berechtigungen der Erweiterungen auf den ersten Blick, wiegen trügerisch und führen zu einem trügerischen Gefühl von Sicherheit. Untersuchungen und Proof-of-Concept-Demonstrationen zeigen jedoch, dass eine böswillige oder auch nur fehlerhaft programmierte Erweiterung mit einfacher Logik einen MCP-Server ansprechen und über dessen Funktionalität, etwa den Zugriff auf das lokale Dateisystem, verfügen kann. Dadurch wird das ursprüngliche Ziel der Sandbox, nämlich den Browser von direkten Systemzugriffen abzuschirmen, unterwandert. Die Auswirkungen sind verheerend: eine vollständige Kompromittierung des Systems ist möglich, Daten können gestohlen, manipuliert oder gelöscht werden, und unter Umständen können Angreifer weitere Schadsoftware auf dem Gerät installieren.

Besonders problematisch ist, dass keine besonderen Zugriffsrechte seitens der Erweiterung erforderlich sind, was die Attacke nicht nur potentiell möglich, sondern auch ausgesprochen einfach macht. Der Trend zur Verbreitung von MCP-Servern verstärkt die Problematik zusätzlich. Immer mehr Entwickler und Unternehmen nutzen diese Protokolle, um intelligente Agenten oder Automatisierungen zu implementieren. So gibt es MCP-Varianten für unterschiedliche Anwendungsbereiche, von der Integration mit Kommunikationsdiensten wie Slack und WhatsApp bis hin zur erweiterten Steuerung des Dateisystems. Die Einheitlichkeit des Protokolls unterstützt dabei die Wiederverwendbarkeit und Schnelligkeit bei der Entwicklung, doch vergrößert gleichzeitig die Angriffsfläche.

Der Artikel von Yuval Ronen zeigt eindrucksvoll, dass die derzeitigen Sicherheitseinrichtungen von Chrome und anderen Browsern die Bedrohung durch lokale MCP-Kommunikation nicht ausreichend adressieren. Während Google im Jahr 2023 Maßnahmen eingeführt hat, um Anfragen von öffentlichen Webseiten an private Netzwerke zu blockieren, bleiben Chrome-Erweiterungen davon weitgehend unberührt. Diese Tatsache führt zu einer gefährlichen Ausnahme, die es Angreifern vereinfachen kann, die Sandbox zu umgehen. Für Unternehmen und Anwender bedeutet das: eine gründliche Evaluierung der eingesetzten Chrome-Erweiterungen ist zwingend notwendig. Zudem sollten die Sicherheitsprotokolle der MCP-Server überarbeitet werden, um Authentifizierungs- und Zugriffsmechanismen zu etablieren, die den unbefugten Zugriff verhindern.

Die Auswertung der protokollierten Zugriffe auf MCP-Server und ein verbessertes Monitoring der lokalen Netzwerkkommunikation sind essenzielle Schritte, um potenzielle Angriffe frühzeitig zu erkennen und abzuwehren. Die Gefahr ist real und keineswegs mehr nur eine theoretische Herausforderung. Die IT-Sicherheit muss sich dieser neuen Angriffsfläche stellen und sowohl auf Seiten der Browsersicherheit als auch bei der Entwicklung lokaler Dienste dringend nachbessern. Unternehmen sollten neben technischen Maßnahmen insbesondere auch Richtlinien zum Umgang mit Erweiterungen und lokalen Servern erarbeiten, die das Bewusstsein bei Mitarbeitern schärfen. Nutzer sollten außerdem auf eine klare Sichtbarkeit der Berechtigungen achten und verdächtige Erweiterungen konsequent aus dem System entfernen.

Die Kombination aus Exploits über MCP und Chrome-Erweiterungen eröffnet Cyberkriminellen einen innovativen Angriffspfad, der sich schnell zu einer Toolkette entwickeln kann, mit der weitreichende Systeme übernommen, Daten gestohlen und Schaden angerichtet werden kann. Deshalb wird es in Zukunft unabdingbar sein, den gesamten Lebenszyklus von Browser-Erweiterungen zu kontrollieren, von der Entwicklung über die Veröffentlichung bis hin zur regelmäßigen Sicherheitsprüfung im Einsatz. Auch die Open-Source-Community und Browserhersteller müssen gemeinsam an verbesserten Prozessen arbeiten, um solche Sicherheitslücken zu verhindern. Die Balance zwischen Funktionalität und Sicherheit ist hierbei eine große Herausforderung, doch nur durch erhöhte Transparenz, klare Standards und technische Innovationen im Sicherheitsbereich lassen sich zukünftige Angriffe dieser Art effektiv verhindern. Zusammenfassend zeigt sich, dass das Thema MCP und Sandbox-Escape in Kombination mit Chrome-Erweiterungen ein kritisches Thema ist, das weitreichende Konsequenzen für die Sicherheit moderner IT-Systeme birgt.

Trotz komplexer technischer Hintergründe lassen sich konkrete Handlungsempfehlungen ableiten, die helfen können, Angriffe zu minimieren und die Sicherheit von Endgeräten deutlich zu erhöhen. Die verstärkte Aufmerksamkeit und das gemeinsame Engagement von Entwicklern, Unternehmen und Nutzern werden entscheidend sein, um die wachsende Bedrohung durch lokale Protokolle und unerlaubte Zugriffsmöglichkeiten nachhaltig einzudämmen.

![Stargate Data Center being built in Abilene, Texas [video]](/images/FA009368-EC5D-48C3-BCAC-AF0B85F4678C)