Der UK-Einzelhandel befindet sich derzeit in einer kritischen Phase. Innerhalb weniger Wochen haben einige der bekanntesten Handelskonzerne des Landes massive Cyberangriffe erlebt, die tiefgreifende Auswirkungen auf ihre Betriebsabläufe und Lieferketten hatten. Marks & Spencer, Co-op und Harrods stehen exemplarisch für die Verletzlichkeit der Branche gegenüber modernen Bedrohungen. Diese Vorfälle verdeutlichen die Herausforderungen, mit denen der Einzelhandel konfrontiert ist, und weisen den Weg zu notwendigen Veränderungen in der Cyberabwehr und Risikominimierung. Die Ereignisse sind kein Zufall, sondern das Ergebnis gezielter, raffinierter Angriffe, die bekannte Schwächen in den IT- und Netzwerkstrukturen der Handelsunternehmen ausnutzen.

Besonders prekär zeigte sich der Angriff auf Marks & Spencer (M&S) Mitte April. Ein hochentwickelter Ransomware-Angriff führte zur Aussetzung von Click-and-Collect-Diensten sowie der Bekleidungsbestellungen, was für die Einzelhändler innerhalb weniger Tage enorme Umsatzeinbußen bedeutete. Schätzungen zufolge verlor M&S täglich etwa 3,8 Millionen Pfund an Einnahmen, hinzu kam ein massiver Einbruch des Börsenwertes um rund 600 Millionen Pfund. Das Ausmaß des Schadens offenbarte die fragile Struktur der IT-Systeme, die trotz moderner Geschäftsanforderungen oftmals unzureichend segmentiert und schlecht abgesichert sind. Der Angriff führte unter anderem dazu, dass Kassensysteme manuel bedient und Kühlanlagen manuell überwacht werden mussten, was die komplette Wertschöpfungskette beeinträchtigte.

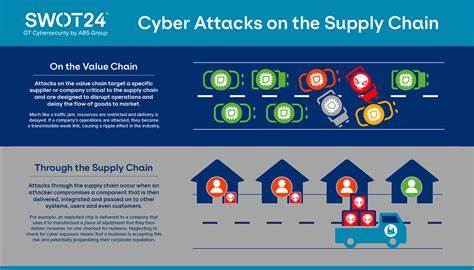

Die Tatsache, dass Hacker bereits seit Februar Zugriff auf sensible Unternehmensdaten hatten, zeigt die Verzögerung bei der Erkennung und Abwehr solcher Bedrohungen. Dies steht symptomatisch für die gesamte Branche, die häufig noch auf monolithische ERP-Systeme, veraltete Point-of-Sale-Technologien und flache Netzwerke setzt. Solche Konfigurationen sind ein Paradies für Cyberkriminelle, da die interne Ausbreitung von Schadsoftware oder unautorisierten Zugriffen meist ungehindert möglich ist. Die Abhängigkeit von Drittanbietern und Lieferanten verschärft die Situation zusätzlich, da diese oft über weitreichenden Zugriff auf interne Systeme verfügen, ohne selbst die notwendige Cybersicherheit zu gewährleisten. Dies öffnet sogenannte Lieferkettentore für Angreifer, wie frühere Vorfälle mit bekannten Softwaredienstleistern eindrücklich gezeigt haben.

Auch der Co-op, ein weiterer großer Player im UK-Handel, wurde Ende April Opfer einer Cyberattacke, die zur hektischen Abschaltung des virtuellen Desktop-Zugangs (VDI) führte. Aufgrund der starken Abhängigkeit von der VDI-Infrastruktur kam es zu Einschränkungen beim Zugriff auf Backoffice-Systeme, während der reguläre Store- und Onlinebetrieb glücklicherweise weitgehend unbeeinträchtigt blieb. Die zeitnahe Abschaltung wurde als schnell und effizient bewertet, da sie eine seitliche Ausbreitung der Angreifer innerhalb des Firmennetzwerks verhinderte. Allerdings zeigt dieser Vorfall exemplarisch die Risiken, die mit der zentralen Abhängigkeit von einzelnen Zugangspunkten einhergehen. Sobald diese kompromittiert werden, kann das gesamte operative Gefüge im Hintergrund massiv gestört werden.

Die Cyberberaterin Jen Ellis betonte, dass der Schutz und die Überwachung solcher Systeme erheblich intensiviert werden müssen, um derartige Gefahren frühzeitig zu erkennen und abzufedern. Im Gegensatz dazu bewies Harrods, das luxuriöse Warenhaus in London, bei einem versuchten Angriff am 1. Mai, wie wichtig eine strukturierte Netzwerkeinrichtung und umfassende Segmentierung sind. Durch den sofortigen und gezielten Ausschluss von Internetzugängen innerhalb des Unternehmensnetzwerks konnten Hackerversuche erfolgreich abgewehrt werden, ohne dabei den operativen Betrieb zu stören. Diese schnelle Reaktion und die Fähigkeit zur Isolation kritischer Systeme zeigen deutlich die Vorteile eines proaktiven Sicherheitsansatzes.

Harrods demonstriert damit, dass moderne und gut implementierte Cyberverteidigungsmaßnahmen nicht nur Angriffe stoppen, sondern auch Ausfälle und Schäden minimieren können. Die Angriffe und Zwischenfälle verdeutlichen mehrere grundsätzliche Schwachstellen und Trends in der IT-Sicherheit des britischen Einzelhandels. Hackergruppen wie Scattered Spider, die für komplizierte Ransomware-Attacken bekannt sind, setzen gezielt auf Social Engineering und das Umgehen mehrstufiger Authentifizierungen. Andere Bedrohungsakteure greifen öffentlich zugängliche Dienste wie Remote Desktop Protocol (RDP) an oder stehlen Zugangsdaten durch Phishing-Kampagnen. Immer wieder wird dabei deutlich, wie viel Schaden über kompromittierte Zugangspunkte und mangelnde Netzwerksegmentierung angerichtet werden kann.

Eine der lehrreichsten Erkenntnisse ist die Rolle der Lieferketten in modernen Cyberangriffen. Drittanbieter, Dienstleister und Zulieferer verfügen häufig über weitreichende Zugriffsrechte auf die IT-Umgebung ihres Kunden. Solange deren Sicherheitsstandards nicht mit denen der Händler Schritt halten, bieten sie Angreifern einen bequemen Einstieg. Diese Thematik gewinnt zunehmend an Bedeutung, da immer mehr Unternehmen Software-as-a-Service (SaaS)-Lösungen und Cloud-Services nutzen, deren Sicherheitsrichtlinien stark variieren. Angriffe auf solche Partner können eine Kettenreaktion auslösen, die direkt in die Kernsysteme der Einzelhändler hineingreifen kann.

Angesichts dieser Herausforderungen hat die National Cyber Security Centre (NCSC), die führende britische Behörde für Cybersicherheit, richtungsweisende Empfehlungen für den Einzelhandel veröffentlicht. Zentral ist dabei der Ansatz eines umfassenden Zero-Trust-Modells. Das bedeutet, dass keine Komponente oder Netzwerksegmente automatisch als sicher eingestuft werden, sondern jeder Zugriff kontrolliert und validiert werden muss. Eine klare Trennung zwischen Point-of-Sale-Systemen, Unternehmensnetzwerken und dem E-Commerce-Bereich ist demnach unerlässlich. Multi-Faktor-Authentifizierung (MFA) wird als Basishygiene unverzichtbar angesehen.

Darüber hinaus betont die NCSC die Notwendigkeit von regelmäßigen, realitätsnahen Übungsszenarien, um Incident Response Teams fit zu halten und Reaktionszeiten zu verkürzen. Automatisierte Abläufe und vorbereitete Handlungsanweisungen helfen dabei, den Schaden bei einem Angriff zu minimieren. Die kontinuierliche Überwachung mittels User- und Entity Behavior Analytics (UEBA) sowie der Einsatz von Intrusion Detection Systemen ermöglichen es, ungewöhnliche Aktivitäten schnell zu erkennen. Auch das Monitoring sogenannter Dark-Web-Quellen unterstützt Firmen dabei, frühzeitig vor dem Missbrauch gestohlener Zugangsdaten gewarnt zu werden. Essentiell ist außerdem eine gründliche Prüfung der Lieferketten und Dienstleister.

Unternehmen sollten konsequent Sicherheitszertifizierungen wie SOC 2 Typ II oder ISO 27001 von Partnern einfordern. Auch sichere Softwareentwicklungsprozesse mit Code-Signierungen und regelmäßigen Sicherheitsupdates sind von großer Bedeutung, um Schwachstellen gar nicht erst entstehen zu lassen. Der Fall von Marks & Spencer zeigt eindrucksvoll, dass Cybersecurity heute nicht nur eine technische Aufgabe ist, sondern eine entscheidende Rolle bei der Sicherstellung der Geschäftsfortführung spielt. Der Verlust von mehreren Millionen Pfund täglich, der Zusammenbruch operativer Systeme und der anschließende Verlust von Kundenvertrauen sind Konsequenzen, die sich kaum kompensieren lassen. Solche Ereignisse erzeugen tiefgreifende Auswirkungen auf die Marke und die Position am Markt.

Die Erkenntnis daraus ist klar: Ein isolierter IT-Sicherheitsansatz reicht nicht aus. Cyberabwehr muss integraler Bestandteil der gesamten Unternehmensstrategie sein. Gleichzeitig zeigen die jüngsten Entwicklungen, dass es durchaus Wege gibt, sich besser zu schützen. Harrods beispielhafte Reaktion durch schnelle und effektive Netzwerksegmentierung, Co-ops entschlossener und transparenter Umgang mit dem Angriff auf die VDI-Systeme und M&S‘ Offenheit gegenüber Behörden und Medien verdeutlichen die Bedeutung von Vorbereitung, Transparenz und Widerstandsfähigkeit. Unternehmen, die ihre IT- und Cyberabwehr anpassen und modernisieren, schaffen sich eine deutlich bessere Ausgangsbasis.

Die Lehren aus den aktuellen Ereignissen sind unmissverständlich: Es gilt, die Annahme, dass Angriffe verhindert werden können, durch die konsequente Planung darauf zu ersetzen, wie schnell und effektiv auf Zwischenfälle reagiert wird. Ebenso unverzichtbar ist die Integration der Lieferkette in das Sicherheitskonzept, da diese heutzutage ein elementarer Bestandteil der Angriffsfläche ist. Netzwerke müssen so gestaltet sein, dass sie im Ernstfall kontrolliert einschränkbar sind, um einen Dominoeffekt zu verhindern. Veraltete Systeme müssen durch moderne, flexible Architekturen ersetzt werden, die automatisierte Sicherheitsmechanismen bereits integrieren. Nur so lassen sich Schäden minimieren und Betriebsunterbrechungen reduzieren.

Der britische Einzelhandel steht damit exemplarisch für viele Sektoren, die sich in Zeiten wachsender digitaler Bedrohungen neu orientieren müssen. Cyberangriffe sind kein Randphänomen mehr, sondern eine alltägliche Realität. Die Umsetzung innovativer Sicherheitskonzepte, regelmäßige Schulungen der Mitarbeiter und die enge Zusammenarbeit mit Behörden und Sicherheitsexperten sind entscheidende Faktoren auf dem Weg zu mehr Resilienz. Abschließend lässt sich sagen, dass die gegenwärtigen Herausforderungen nicht unüberwindbar sind. Richtig gehandhabt, dienen sie als Weckruf, der Unternehmen die Möglichkeit gibt, ihre Sicherheitsarchitektur grundlegend zu verbessern und zukunftssicher aufzustellen.

Mit einem klaren Fokus auf schnelle Erkennung, proaktive Abwehr, stabile Netzwerke und ganzheitliche Lieferkettensicherung steht dem britischen Einzelhandel eine digital sichere Zukunft offen. Es bleibt wichtig wachsam zu bleiben, kontinuierlich zu lernen und sich weiterzuentwickeln – nur so kann man den immer raffinierteren Angriffen einen Schritt voraus sein.