Im Mai 2025 gaben die US-Behörden die erfolgreiche Zerschlagung des DanaBot-Malware-Netzwerks bekannt. Diese Aktion stellte einen bedeutenden Schlag gegen eine riesige internationale Cyberkriminalitätsoperation dar, die weltweit mindestens 300.000 Computersysteme infizierte und einen Schaden von rund 50 Millionen US-Dollar verursachte. Insgesamt wurden 16 Personen angeklagt, die der Entwicklung, Verbreitung und Steuerung der DanaBot-Malware verdächtigt werden. Die meisten dieser Verdächtigen sind Verbindungen zu einer russisch geprägten Cybercrime-Organisation zugeordnet, die über komplexe, mehrstufige Command-and-Control-Infrastrukturen (C2) ihre Operationen ausführte.

Zwei der Hauptverdächtigen, die derzeit untergetaucht sind, stammen aus Novosibirsk und stehen im Fokus der internationalen Fahndung. Der Fall DanaBot ist ein Paradebeispiel für die zunehmende Professionalität und Modularität moderner Malware, die als Malware-as-a-Service (MaaS) angeboten wird. Die Malware operierte ähnlich bekannten Trojanern wie Emotet, TrickBot und QakBot und war in der Lage, eine Vielzahl von Funktionen auszuführen, darunter das Sammeln sensibler Daten, das Überwachen von Banking-Sitzungen, das Aufzeichnen von Tastatureingaben oder gar die komplette Fernsteuerung infizierter Geräte. Diese Multifunktionalität machte DanaBot zu einem attraktiven Werkzeug für Cyberkriminelle, die ihre Schadsoftware an Affiliates vermieteten, die dann ihre eigenen Botnetze aufbauten. Technisch basiert DanaBot auf der Programmiersprache Delphi und zeichnet sich durch eine modulare Architektur aus.

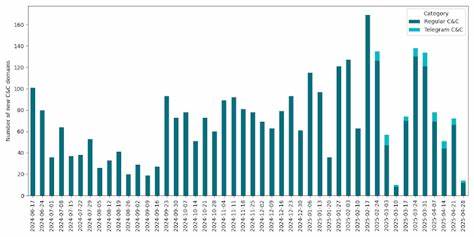

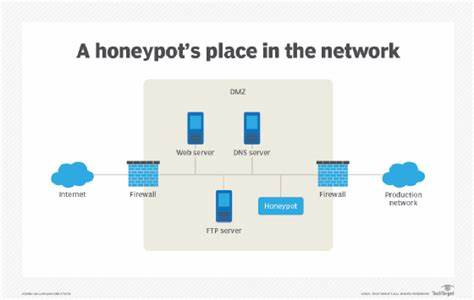

Diese modulare Struktur ermöglichte es den Betreibern, die Malware ständig weiterzuentwickeln und neue Funktionen zur Umgehung von Sicherheitsmaßnahmen einzufügen. Besonders bemerkenswert ist die mehrschichtige C2-Infrastruktur, die den Datenverkehr über mehrere Zwischenserver leitete, um Rückverfolgungen zu erschweren. Die Malware war seit 2018 aktiv und erweiterte im Laufe der Zeit ihr Wirkungsspektrum und ihre Ziele. Begonnen hatte DanaBot als Banking-Trojaner mit Fokus auf Länder in Osteuropa, darunter Ukraine, Polen und Italien. Später weitete sich die Schadsoftware auf Finanzinstitutionen in den USA und Kanada aus, womit ihre globale Reichweite stark anstieg.

Die Koordination der Ermittlungen gegen DanaBot wurde als Teil der Operation Endgame bezeichnet und zeichnete sich durch die enge Zusammenarbeit zwischen verschiedenen staatlichen und privaten Institutionen aus. Unternehmen wie Amazon, Google, CrowdStrike, ESET, Flashpoint und weitere Spezialisten aus der Cybersicherheitsbranche leisteten entscheidende Unterstützung bei der Identifikation und Demontage der Botnet-Infrastruktur. Dabei gelang es, Dutzende von Servern zu beschlagnahmen, darunter auch virtuelle Systeme innerhalb der USA, welche als Steuerungsknotenpunkte des Netzwerks dienten. Ein bemerkenswerter Aspekt der Ermittlungen war die Entdeckung, dass einige der Täter sich selbst durch die Malware infiziert hatten. Ob dies absichtlich im Zuge von Tests oder unbeabsichtigt geschah, führte zur Preisgabe sensibler Daten, die entscheidend für die Identifizierung der Gruppe waren.

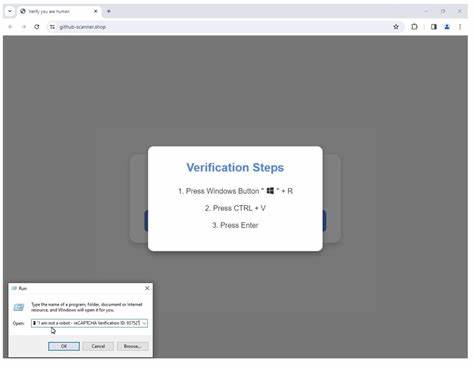

Diese unfreiwilligen Selbstinfektionen sind ein bekanntes Phänomen in der Cybercrime-Szene und stellen eine Schwachstelle der Täter dar, die den Ermittlern wertvolle Aufschlüsse liefert. DanaBot hat sich nicht nur durch seine vielfältigen Funktionen, sondern auch durch seine flexible Verbreitungsstrategie ausgezeichnet. Anfangs erfolgte die Infektion hauptsächlich über Spam-Mails mit schädlichen Anhängen oder Links. Zwischen 2020 und 2024 war DanaBot im E-Mail-Verkehr allerdings nahezu nicht mehr präsent, was darauf hindeutet, dass die Betreiber auf andere Verbreitungswege wie SEO-Poisoning oder malvertising umgestiegen sind. Solche Techniken nutzen manipulierte Suchmaschinenergebnisse oder Werbeanzeigen, um Nutzer auf kompromittierte Webseiten zu locken, wodurch die Infektion ohne direkte E-Mail-Kontakte erfolgen kann.

Neben dem finanziellen Betrug und Datenraub wurden auch gezielte Angriffe mit Spionagecharakter durch DanaBot durchgeführt. Einige Sub-Botnetze waren auf militärische, diplomatische und Regierungsziele in Nordamerika und Europa ausgerichtet. Diese Version der Malware konnte sämtliche Interaktionen auf infizierten Systemen aufzeichnen und an Fernserver senden. Solche Aktivitäten veranschaulichen, wie sich Cyberkriminalität und digitale Spionage oft überschneiden und wie gefährlich die Malware für sensible staatliche Institutionen ist. DanaBot zeigte zudem eine hohe Anpassungsfähigkeit, indem es sich ständig weiterentwickelte, um Sicherheitsmaßnahmen zu umgehen.

Bis März 2025 wurden mindestens 85 verschiedene Versionen identifiziert, was die kontinuierliche Entwicklungsarbeit der Betreiber unterstreicht. Die Operationen waren so ausgeklügelt, dass sogar dedizierte Kundenbetreuung und strukturierte Preisgestaltung angeboten wurden, was DanaBot zu einem professionell betriebenen illegalen Service machte. Die globale Verbreitung von DanaBot zeigte deutliche Schwerpunkte in Nord- und Südamerika, besonders in den USA, Brasilien und Mexiko. Viele Kampagnen zielten auf Finanzinstitute und Plattformen wie Booking.com, wobei betrügerische Buchungsbenachrichtigungen genutzt wurden, um Zahlungsdaten von Hotel- und Immobilienadministratoren zu erlangen.

Diese Vorgehensweise demonstriert, wie breitgefächert und kreativ die Angriffsstrategien sind, die im Rahmen von DanaBot-Anwendungen genutzt wurden. Die Aufdeckung und der erfolgreiche Angriff auf das DanaBot-Netzwerk stellen nicht nur einen technologischen, sondern auch einen rechtlichen Erfolg dar. Wenn die Angeklagten verurteilt werden, drohen ihnen Haftstrafen von bis zu 72 Jahren, etwa für den Hauptangeklagten Artem Aleksandrovich Kalinkin, während andere, wie Aleksandr Stepanov, mit mehreren Jahren Haft rechnen müssen. Diese massiven Strafen unterstreichen die Ernsthaftigkeit der Vorwürfe und die Bemühungen der US-Justiz, Cyberkriminelle konsequent zur Rechenschaft zu ziehen. Die Detailanalyse des DanaBot-Falls macht eins offensichtlich: In einer zunehmend digitalisierten Welt steigt die Komplexität und Professionalität der Cyberkriminalität stetig.

Effiziente Bekämpfung erfordert daher zwingend eine enge Zusammenarbeit zwischen staatlichen Institutionen und privaten Sicherheitsfirmen. Datenaustausch, technische Expertise und koordinierte Einsätze sind Schlüssel, um globale Schadsoftware-Netzwerke zerschlagen zu können. DanaBot ist nur eines von zahlreichen Beispielen für die Herausforderung, vor der Sicherheitsbehörden weltweit stehen. Andere bekannte Malwarefamilien wie QakBot, deren Betreiber ebenfalls kürzlich angeklagt wurden, zeigen, dass die Bedrohungen vielfältig sind und sich ständig weiterentwickeln. Die kombinierte Anstrengung von Polizei, Geheimdiensten und privaten Sicherheitsunternehmen bleibt unerlässlich, um Prävention, Aufklärung und Strafverfolgung im Cyberraum zu gewährleisten.

Darüber hinaus zeigt das Beispiel DanaBot, wie Malware als Dienstleistung mittlerweile zu einem florierenden Geschäftsmodell im Darknet geworden ist. Die Vermietung von Schadsoftware an drittanbieter erleichtert den Zugang zu Cybercrime-Technologien und erhöht die Anzahl der potenziellen Angreifer. Hier muss die Cybersicherheitsgemeinschaft neue Ansätze finden, um nicht nur einzelne Malware-Familien unschädlich zu machen, sondern auch den Markt für Malware-Dienstleistungen insgesamt zu stören. Für Unternehmen und Privatpersonen bedeutet die DanaBot-Affäre eine Mahnung, aktuelle Sicherheitsstandards einzuhalten, insbesondere im Bereich der E-Mail-Sicherheit und des Schutzes vor Phishing und Drive-by-Downloads. Der Schutz von Endgeräten, der Einsatz von modernen Endpoint-Sicherheitslösungen sowie die Sensibilisierung für soziale Manipulation sind wichtige Bausteine, um Infektionen wie durch DanaBot zu verhindern.

Abschließend lässt sich festhalten, dass der Schlag gegen DanaBot ein richtungsweisender Erfolg im Kampf gegen organisierte Cyberkriminalität ist. Die internationale Kollaboration und die Nutzung innovativer Ermittlungsmethoden zeigen, dass auch komplexe und professionelle Malware-Netzwerke aufgehalten werden können. Doch der Kampf ist noch lange nicht vorbei: Überwachungsmaßnahmen, fortlaufende Forschung und die stetige Weiterentwicklung von Abwehrtechnologien sind entscheidend, um im weltweiten Cyberkrieg der Zukunft bestehen zu können.