In der heutigen digitalen Welt stehen immer mehr Menschen vor der Herausforderung, leistungsstarke und flexible Netzwerklösungen zu realisieren. Besonders für Highspeed-Internetanbindungen, wie eine 25Gbit-Verbindung, spielt die richtige Hardware- und Softwareauswahl eine entscheidende Rolle. Die Umstellung eines bestehenden Routers auf VyOS bietet nicht nur enorme Flexibilität, sondern auch eine Verbesserung der Performance und Sicherheit. VyOS, ein Open-Source-Routerbetriebssystem, hat sich gerade bei professionellen Anwendern durch seine Skalierbarkeit, Anpassbarkeit und Stabilität einen Namen gemacht. Ein Upgrade eines 25Gbit-Internetrouters auf VyOS erfordert sorgfältige Planung und die passende Hardwareauswahl.

In meinem Fall begann ich mit dem Kauf eines MS-01 Servers, welcher schon durch die Community stark empfohlen wurde. Ergänzend dazu erwarb ich eine kostengünstige Mellanox SFP28 Netzwerkkarte, um die hohen Geschwindigkeiten auch hardwareseitig abzubilden. Da die bestehende Infrastruktur und Services nicht beeinträchtigt werden sollten, erfolgte die Einrichtung zunächst parallel, um einen unterbrechungsfreien Übergang sicherzustellen. Das MS-01 System dient als Basis, auf dem ich das Virtualisierungssystem Proxmox installierte. Dieses Setup ermöglicht eine virtuelle Maschine (VM) mit VyOS, was wiederum spätere Updates und Backups vereinfacht und flexibler gestaltet.

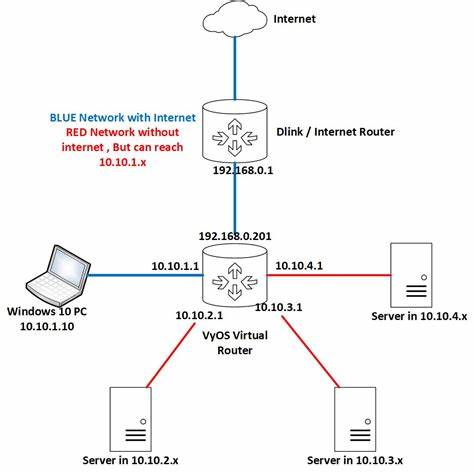

Um die volle Leistung der Schnittstellen zu gewährleisten, setzte ich auf PCI-Passthrough, wodurch sowohl die onboard integrierten SFP+ Ports als auch die externe Mellanox SFP28 PCIe Karte direkt an die VyOS VM durchgereicht werden. Bei der Schnittstellenkonfiguration ist es wichtig, die physischen interfaces sauber zuzuordnen, damit auch nach Updates oder Neustarts keine unerwünschten Änderungen der Schnittstellenbezeichnungen auftreten. Hierfür bearbeitete ich die automatisch generierte Konfigurationsdatei und ordnete MAC-Adressen explizit zu. Offload-Funktionen wie GRO, GSO, SG und TSO aktivierte ich, um die Paketverarbeitung zu optimieren und so die maximale Geschwindigkeit auszunutzen. VLANs sind essenziell, wenn es darum geht, Netzwerke logisch voneinander zu trennen und zielgerichtet zu routen – vor allem bei mehreren WAN-Zugängen oder DMZ-Umgebungen.

In meinem Setup nutzte ich VLAN-IDs wie 100 für das LAN, 150 für den Swisscom WAN Anschluss, 200 für die DMZ und 900 für das Managementnetz. Die VLANs wurden über bridges verbunden, was die interne Kommunikation flexibel machte und gleichzeitig firewalltechnisch sauber zu kontrollieren erlaubt. Ein häufig auftretendes Hardwareproblem bestand bei der Kompatibilität der Mellanox ConnectX-4 LX Karte mit dem SFP28 Modul meiner ISP Init7. Die standardmäßige Firmware akzeptierte das Modul nicht aufgrund einer Vendor-ID-Prüfung. Die Lösung war ein Downgrade auf eine alternative Firmware, die diese Einschränkung nicht beinhaltete.

Der Flashvorgang erforderte einige Linux-Tools, konnte jedoch dank Community-Tipps relativ einfach durchgeführt werden, wodurch sich die volle Funktionalität der Karte sicherstellen ließ. Ein weiteres praktisches Hardwarethema war die Kühlung der Netzwerkkarte. Die ConnectX-4 LX wurde mit der Zeit extrem heiß, was die Stabilität gefährden kann. Durch den Anbau eines kleinen Noctua 5V Lüfters mit USB-Anschluss am Gehäuse reduzierte sich die Temperatur signifikant von über 100 Grad auf etwa 45 Grad Celsius. Diese Maßnahme verlängerte die Lebensdauer und sicherte dauerhaft stabile Verbindungen.

Die eigentliche Installation von VyOS erfolgte innerhalb der Proxmox VM. Für mehr Performance stellte ich der VM vier CPU-Sockets mit je vier Kernen und 4 GB RAM bereit, was ausreichend Reserven für den Betrieb sicherstellt. Die Installation über eine Live-ISO gestaltete sich unkompliziert, wobei ich den Schritt danach optimierte, indem ich ein virtiofs-Dateisystem einhängte. Dieses ermöglichte mir, Konfigurationsdateien bequem über SSH vom Host-Server aus zu bearbeiten und dann direkt in VyOS zu laden, bevor ein SSH-Zugang auf die VM selbst eingerichtet war. Zur Netzwerkkonfiguration gehörte neben der präzisen Schnittstellenbezeichnung auch die Einrichtung der VLANs und der Bridge-Interfaces.

Dabei ist darauf zu achten, dass die Bridges nicht VLAN-aware gestellt werden, um die maximal mögliche Kompatibilität bei mehreren VLANs zu gewährleisten. Die Firewall-Regeln wurden anschließend zentral auf die Bridges angewendet, wodurch die Sicherheit gegenüber einzelnen Interfaces erhöht wird. Dieser Aufbau erlaubt eine sehr granulare Kontrolle wann und wie Traffic zwischen VLANs und WANs fließt. Durch einige anfängliche Routingprobleme zwischen VLANs entwickelte ich ein tiefgehendes Verständnis für die Load-Balancing-Regeln innerhalb von VyOS. Eine wichtige Erkenntnis war, dass Load-Balancing-Regeln zwingend sicherstellen müssen, dass der interne Traffic, beispielsweise zwischen VLAN 200 und 100, nicht fälschlicherweise über den WAN-Ausgang geleitet wird.

Dies wurde über gezielte Ausschlussregeln in den Load-Balancing-Konfigurationen gelöst, was zu reibungslosen internen Kommunikationswegen führte. Ein großer Vorteil von VyOS ist die Möglichkeit, Backups sowohl im strukturierten Command-Format als auch als komplette Konfigurationsdatei anzulegen. Durch das Einrichten von automatischen Cron-Jobs werden tägliche Sicherungen auf das gemeinsam genutzte virtiofs-Verzeichnis abgelegt. Diese Backups können bei Bedarf einfach wieder in VyOS eingespielt werden und gewährleisten somit eine schnelle Wiederherstellung oder Migration. Die dynamische DNS-Funktion ist besonders wichtig bei Privatanschlüssen mit wechselnder IP-Adresse.

VyOS unterstützt eine Vielzahl von DynDNS-Protokollen, die ich nutzte, um meine Domain auf dem externen DNS-Server stets aktuell zu halten. Die Zuweisung erfolgt bequem auf Basis des aktiven Interface, wodurch VyOS automatisch die richtige IP-Adresse übermittelt. Die Einrichtung einer DMZ für selbstgehostete Dienste wie einen Matrix-Server oder Mastodon erhöhte die Sicherheit erheblich. So wurden Dienste hinter einem nginx-Reverse-Proxy mit SSL-Zertifikatsverwaltung betrieben und durch entsprechende NAT- sowie Firewall-Regeln aus dem öffentlichen Internet geschützt. Das Einbinden von VLAN 200 als Bridge für die DMZ erlaubte klare Trennung vom Haupt-LAN, ohne die Flexibilität zu verlieren.

Damit interne Zugriffe auf Dienste in der DMZ auch über deren öffentliche Domains möglich sind, implementierte ich Split-DNS auf dem lokalen DNS-Server. So löst sich beispielsweise mywebsite.com intern auf die private IP-Adresse auf, wodurch Hairpin NAT, das oft problematisch bei HTTPS-Verkehr sein kann, vermieden wird. Für SSH auf den GitLab-Server wurde zudem ein spezieller SSH-Proxy eingerichtet, der über nginx konfiguriert ist und einen alternativen Port verwendet. Die Integration von bis zu drei WAN-Anschlüssen (Init7, Swisscom, Yallo) erfolgte über das Load-Balancing-Feature von VyOS mit Failover-Mechanismen und Health-Checks.

Priorisiert wurde die schnellste Leitung, Init7, während bei Ausfall automatisch auf die langsameren Anschlüsse zurückgegriffen wird. Die Health-Checks basieren auf Ping-Tests zu externen Zielen und stellen die Verfügbarkeit sicher. Um zu verhindern, dass interner Traffic über die WAN-Leitungen geleitet wird, legte ich für bekannte interne Netzwerke gezielte Ausnahmen in den Load-Balancing-Regeln fest. Dies war notwendig, damit z.B.

das LAN unter VLAN 100 und die DMZ unter VLAN 200 ohne Leistungsverlust direkt aufeinander zugreifen können. Die DHCP-Clients der WAN-Interfaces wurden so konfiguriert, dass die Standardrouten mit unterschiedlichen Entfernungswerten versehen sind. Dadurch wird zuverlässig die Reihenfolge der Routen priorisiert und verhindert, dass VyOS bei DHCP-basierten Verbindungen willkürlich den falschen WAN-Anschluss verwendet. Firewalltechnisch setzte ich auf das Zonenkonzept, das die Kommunikation zwischen LAN, WAN, DMZ und WireGuard Schnittstellen sauber regelt. Die WireGuard VPN-Umgebung wurde mit entsprechenden NAT- und Firewallregeln ausgestattet, die Zugriffe aus dem VPN auf LAN-Server erlauben, während unerwünschter Traffic gezielt blockiert wird.

Dabei sind alle Standard-Vorgehensweisen wie das Zulassen etablierter und verwandter Verbindungen berücksichtigt. Im Gegensatz zu früher genutzten Lösungen wie OPNsense zeigte sich VyOS nicht nur als stabiler, sondern auch als performanter im Betrieb, was gerade bei 25Gbit-Anschlüssen spürbar ist. Die Möglichkeit, individuelle Konfigurationen in einem VM-Umfeld zentral zu erstellen und flexibel zu nutzen, wurde zur Grundlage meiner Netzwerkverwaltung. Einige offene ToDos bestehen neben der IPv6-Integration noch im Bereich spezieller Routing- und VPN-Konnektivität zu den Neben-WAN-Routern. Hier ist eine komplexere Policy-basierte Routing-Strategie notwendig, um auch bei Nutzung eines primären WAN-Zugangs auf die Verwaltungsnetze der alternativen Netzwerke zugreifen zu können.

Das Upgrade meines 25Gbit-Internetrouters auf VyOS hat sich in mehrfacher Hinsicht gelohnt. Von der großen Hardwarekompatibilität über die durchdachte Netzwerktopologie und VLAN-Verwaltung bis hin zur robusten Firewall- und VPN-Konfiguration konnte ich die Leistungsfähigkeit meines Heimnetzwerks maßgeblich steigern. Besonders die modulare und offene Struktur von VyOS macht es zu einer zukunftssicheren Lösung für ambitionierte Netzwerkinstallationen im privaten und professionellen Umfeld.